Корпоративті желілердегі желілік шабуылдар және қорғаныс әдістері

МАЗМҰНЫ

КІРІСПЕ . . .

1 Корпоративті желі . . .

2 Желілік шабуыл . . .

2. 1 Man-in-the-Middle Attack шабуылы, одан қорғау

2. 2 Жалған ICMP Redirect хабары

2. 3 Жалған ICMP Redirect хабарының алдын -алу, қорғау.

2. 4 ІР-спуфинг . . .

2. 5 IP sequence number (IP-spoofing) болжау . . .

3 Желіаралық экран . . .

3. 1 Lan2net NAT Firewall 1. 95. 0175 орнату және баптау . . .

- Lan2net NAT Firewall 1. 95. 0175 мүмкіншіліктері . . .

- IDS/IPS - Шабуылдарды айырып-табу және алдын-алу жүйелері . . .

4. 1 IDS үшін қосымшалар: Honey Pot и Padded Cell жүйелері. .

4. 2 Шабуылдардың алдын-алу жүйесі (IPS) . . .

5. 1 Қорғалуға тиісті есептеу техникалық құралдарының объектісінің сипаттамасы

5. 2 Объектідегі ақпараттың сыртқа кету арналары

- №206 бөлмені ұйымдастыру мен қорғау шаралары .

ҚОРЫТЫНДЫ . . .

ПАЙДАЛАНЫЛҒАН ӘДЕБИЕТТЕР ТІЗІМІ . . .

КІРІСПЕ

ХХІ ғасыр - ақпарат пен техниканың ғасыры. Бүгінгі таңда ақпараттың иесі бүкіл дүниенің иесі дегенді жиі естиміз. Сондықтан ақпаратты қорғау сұранысы пайда болды. Сұраныс болған жерде әрдайым ұсыныс та, пайда болады. Кез келген ақпаратты қорғау шаралары кешенді жүргізілуі қажет. Қазіргі уақытта әр мемлекетте көптеген ұйымдар мен мекемелер жұмыс істеуде. Сонымен қатар, мемлекеттік өте құпия ақпараты болады, сондықтан да ақпараттың қауіпсіздігіне және қорғанышына зор көңіл бөлу қажет. Ал мемлекеттік деңгейдегі ақпарат өте маңызды болып келеді.

Бүгінгі күні Интернет, сонымен қатар басқа желілер жоғары биіктерге көтерілді. Барлық ұйымдар мен мекемелер Интернетпен байланысты, ал олардың көпшілік бөлігінің ішкі желілері де бар. Интернет пайда болғаннан бастап, жұмыс тиімді және ыңғайлы болды. Қазіргі уақытта желі ауа сияқты, онсыз алға басу тоқтап қалады. Технологиялардың дамығаны өте жақсы, деректер жоғары жылдамдықпен жіберіледі. Бірақ осының бәрі бір секунд ішінде бұзылуы мүмкін, егер жүйеде қаскөй пайда болатын болса. Сонда сіздің барлық ақпаратыңыз қауіп қатерге тап болады. Сіздің технологияларды басқалар пайдаланатыңызды байқайсыз. Мекеме құпиялары ашылады.

Осындай қауіп қатерлерден сақтану үшін ақпарат желісін алдын ала қорғау қажет. Осы курстық жұмыста

желінің ақпаратының қауіпсіздігін қамтамасыз ететін шараларды қарастырып шықтым.

1 Корпоративті желі

Компьютерлік желілер әдетте үш санатқа: жергілікті, корпоративті және ауқымды болып бөлінеді. Компьютерлік желілер, кейбір мағынада, коммутатор көмегімен және трафикті басқаратын орталық станцияларда телефон арасын қосуға болатын - телефон сымдарымен жұмыс істейді. Келесі негізгі түсініктер:

● Желіде жұмыс істейтіндер жұлдыз немесе құрсым пішінүйлесімі типтерінің түрлі топологияларымен компьютерлік желілерді пішінүйлесімдіреді.

● Компьютерлік желілерде компьютер арасындағы деректердің тиімді және сенімді жіберілуі үшін бағдарлауыштар, ретқақпалар, көпірлер, қайталауыштар пайдаланылады.

● Желілер аппараттық және бағдарламалық деңгейден тұрады.

● Желілік үлгі ISO/OSI (Халықаралық ұйымдастырулар стандартының ашық жүйелердің өзара әрекеттігі) желіні функционалды деңгейде сипаттайды.

Корпоративті желі бір- бірінен тәуелсіз үш топқа бөлінеді:

● Деректерді жіберудің желілерін құру;

● Дауыстық ақпаратты жіберу желілерін құру;

● Видеоақпаратты жіберу желілерін құру.

Жіберілетін деректер ағынын тиімді сығуды қамтамасыз ететін, көлікті арнаның технологиясы және сигналдың цифрлық өңдеуі дамуымен барлық жоғарыда көрсетілген шарттар бір корпоративті желіге интеграциялауға мүмкіндік пайда болды.

Барлық желілік қызмет көрсету интеграция негізінде бір корпоративті желіге ену деректерді жіберуді ұстау, дауыс және видео, техника жағындағы мамандарға кеткен шығындарды төмендетуге мүмкіндік береді, ал сонымен қатар бір әкімші-техникалық саясатқа біріктірілгенді қарауды қамтамасыз етеді.

Түрлі аудандарда немесе басқа мемлекет қалаларында филиалдары бар компаниялардың басты мәселелері ақпаратты сенімді және тез алматыратын мекемелер және шалғайдағы офистің территориясына қарамастан деректерге жедел түрде қол жеткізу болып табылады.

Ақпаратты қорларды (LanToLan ) біріктіретін жалпы орта, жалпы офистік телефонды желі және ақпаратты алмасу функциясын кеңейту мүмкіндігі (мысалға, теле- және видеоконференция), жедел іс-әрекетті басқару және есепке алу, бәсекелестік артықшылығына жаңадан мүмкіншіліктермен компанияны қамтамасыз етеді.

ВестКолл компаниясы өзінің клиенттеріне корпоративті желінің құрылымы бойынша дауысты және деректі жіберу кешенді шешім ұсынады.

Корпоративті желіні құруға түрлі технологиялар бар, алайда кеңінен таралған MPLS хаттамасы базасындағы(Multiprotocol Label Switching немесе тамғаны пайдаланатын көпхаттамалы коммутатор ) технология болып табылады.

MPLS технологиясын пайдалану кезінде:

● Корпоративті желіде трафик рұқсат етілмеген қатынас құрудан толықтай қорғалған;

● Ауани жеке желіде телефонды және видеоконференцияны ұйымдастыру байланыстағы оператордың сәйкес қызмет көрсету мүмкіндігін қамтамасыз етеді (корпоративті желі рамкасында телефон соғудың бағасын төмендетеді және тез байланысуды өсіреді) ;

● Бизнес-қолданбада трафик артықшылығын бақылауға және орнатуға болады;

● Желі гигабайтқа дейінгі жылдамдықты жеңіл пішінүйлесімдіреді және масштабтайды

Клиент үшін корпоративті желіні құрудың артықшылықтары:

● Желінің шығынының азаюы, мұнымен қоса жұмыстың беріктілігі және тоқтап қалмай жұмыс істеуі ВестКолл желісінде тәуліктік мониторингпен қамтамасыз етіледі ;

● MPLS технологиясын қолдайтын, 3-ші деңгейлі коммутаторлы ВестКолл магистральді желіні пайдалану арқылы жоғары жылдамдыққа ие болу;

● Жай, иілімді және қауіпсіз желілік шешім арқылы қызметкерлермен, партнерлермен, клиенттермен байланысу мүмкіндігі;

● Желі қорларына қорғалған қатынас құруды тек стационарлы қызметкерлер үшін ғана емес, сонымен қатар белгіленген корпоративті желінің нәтижесі технологиясына тәуелсіз офистан басқа жерде жұмыс істейтін қызметкерлер құрамы үшін де қамтамасыз ету. Бұл мақса үшін телефонды корпоративті желіге арнайы белгіленген нөмірді қатынас құруға және деректерді жіберу желілеріне жабық қатынас құру үшін модемді пулдар қолданады;

● Желі өнімділігін күшейту.

2 Желілік шабуыл

Желілік шабуылдар - бұл компьютерді кеңінен пайдаланатын кез келген адамға таныс сөз тіркесі. Оның астарында жеке деректерді, маңызды корпоративтік қорларға рұқсатсыз қатынас құру, мемлекеттік және басқа да құпияларды жария ету қаупі жатыр. Шабуылдарды ұйымдастырып, іске асыру күннен күнге дамып және оны іске асыру жеңілдеп келеді. Оның негізгі екі себебі бар:

Біріншісі Интернет жүйесінің кең таралуы арқасында осал құрылғыларға қол жеткізу ықтималдығы арта түсіп, қасгөйлерге ауқымды масштабта өзара ақпарат алмасу мүмкіндігі туып отыр.

Ақпараттық жүйеге шабуыл деп осы ақпарат жүйесінің олқылықтарын пайдалану арқылы қауіп-қатерлерді іске асыруға мүмкіндік беретін қасгөйлердің іс-әрекеттерін немесе өзара байланысқан іс- әрекеттер тізбегін айтады.

Шабуылды жүзеге асыру мынадай кезеңдерден тұрады :

Шабуылға дайындық, яғни шабуыл алдында ақпарат жинау (information gathering), шабуылды іске асыру (expolotation) және шабуылды аяқтау.

Шабуыл болғанын жасыруды білдірмеу үшін қаскөй мынадай іс әрекеттерге баруы мүмкін:

- Шабуыл жасаушының мекен жайын басқамен ауыстыру;

- Жалған дестелер құру;

- Шабуыл жасаушы түйін ретінде басқа біреудің компьютерін көрсету;

- Шабуылдың стандарттық орындалуын өзгерту;

- Тіркеу журналдарын тазалау;

- Файлдарды жасыру;

- Шабуылды үзінділеу;

Шабуылдар жіктелімінің бірнеше түрлерін көрсететін болсақ :

- Қашықтан ену;

- Жергілікті ену;

- Қашықта тұрып қызмет көрсетуден бас тарқызу;

- Жергілікті қызмет көрсетуден бас тартқызу;

- Желілік сканнерлер;

- Осалдықтар сканері;

- Құпиясөз бұзғыштары;

- Хаттамалар талдаушы;

2. 1 Man-in-the-Middle Attack шабуылы, одан қорғау

Екі түйіннің (А және В) арасында тасымалданып жатқан деректерге жаңарту енгізу үшін қаскөй деректер тасымалдау арнасына өзін аралық (Х) түйін ретінде енгізуі қажет. Мұндай шабуылдар Man-in-the-Middle Attack деп аталады.

Деректерді жолай ұстау мынадай жағдайларда мүмкін болады:

- А, В және Х түйіндері бір IP желіде орналасқан (бұл кезде жалған ARP-жауап шабуылы жүргізіледі) ;

- А және Х түйіндері бір желіде, ал В түйін басқа желіде(бұл кезде жалған бағдарғылауышты міндеттеу шабуылдары жүргізіледі) ;

- А және В түйіндері әр түрлі желілерде, ал Х түйін олардың аралығында орналасқан (бұл кезде шабуыл бағдарғылау хаттамаларына жүргізіледі) .

Man-in-the-Middle Attack шабуылы кезінде дестелердің сниффері, көліктік хаттамалар және бағдарғылау хаттамалары жиі қолданады. Бұл шабуыл ақпарат ұрлау, ағымдағы хабарды жолай ұстап қалу және жекеше желілік қорларға қатынас құру, трафикке талдау жасау және желі мен оның пайдаланушылары жайында ақпарат жинау, DoS тәрізді шабуылдар жүргізу, тасымалданатын деректерді бұрмалау мақсатымен жүргізіледі.

Шабуыл шифрланған хабарларды айырбастауға, сонымен қатар кілттерді айырбастау хаттамасына бағытталған. Бұл шабуылдың идеясы, екі жақ құпия қатынас үшін бір-бірінің кілттерімен алмасады (мысалы, Диффи-Хелман, Diffie-Hellman шифрын қолдана), қаскөй хабар алмасу кезінде олардың арасына енеді. Одан әрі қаскөй әр жаққа өзінің кілттерін береді. Нәтижесінде, әр жақта қаскөйге белгілі түрлі кілттері болады. Енді қаскөй әр хабарды өзінің кілтімен кері шифрлайды, сосын жіберер алдында оны басқа кілт көмегімен шифрлап жібереді. Екі жақ құпия хабар алмасып отырады, ал оны сол кезде қаскөй барлық хабарларын оқып отырады.

Осындай шабуылдар түрлерін алдын алудың бір әдісі әр жақ кілт алмасу кезінде криптографиялық хэш-функцияны айырбастау хаттамасы мәнімен есептейді, және оны цифрлық қолтаңба алгоритмімен қол қояды және қолтаңбаны екінші жаққа жібереді. Алушы есептелген мәнмен хэш-функцияның мәні сәйкес келе ме соны, қолтаңбаны тексереді. Мұндай әдіс Фотурис (Photuris) жүйесінде пайдаланылады.

Man-in-the-Middle Attack тәрізді шабуылдармен тек криптографияны қолдану арқылы ғана нәтижелі күресуге болады. Тек техникалық жолмен жіберілетін деректі криптошифрлау арқылы қауіпсіздендіруге болады. Сонда қаскөй керекті дерек орнына түсініксіз символдар алады (оны супермашинаның өзі аша алмайтын) . Егер қаскөйдің жолы болса, онда ол криптографиялық сессиясы жайында ақпарат жолай ұстайды, шифрланған дерек автоматты түрде мағынасын жоғалтады. Сондықтан осындай жағдайларда "алдыңғы өлкеде" күрес "технарларда" емес, өндірістің кадрлық бөлімі және қауіпсіздік қызметі болу керек.

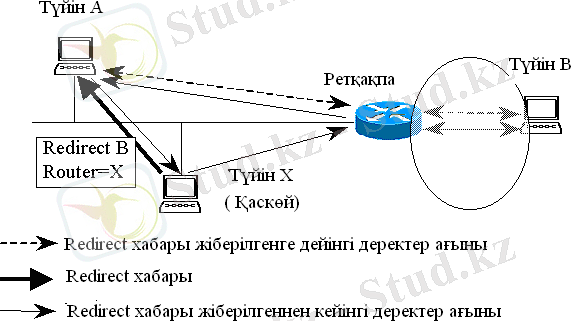

2. 2 Жалған ICMP Redirect хабары

Қаскөй бұл шабуылды өзінің Х түйіні орналасқан желідегі А түйіннен басқа бір желіде орналасқан (мысалы, В) түйінге бағытталған деректер ағынын жолай ұстау үшін пайдалануы мүмкін. Бұл кезде қаскөй Х мекен- жайын А түйіннің деректері жіберілуге тиісті бағдарғалауыштың мекен-жайы ретінде көрсетеді. Сөйтіп А түйінді, өзінің деректер ағынын Х түйінге (жалған бағдарлауышқа) жіберуге міндеттейді. Қаскөйдің түйінінде бұл деректерге талдау жасалынып, керек болса оларға өзгеріс енгізіледі және одан кейін әрі қарай нағыз бағдарлауышқа жіберілуі мүмкін.

Бұл шабуыл әдетте жалған ICMP Redirect хабары арқылы жүзеге асырылады.

1-сурет. ICMP Redirect хабарының тақырыбы

Internet желісінде басқаратын ICMP (Internet Control Message Protocol) хаттамасы бар, оның бір функциясы желінің ішкі сегментінің түйінінде бағдарғылауыштың шалғайдан басқару кестесі болып табылады. Түйіннің бағдарғылауыш кестесі бес колонкадан тұрады: желілік мекен-жай(Network Destination), желілік қалқа(Netmask), бағдарғылауыштың мекен-жайы (Gateway), интерфейс (Interface) и метрик (Metric) . Бағдарғылауышты шалғайдан басқару ICMP Redirect хабары түйінінде басқаратын бағдарғылауышпен жіберу түрінде нәтижеленген. Түйінде бағдарғылауышты өзгерту үшін второй байт заголовка ICMP Redirect хабарының тақырыбының екінші байты 1-ге тең болу керек. Мұнымен бағыттың (Destination) алмасуы үшін керек, түйіннің IP-мекен-жайын бағдарғылауыштың атынан жіберіп, түйіндегі бағдарғылауыштың рұқсат етілмеген өзгеруінің тұтастығымен және бағдарғылауыштың жаңа IP-мекен-жайын пайдалануға болады. Маңыздысы, бағдарғылауыштың жаңа IP-мекен-жайы шабуылдайтын түйін сияқты ішкіжеліге жатуы керек болады.

Желінің сегментінде (шабуылдайтын түйіні бар) шабуылдаушыны тапқан кезде, шабуыл сұлбасы келесідей түрде болады:

- Жалған ICMP Redirect хабары Datagrams for the Host шабуылдайтын түйінге жіберу.

2. Егер шабуылдайтын түйіннен ARP-сұраныс келсе, онда ARP-жауап жіберіледі.

- Егер шабуылдайтын түйіннен десте келсе, онда ол нақты(шын) бағдарғылауышқа қайта бағытталады.

- Егер бағдарғылауыштан десте келсе, онда ол шабуылдайтын түйінге қайта бағытталады.

- Дестені қабылдау кезінде оның мазмұнына әрекет етеді.

ICMP (Internet Control Message Protocol) хаттамасының негізгі міндеттерінің бірі түйіндерге ағымдағы бағдарлауыштың күй-жайы туралы хабардар етіп тұру болып табылады. Бұл хабардың аты redirect (0 кодасы - қабылдаушы желісіне қайта бағыттау) . Желі сегментіндегі кез келген түйіннен шабуыл жасалуға таңдап алынған түйінге жалған redirect -хабар жіберуге мүмкіндік бар. Қаскөй жалған ICMP Redirect хабарында өзінің немесе басқа кез келген IP мекен-жайды бағдарғылауыш ретінде көрсете алады. Ал RFC-1122 құжатының талабы бойынша, кез келген түйін келіп түскен redirect-хабарлардың бәрін міндетті түрде өңдеуге тиісті. Осының нәтижесінде түйін redirect-хабарын қабылдап алған соң өзінің ағымдағы бағдарғылау кестесіне өзгеріс енгізеді. Сөйтіп, осы түйіннің барлық деректер ағыны енді жалған redirect-хабарды жіберген түйін арқылы өтетін болды(1- сурет) .

2-сурет. ICMP Redirect көмегімен жалған бағдарғылауышты міндеттеу.

А түйінінің бағдарғылар кестесінде жалған redirect-хабарын жіберетін түйін В түйініне баратын жолдағы бірінші бағдарғылауыш болуы тиісті және В түйіні А түйіні орналасқан желінің ішіне кірмеуі керек, ал жаңадан пайда болған жалған бағдарғылауыш Х, керісінше, А түйінімен бір IP-желіде болуы қажет.

А түйіні келген redirect-хабарды алдында В түйініне жіберілген дестеге жауап деп санайды. Осы хабардан А түйіні В түйініне жіберілетін дестелердің бағытын ауыстыру керектігін анықтайды да өзінің бағдарғылау кестесіне енді деректер тасымалдауды redirect-хабарда көрсетілген бағдарғылауыш арқылы жүзеге асыру жайында өзгеріс енгізеді.

Сонымен, А және В түйіндері арасындағы деректер ағынын жолай ұстау мақсатымен жалған redirect-хабарын ұйымдастыру үшін қаскүнем А түйінімен бір IP-желіде болуы және А түйінінен В түйініне жіберілген дейтаграмма өтетін бағдарғылауыштың мекен-жайын білуі керек.

Егер желіде бір-ақ ретқақпа болса, онда ол осы керекті бағдарғылауыш болып табылады. Одан кейін қаскөй хабар жіберушінің мекен-жайы ретінде ретқақпаның IP мекен-жайы көрсетілген, ал А түйіні қабылдаушысы болып табылатын IP-десте қалыптастырады. Осы IP-дестенің ішіне redirect-хабары орналастырылады. Бұл redirect-хабарының жаңа бағдарғылауыш мекен-жайы алаңшасында қаскөйдің IP мекен-жайы көрсетіледі, ал одан кейін (А түйінінен В түйініне бұрын жіберілген сымақты) кез келген дестенің бастамасы орналасады. IP жекебөлшегі бұрын жіберілген дестелер туралы ақпаратты сақтамайтын болғандықтан, бұл жерде нақты дестенің бастамасын келтірудің қажеттігі жоқ. . Осылайша қалыптастырылғн хабар қабылдаушыға (А түйініне) жіберіледі. А түйіні бұл хабарды ретқақпадан келген деп санайды да өзінің бағдарға\ылау кестесін өзгертеді. В түйініне Х арқылы салынған жаңа бағдарғы бірнеше минут бойы іске жарайтын болғандықтан, қаскөй оны сақтап тұру үшін мезгіл-мезгіл жалған redirect-хабарын жіберуді қайталап тұруы керек.

Айтып кететін тағы бір жайт - В түйінінің деректер ағыны бұрынғысынша тікелей А түйініне жіберіліп тұрады (яғни жартылай жолай ұстау жүзеге асырылған) . Себебі: ретқақпа мен А түйіні бір желіде орналасқан, сондықтан, дестелерді А түйініне жеткізу үшін ретқақпаға аралық түйіндерді пайдаланудың қажеттігі жоқ. Сондай-ақ қаскөй В түйініне арналып А түйінінен келген дестені әрі қарай В түйініне жібермей, В түйінінің орнына өзі жалған дестемен жауап қайтаруына да болады.

Кейбір жағдайларда жалған бағдарлауышты міндеттеу шабуылын, түйінді пішінүйлесімдіру кезінде, қаскүнем шабуыл жасалынатын түйінге (ICMP Router Advertisement хабары немесе DHCP хаттамасының жалған DHCPOFFER хабары көмегімен ) өзінің IP мекен-жайын бағдарғылауыш ретінде көрсету арқылы жүзеге асыра алады.

ICMP Router Advertisement хабары. ICMP хаттамасының Router Advertisement хабарын түйіндер үнсіз келісім бойынша бағдарғы тағайындау үшін қолданы мүмкін (бұл - өте сирек кездесетін жағдай, әдетте түйінді пішінүйлесімдіру үшін DHCP хаттамасы пайдаланылады) . Егер түйін Router Advertisement хабарын өңдейтін болса, онда қаскөй жалған хабар қалыптастырып, А түйіннің (тек В түйініне арналған ғана емесе, онымен қатар А түйіні желісінің сыртына шығатын) барлық деректер ағынын өзіне бағыттауы мүмкін. Бұл шабуыл кезінде де жалған ICMP Redirect хабары көмегімен жасалған шабуылдағы сияқты В түйінінің деректер ағыны бұрынғысынша (қаскөйдің Х түйінін орай өтіп) тікелей А түйініне жіберіліп тұрады.

DHCP DHCPOFFER хабары. Егер түйін өзін пішінүйлесімдіру үшін DHCP хаттамасын қолданатын болса, онда қаскөй DHCPDISCOVER сұратуына (қосымша параметрлер қатарында өзін үнсіз келісім бойынша бағдарғылауыш ретінде көрсетіп) жалған DHCPOFFER хабарымен жедел түрде жауап қайтарады. Бұл шабуыл кезінде де жартылай жолай ұстау жүзеге асырылады.

2. 3 Жалған ICMP Redirect хабарының алдын -алу, қорғау

Жалған ICMP Redirect хабары арқылы ұйымдастырылған шабуылды болдырмау үшін түйіндерде (RFC-1122 құжатының талабына қарсы болса да) Redirect хабарын өңдеуге тыйым салу керек. Екінші жағынан қабылданып алынған жалған Redirect хабары бағдарғылау кестесінде кенеттен пайда болған қатар ретінде көрсетімделеді. Сондай-ақ, traceroute бағдарламасы В түйініне баратын жолда қосымша аралық түйін пайда болғанын көрсетеді. Сондықтан, егер пайдаланушы түйіннің бағдарғылау кестесіне назар аударса немесе traceroute бағдарламасын іске қосатын болса, онда қаскөйдің бұл шабуылы байқалып қалар еді.

Мұндай шабуылдан қорғанудың бір әдісі берілген хабарды сүзгілеу(Firewal-ды пайдалана немесе сүзгілейтін бағдарғылауыш), қажет немесе бұл хабарды игноризациялайтын сәйкес желілік ОЖ таңдау қажет. Жалғыз ғана әдіс (мысалға, Linux ОЖ немесе FreeBSD жағдайында) шыққан мәтінді өзгерту және ОЖ ядросын қайта компиляциялау қажет. Мұндай экзотикалық келіс шыққан мәтінмен бірге еркін таралатын ОЖ үшін ғана болуы мүмкін.

Тәжірибелер көрсеткендей, берілген хабар Windows 95 и Windows NT 4. 0 ОЖ-де бағдарғылауышты өзгерте алады. Microsoft компаниясының өнімдері мүмкін болатын шабуылдардан ерекше қорғайтындығымен ерекшеленеді. Ізінше, IP-желінің қорғалған сегментінде ОЖ-ні мүмкіндігінше пайдаланбаған дұрыс. Бұл осындай шалғайдағы шабуылды қорғау боцынша әкімшілік шешім болады.

2. 4 ІР-спуфинг

ІР-спуфинг мекеменің ішінде бар болатын немесе одан тыс орналасқан хакер өзін рұқсатты пайдаланушы ретінде ұсынса болады. Мұны екі әдіспен жасауға болады. Біріншіден, хакер рұқсатты ІР-мекенжайлардың диапазонының шегінде орналасқан ІР-мекенжайды немесе нақты тораптық ресурстарды қолдануға рұқсаты бар авторланған ішкі мекенжайды қолдануы мүмкін. ІР-спуфингтің шабуылдары әдетте басқа шабуылдар үшін жіберілу нүктесі болып табылады. Классикалық мысал - DoS шабуылы, ол хакердің ақиқат тұлғасын жасыратын бөтен мекен-жайдан басталады.

Әдетте ІР-спуфинг клиенттік және серверлік қосымшалар арасында немесе біррангты құрылғылар арасындағы байланыс арнасы бойымен тасымалданатын кәдімгі деректер ағынына жалған ақпаратты немесе қастық командаларды ендірумен шектеледі. Екі жақты байланыс үшін хакер барлық бағдарғылау кестелерін өзгерту қажет, трафикті жалған ІР-мекенжайға бағыттау үшін. Егер басты мақсат жүйеден маңызды файлды алу болып табылса, онда қосымшалардың жауаптары еш нәрсені білдірмейді. Егер хакер бағдарғылау кестелерін өзгерте алса және трафикті жалған ІР-мекенжайға бағыттай алса, онда хакер барлық дестелерді алады және ол рұқсатты пайдаланушы ретінде оларға жауап қайтара алады.

Спуфингтің қаупін төмендетуге (бірақ жоюға емес) болады келесі шаралардың көмегімен:

- қолжетерлікті бақылау;

- RFC 2827 фильтрлеу.

- Іс жүргізу

- Автоматтандыру, Техника

- Алғашқы әскери дайындық

- Астрономия

- Ауыл шаруашылығы

- Банк ісі

- Бизнесті бағалау

- Биология

- Бухгалтерлік іс

- Валеология

- Ветеринария

- География

- Геология, Геофизика, Геодезия

- Дін

- Ет, сүт, шарап өнімдері

- Жалпы тарих

- Жер кадастрі, Жылжымайтын мүлік

- Журналистика

- Информатика

- Кеден ісі

- Маркетинг

- Математика, Геометрия

- Медицина

- Мемлекеттік басқару

- Менеджмент

- Мұнай, Газ

- Мұрағат ісі

- Мәдениеттану

- ОБЖ (Основы безопасности жизнедеятельности)

- Педагогика

- Полиграфия

- Психология

- Салық

- Саясаттану

- Сақтандыру

- Сертификаттау, стандарттау

- Социология, Демография

- Спорт

- Статистика

- Тілтану, Филология

- Тарихи тұлғалар

- Тау-кен ісі

- Транспорт

- Туризм

- Физика

- Философия

- Халықаралық қатынастар

- Химия

- Экология, Қоршаған ортаны қорғау

- Экономика

- Экономикалық география

- Электротехника

- Қазақстан тарихы

- Қаржы

- Құрылыс

- Құқық, Криминалистика

- Әдебиет

- Өнер, музыка

- Өнеркәсіп, Өндіріс

Қазақ тілінде жазылған рефераттар, курстық жұмыстар, дипломдық жұмыстар бойынша біздің қор #1 болып табылады.

Ақпарат

Қосымша

Email: info@stud.kz