Ақпараттық қауіпсіздік үшін ассиметриялық криптожүйелерді зерттеу және құру

Қазақстан Республикасы Білім және ғылым министрлігі

әл-Фараби атындағы Қазақ ұлттық университеті

ҚР БҒМ ҒК Ақпараттық және есептеуіш технологиялар институты

Ақпараттық технологиялар факультеті

Информатика кафедрасы

МАГИСТРЛІК ДИССЕРТАЦИЯ

тақырыбы: «Ақпараттық қәуіпсіздіктің ассиметриялық криптожүйелерін зерттеу және құру»

6М060200 − «Информатика» мамандығы бойынша

Орындаған: Бақтыбекова А. Б

(қолы)

Ғылыми жетекші: Амирханова Г. А.

PhD (қолы)

Қорғауға жіберілді:

Хаттама №, « » 2020 ж.

Кафедра меңгерушісі Иманкулов Т. C.

(қолы)

Нормобақылау Кабдрахова С. С.

(қолы)

Алматы, 2020

МАЗМҰНЫ

Кіріспе3

1 КОМПЬЮТЕРЛІК ЖҮЙЕЛЕР МЕН ЖЕЛІЛЕРДЕГІ АҚПАРАТТЫ КРИПТОГРАФИЯЛЫҚ ҚОРҒАУ МӘСЕЛЕСІНІҢ ЗАМАНАУИ ЖАҒДАЙЫНА ТАЛДАУ ЖАСАУ5

1. 1 Криптографнялык жүйелердін базалык элементтері. . 5

1. 2 Криптоқорғау тəсілдері мен құралдарын жүйелеу9

1. 3 Шифрлаудың тұрақтылығы. . 22

2 КРИПТОГРАФИЯЛЫҚ ЖҮЙЕЛЕРДІ ҚҰРУДЫҢ ЖОЛДАРЫ. . 48

2. 1 Алгоритмнің криптографиялық күшін талдау. . 48

2. 2 Шифрлау бағдарламаны құру. 51

Қорытынды56

Пайдаланылған әдебиеттер тізімі57

Қосымша. . 60

Кіріспе

Қазіргі кезде ақпаратты қорғау жалпы ұлттық мәселеге айналып отыр. Информациялық технологияның қарқынды дамуы және Интернеттің тез таралуы конфиденциалды ақпаратты қорғаудың әдістерін дамытуға, әсіресе криптографияның дамуына көп әсер етті.

Мемлекеттің барлық салаларына қатысты ақпарат нақты саяси, материалдық және бағалылығы жағынан да құнды болып саналады. Ақпаратты қорғау мемлекеттің көзқарасымен алғанда қазіргі кезде өзекті мәселеге айналды және мемлекет алдындағы бірден-бір шешілуі қажет, ұлттық қауіпсіздіктің негізгі элементі ретінде қарастырылып отыр.

Жаңа қуатты компьютерлердің, желілік технологиялардың пайда болуы мен ақпараттың компьютерде шоғырлануы мүлдем ашылмайды деп саналған криптография жүйесін пайдалануға мүмкіндік береді. Криптография термині ежелгі гректердің «cryptos - құпия» және «grapho - жазу» сөздерінен құралған.

Ақпаратты қорғау мәселесі қазіргі кездегі маңызды есептің бірі болып табылады, өйткені бұл мәселелер көптеген экономикалық, саяси-қорғаныс мәселелерімен тығыз байланысты.

Зерттеу жұмысының өзектілігі. Криптография қоғам өмірінің ажырымас бөлігіне айналып келеді. Мыңдаған жылдар бойы криптография әскери және дипломатикалық байланыстарды қорғау үшін қолданылып келеді. Информациялық ғасырдың басталуымен бірге криптографияның жеке секторлары да қоғамға жедел қажет екендігін байқалтты.

Зерттеу жұмысының мақсаты Ассиметриялық криптография негіздерін қолданып шифрлеу бағдарламасын құру болып табылады.

Зерттеу жұмысының мақсатына сәйкес мынадай міндеттер қойылды:

жедел хабар жіберушілерде мәтіндік ақпаратты шифрлаудың қолданыстағы әдістерін оқып үйрену;

бір пайдаланушыдан екінші пайдаланушыға үшінші тарап оқитын, оның өзгеруі кезінде оқылатын ақпараттың қауіпсіздігіне қойылатын талаптары бар хабарламаларды бір пайдаланушыдан екінші пайдаланушыға жіберуге арналған мәтіндік ақпараттың шифрлау алгоритмін жасау;

таңдалған шифрлау әдісінің беріктігін талдай отырып, алгоритмнің жұмысын тексеру.

Зерттеу пәні - деректерді қорғау аймағы. Зерттеу нысаны - ақпаратты қорғау әдістері.

Зерттеу жұмысының жаңалығы криптографияның заманауи тиімді әдістерін қолданып деректерді шифрлеу бағдарламасының әзірлеу болып табылады.

Зерттеу жұмысының теориялық маңыздылығы : ассиметриялық криптография қауіпсіздік негіздерін және қазіргі заманғы тиімді шифрлеу әдістерін зерттеу үшін зерттеу жұмысының материалдарын пайдалану мүмкіндігі.

Зерттеу жұмысының тәжірибелік маңыздылығы : тәжірибе саласында ақпаратты шифрлеу үшін әзірленген бағдарламаны қолдану мүмкіндігі.

Зерттеу жұмысы кіріспеден, екі бөлімнен, қорытындыдан, қолданылған әдебиеттер тізімінен және қосымшадан тұрады.

1 КОМПЬЮТЕРЛІК ЖҮЙЕЛЕР МЕН ЖЕЛІЛЕРДЕГІ АҚПАРАТТЫ КРИПТОГРАФИЯЛЫҚ ҚОРҒАУ МӘСЕЛЕСІНІҢ ЗАМАНАУИ ЖАҒДАЙЫНА ТАЛДАУ ЖАСАУ

1. 1 Криптографнялык жүйелердін базалык элементтері

Қазіргі кезде компьютерлік жəне телекоммуникациялық жүйелердегі ақпараттық қауіпсіздік - өте өзекті мəселе. Тəжірибе көрсеткендей, компьютерлік желі неғұрлым ауқымды жəне үлкенірек, əрі оған қосылған компьютерлерге неғұрлым құндырақ ақпарат сеніп тапсырылса, соғұрлым материалдық айда табу үшін немесе еріккен əуестікпен қалыпты жұмысын бұзу мақсатында шабуылдаушылар саны да арта түседі [1] .

Шабуылдарға тосқауыл қоятын мемлекеттік шекаралар да жоқ. Ғаламдық Internet желісі мен басқаларында үнемі жүйелік əкімшілерге қарсы компьютерлік бұзғыш-қарақшылар соғысатын виртуалды соғыс үздіксіз жүреді. Осыған байланысты түрлі компьютерлік жүйелер мен желілерді қолданушы орасан көп көпшілік үшін ақпараттық қауіпсіздік құралдарын қолдану маңызы артуда.

Ақпараттық қауіпсіздікті қамтамасыз етудің ерекше маңызды бағыттарының бірі - криптографиялық қорғау. Электронды төлемді жүзеге асыру, құпия ақпараттарды ашық байланыс желілерімен жіберу, түрлі қажеттіліктегі компьютерлік желілерде жасырын ақпараттарды сақтау мүмкіндігі криптографиялық əдістерге негізделген. Осының барлығы криптографиялық құралдарды дамыту мен жетілдірудің, оның ішінде жаңа жоғары нəтижелі құралдарды əзірлеудің маңыздылығын күшейте түседі [2] .

Бұл міндеттерді шешу үшін ақпараттарды криптографиялық қорғау заманауи құралдарды саласында қалыптасқан жағдайды терең талдап, олардың күшті жəне əлсіз жақтарын анықтау, сараптау негізінде осындай құралдарды əзірлеуге жаңа тəсілдер мен тұжырымдамалар, бағыттар ұсыну қажет.

Криптография дегеніміз ақпараттың мазмұнын жасыру, оның бұрмалануы жəне оған рұқсатсыз кіруге мүмкіндік бермеу мақсатында хабарламаларды өзге түрге ауыстыру құралдары, тəсілдері мен принциптерін біріктіретін білім саласы.

Криптография - бұл криптографиялық түрлендіруге, яғни құпия алгоритмдер бойынша мəліметтерді өзге түрге ауыстыруға негізделген, қалыпты өту жағдайынан мақсатты түрде ауытқытудан ақпараттық əрекеттестік үдерістерін қорғау тəсілдерін зерттеу болып табылады [3] .

Байланыс каналдары бойынша жіберілетін немесе ақпараттарды өңдеу желілерінде сақтаулы мəліметтермен рұқсатсыз танысудан жəне оларды əдейі бұрмалаудан қорғау криптографияның маңызды міндеті. Криптография аталған мəселені қорғалатын мəліметтерді шифрлау арқылы шешеді, бұл дегеніміз қарама-қарсы екі өңдеуді- шифрлауды жəне шифрды ашуды қолдану.

Аталған түрлендірулердің əрқайсысын жүзеге асыратын алгоритмдер жұбы шифрды құрайды. Екінші алгоритмнің құпиялылығы мəліметтермен рұқсатсыз танысуға мүмкіндік бермейді, ал бірінші алгоритмнің құпиялылығы жалған мəліметтерді орналастыруға мүмкіндік бермейді. Шифрды ашу алгоритімін білмей шифрланған түрлендірулер бойынша ашық мəліметтерді алу дешифрлеу арқылы жүргізіледі.

Криптографиялық түрлендірулер алгоритмі дегеніміз шығатын ашық мəтінді шифрланған мəтінге түрлендіру жəне керісінше түрлендіру бойынша, шифрлау кілтіне тəуелді операцилардың мазмұнымен жүйелілігін анықтайтын математикалық ережелер жиынтығы. Заманауи шифрлау алгоритмі ЭЕМ - ге арналған бағдарлама түріндегі, шифрлау алгоритімін жүзеге асыратын интегралды тізбек - крипточип негізгі бөлігі болып табылатын белгілі бір электронды құрылғылар арқылы жүзеге асырылады [4] .

Кез-келген криптографиялық алгоритм кілттің қорғалу деңгейіне байланысты болады. Бұл кезде туындайтын негізгі мəселе - кілтті корректілі бақылау болып табылады. Аталған мəселе арнайы криптографиялық хаттамалар қолдану арқылы шешілуі мүмкін.

Криптографиялық хаттама - шифрлау кілттері мен криптоалгоритмді қолдануды анықтайтын ережелер мен рəсімдер жиынтығы.

Криптографиялық алгоритм, хаттамалар жəне кілттерді басқару рəсімдер жиынтығы криптографиялық жиынын құрайды. Ресми тұрғыдан ол жүйе ашық мəтінді шифрланған мəтінге ұқсас қайтымды түрлендірулерді анықтайды.

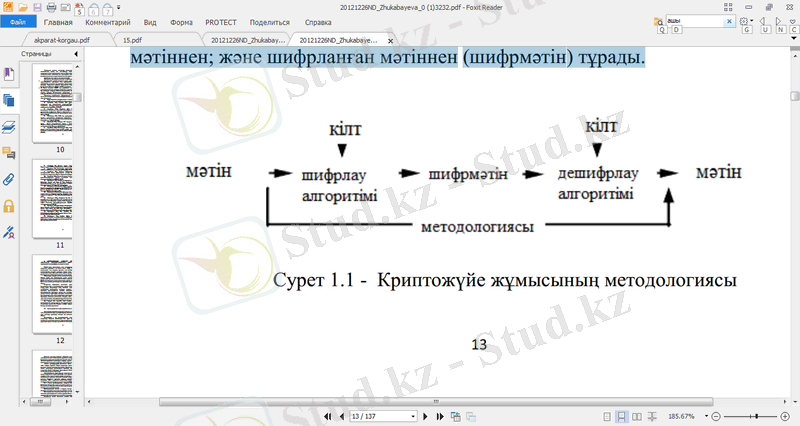

Криптожүйе белгілі анықталған əдістеме бойынша жұмыс істейді (процедура бойынша, 1. 1-сурет) . Ол шифрлаудың бір немесе одан да көп алгоритмдерінен (математикалық формулалар) ; осы шифрлау алгоритмдеріне қолданылатын кілттерден; кілттерді басқару жүйелерінен; шифрланбаған мəтіннен; жəне шифрланған мəтіннен (шифрмəтін) тұрады.

1. 1 сурет - Криптожүйе жұмысының методологиясы

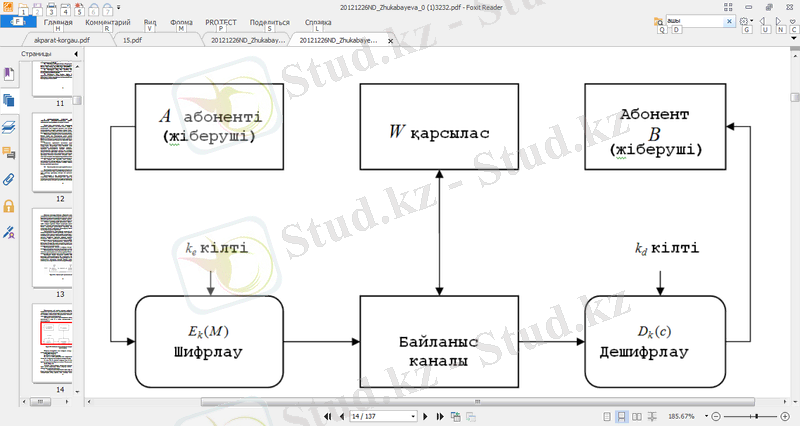

Методологияға сай мəтінге алдымен шифрлау алгоритмі жəне одан шифрмəтін алуға арналған кілт қолданылады. Сосын шифрмəтін тиісті орынға жіберіледі, ол жерде мəтінді қайта алу мақсатында шифрдан шығару үшін дəл сол алгоритм қолданылады. Методологияға сонымен қатар кілттерді жасау жəне оларды тарату рəсімдері кіреді. 1. 2 - суретте классикалық криптографияны зерттеудің негізгі нысандары көрсетілген, А жəне В - заңды тұтынушылар, W - қарсылас немесе криптосарапшы.

1. 2 сурет - Байланыс каналы бойынша ақпаратты жеткізу кезіндегі криптоқорғау

Шифрлау (encryption) жəне шифрдан шығару (decryption) ресімдерін келесі түрде көрсетуге болады: С= E k (М) - шифрлау, М= D k (с) - шифрдан шығару, M жəне c - ашық (plaintext) жəне шифрланған (cipher text) мəтіндер, k e жəне k d - шифрлау жəне шифрдан шығару кілттері; E k жəне D k -k e кілтімен шифрлау жəне k d кілтімен шифрдан шығару функциялары, сонымен бірге кез- келген M ашық мəтіні үшін тура D k (E k (М) ) = M.

Заманауи криптожүйелер апараттық, сонымен қатар бағдарламалық түрде жүзеге асырылады. Жүзеге асырылу тəсіліне қарамай оларға келесі жалпыға орта талаптар қойылады:

- шифрдың криптосараптамаға қарсы тұру тұрақтылығы өте жоғары болуы қажет, шифрды ашу мүмкіндігі кілттерді толығымен талдап - қарастыру тапсырмаларын шешу арқылы жəне заманауи компьютерлердің мүмкіндік шегінен тыс деңгейде (желілік есептеулерді ұйымдастыру мүмкіндіктерін есепке ала отырып) немесе қымбат бағалы есептеу жүйелерін қолдануды талап ету арқылы шешіледі;

- криптотұрақтылық алгоритмнің құпиялылығымен емес, кілттің құпиялылығымен қамтамасыз етіледі (жалпы қолдану (алгоритмге ықтимал бұзушы қол жеткізе алады) жəне шектеулі қолдану (алгоритм құпия түрде болады) криптожүйелері боып бөлінеді) ;

- шифрланған хабарлама тек кілт арқылы ғана оқылуы тиіс;

- бұзушыға бастапқы мəліметтердің жəне осыған сай шифрланған мəліметтердің көп бөлігі белгілі болған жағдайда да шифр тұрақты болуы қажет;

- кілттің немесе бастапқы мəтіннің шамалы өзгеруі шифрланған мəтін түрінің маңызды өзгеруіне əкеліп соғуы қажет;

- шифрлау алгоритімінің құрылымдық элементтері өзгермейтін болуы қажет;

- шифрмəтіннің бастапқы ақпараттан көлемі бойынша айырмасы аз болуы қажет; шифрлау үдерісінде хабарламаға енгізілген қосымша биттер шифрланған мəтінде толығымен жəне сенімді түрде жасырылуы қажет;

- шифрлау кезінде туындайтын қателіктер, ақпараттың жоғалуына немесе бұрмалануына əкеліп соқпауы қажет;

- шифрлау үдерісі кезінде бірізділікпен қолданылатын, кілттер арасындағы оңай жəне тез анықталатын тəуелділіктер болмауы қажет;

- көптеген, болуы мүмкін кілттердің кез - келгені теңдей криптоберіктікті қамтамасыз етуі қажет (кілттердің біркелкілік (біртекетес) жазықтығын қамтамасыз ету) ;

- шифрлау уақыты көп болмауы қажет;

- шифрлау құны жабылатын ақпарат құнымен теңгерілуі қажет.

Криптографияның классикалық міндеті шифрмəтін немесе криптограмма деп аталатын, кейбір белгілердің кездейсоқ реттілігі сияқты көрінетін, қандай да бір бастапқы мəтіннің (ашық мəтін) қайтымды түрленуі болып табылады.

Бұл кезде шифр - пакетте ашық хабарламада бар белгілер де, жаңа белгілер де болуы мүмкін. Жалпы жағдайда бастапқы мəтіндегі жəне криптограммадағы белгілер саны əр түрлі болуы мүмкін. Белгілі дешифрлау ресімін қолдану арқылы бастапқы мəтінді сол мағанада жəне толық қалпына келтіру мүмкіндігі бұлжымас талап болып табылады [5] .

Қорғаудың ең жоғарғы дəрежесін қамтамасыз етуге қабілетті криптографиялық тəсілдер көбіне дискреттік ақпаратты қорғауға арналған.

Ақпаратты криптографиялық қорғаудың мəні бастапқы мəтінді шифрлаудың белгілі алгоритмдарын қолдану жəне арнайы кілттерсіз тіпті шифрлау алгоритмін білгеннің өзінде де бастапқы мəтінді қалпына келтіру мүмкін болмайтын, немесе өте қиынға түседі, сондықтан арнайы кілттер (кодтар) енгізу арқылы жүзеге асырылады. Шифрлау кезінде кілт қолданудың маңызды екі артықшылығы бар. Біріншіден, түрлі адресаттарға хабарлама жіберу үшін кілттері əртүрлі бір алгоритмді қолдану мүмкіндігі. Екіншіден, егер кілттің құпиялылығы бұзылса, шифрлау алгоритмін өзгертпей ақ, кілтті оңай ауыстыру мүмкіндігі. Осылайша шифрлау жүйесінің қауіпсіздігі шифрлау алгоритмінің құпиялылығына емес, қолданылатын кілттің құпиялылығына байланысты болады. Осы жағдайлардың əсерінен шифрлау алгоритмдері құпиялылықты жəне сақтауды қажет етпейді, жəне көпшілікке қолжетімді болып келеді [6] .

Ақпаратты криптографиялық қорғау тəсілдері тиімділігінің басты көрсеткіші - бұзудың түрлі тəсілдеріне, яғни жабық мəтінді рұқсатсыз дешифрлауға төтеп беруінде. Ақпаратты заманауи криптографиялық қорғау тəсілдері үшін төтеп берудің төменгі шекарасын анықтайтын бұзудың əмбебап (тұрпатты) əдістері бар. Осындай бұзу тəсілдеті: барлық мүмкін кілттерді тексеріп шығу, шифрлау сөздігін құру негізінде шабуылдау (блокты шифрлау үшін), коллизий негізінде шабуылдау. Техниканың қазіргі даму деңгейінде, мамандардың бағалауы бойынша толық тексеру шегі 70 битті (270 қиыстыру) құрайды. Осыған байланысты симметриялы криптографиялық тəсілдер үшін қауіпсіздік талаптарын қанағаттандыратын кілттің ұзындығы 128 биттен кем болмауы тиіс.

1. 2 Криптоқорғау тəсілдері мен құралдарын жүйелеу

Криптографияның қарқынды дамуы оны жүзеге асыру тəсілдері мен құралдары санының күрт артуын туғызды. Осы жағдайға байланысты оларды жүйелеу, бірінші кезекте, түрлі жүйелік нышандары бойынша жіктеу қажеттілігі туындады. Криптографиялық тəсілдердің жіктелуі əр түрлі болуы мүмкін, бірақ көбінесе олар кілттердің түріне, шифрланатын ақпарат блогының өлшеміне, шифрлау үдерісі кезінде мəліметтерді түрлендіру операцияларының сипатына, қорғалатын ақпараттарды кодтау ринциптеріне қарай жіктеледі. Осы тұрғыдан алғанда, олардың түрлері:

кілттері симметриялы жəне ассиметриялы криптоалгоритмдер;

толассыз жəне блокты шифрлар;

құрамдастырылған, аддитивтік (гаммалау), аналитикалық, белгі қосу, ауыстыру(орнын ауыстыру) тəсілдері.

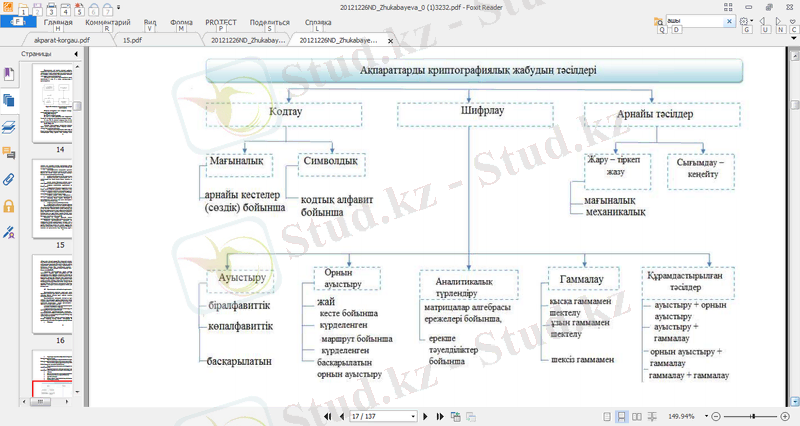

Мағыналық, құрамдастырылған, символдық секілді ақпараттарды криптографиялық жабудың тəсілдерінің əр түрі қолданылуы мүмкін. Ақпаратты жабу сондай-ақ стенография, сығымдау/ кеңейту, жару/тіркеп жазу арқылы да жүзеге асырылуы мүмкін. Криптографиялық жабудың көптеген белгілі тəсілдерін үш үлкен топқа бөледі: шифрлау, кодтау, арнайы тəсілдер [7] . Осыдан кейін олардың əрқайсысының жіктелуін ағаш түрінде көрсетуге болады (1. 3-сурет) :

Шифрлау;

Ауыстыру: қарапайым(біралфавиттік), көпалфавиттік, басқарылатын белгі қосу;

Орнын ауыстыру: жай, кесте бойынша күрделенген, маршрут бойынша күрделенген, басқарылатын орнын ауыстыру;

Аналитикалық түрлендіру: матрицалар алгебрасы ережелері бойынша, ерекше тəуелділіктер бойынша;

Гаммалау: қысқа гаммамен шектелу, ұзын гаммамен шектелу, шексіз гаммамен;

Құрамдастырылған тəсілдер: ауыстыру + орнын ауыстыру, ауыстыру + гаммалау, орнын ауыстыру + гаммалау, гаммалау + гаммалау;

Кодтау;

Мағыналық: арнайы кестелер(сөздік) бойынша;

Символдық: кодтық алфавит бойынша;

Арнайы тəсілдер:

Жару - тіркеп жазу: мағыналық, механикалық.

Сығымдау - кеңейту.

1. 3 сурет - Ақпараттарды криптографиялық жабудың тəсілдері

Криптографиялық жүйелерді жіктеу криптожүйелердің тəжірибелік тиімділігін бағалау тұрғысынан қарастырғанда барынша мақсатқа сай еледі.

Оның ішінде криптожүйелердің түрлі типтерге ұқсастығы, жүзеге асыру ерекшеліктері, криптоалгоритм туралы ақпаратқа қолжетімділік. Тиісті жіктеу криптожүйелердің келесі класстарын бөліп көрсетеді:

қолданылуы шектеулі криптожүйелер;

жалпы қолданылатын криптожүйелер;

- кілттер саны бойынша:

- кілтсіз;

- біркілтті;

- екікілтті;

- көпкілтті;

- криптоалгоритм беріктігі бойынша:

- шүбəсіз берік;

- дəлелденетін берік;

- шамамен берік;

қолданылған шифрлау құралдары бойынша:

- бағдарламалық;

- апараттық;

- бағдарламалық ақпараттық;

- сертификатына байланысты:

- сертификатталған;

- сертификатталмаған.

Қолданылатын кілттер санына байланысты криптожүйелерді келесі типтерге бөледі:

кілтсіз, яғни криптографиялық түрлендірулер үдерісінде қандай да бір кілттер қолданылмайды;

біркілтті, өз есептеулерінде құпия кілтті қолданады;

екікілтті, есептеудің түрлі кезеңдерінде екі түрлі кілттер қолданады: құпия жəне ашық;

Екікілтті криптожүйелерде шифрлау жəне шифрдан шығару үшін əр түрлі функциялар қолданылады. Асимметриялық алгоритмдер бірнеше математикалық мəселелерге негізделген. Олардың тиімділігін қамтамасыз ету - осы мəселелер шешімінің олиноминалды алгоритмі табылмағанша, бұл алгоритмдер берік болады.

Танымал асимметриялық криптожүйелерге жататындар:

рюкзактық криптожүйе(Knapsack Crypto_system) ;

криптожүйе RSA;

Эль_Гамаля- EGCS криптожүйесі (El Gamal Cryptosystem) ;

эллипстік қисық сызық қасиеттеріне негізделген криптожүйе- ECCS (Elliptic Curve Cryptosystems) .

Ашық кілтті шифрлау алгоритмдерін қолдану келесі мүмкіндіктерге жол ашады:

алдын ала кілттермен алмасу үшін құпия байланыс каналын қажет етпейді;

шифрды бұзу үшін қиын математикалық есеп шығару қажеттілігі, яғни криптожүйе беріктігі жаңаша тұрғыдан негізделеді;

криптография құралдарымен шифрлаудан басқа міндеттерді шешу, мысалыға, электронды құжаттардың заңды маңыздылығын қамтамасыз ету міндеті.

Жіктеудің басқа да, барынша толық нұсқалары да бар. Бірақ олар осы жұмыс аясында қарастырылмайды.

Криптожүйелердің маңызды элементі хэш-функция болып табылады. Оларды есептеп шығу біршама оңайлығымен сипатталады, бірақ шифрдан шығару мүмкін емес дерлік. Хэш-функцияның бастапқы мəліметтері айнымалы ұзындықта болады жəне белгілі өлшемдегі қатарды қайтарады (кейде хабарлама дайджесті деп аталады), əдетте 128 бит.

Хэш-функцияны қолдану(хэштау) қандай да болсын құпия кілтті қолдану арқылы да, қолданбай да орындалуы мүмкін. Ол ақпаратты қорғаудың түрлі тəсілдерінде кеңінен қолданылады, оның ішінде, егер электронды қол қоюды қолдану мүмкін емес (мысалыға, үлкен ресурс сыйымдылыққа байланысты) немесе артық болған жағдайда, кез-келген мəліметтердің тұтастығын растау үшін қолданылады. Сонымен қатар, аталған тəсіл электронды қол қою (барлық мəліметтерге түгел емес, əдетте хэш мəліметтерге «қол қойылады») тізбектерінде, тұтынушыларды танып білу түрлі тізбектерінде (шынымен өзі айтқан тұлға екендігін тексеру кезінде) қолданылады.

Тəжірибеде қолданылатын хэш-функциялар да стандартталған. Осындай стандартталған хэш функциялардың жиынтығы бір шама кем, олардың əрқайсысы шифрланатын нысанның қорғалуының белгілі деңгейін қамтамасыздандыруға бағытталған белгілі бір пайдалану сипаттамасымен ерекшеленеді. Əдебиет көздерін сараптау көрсеткендей, хэш функциялардың келесі түрлері сұранысқа ие (1. 1-кесте) .

1. 1-кесте - Хэш функциялардың келесі түрлері

Симметриялық шифрлау. Ақпараттарды шифрлау жəне шифрдан шығару үшін бір ғана кілт қолданылатын симметриялық криптожүйелер криптожүйелердің үлкен класын құрайды. Кілттер түрлі болуы да мүмкін, бірақ олар екі жаққа да бірінен бірі есептеліп шығатын болса, алгоритм əрине симметриялық шифрлауға жатады.

Симметриялық кілтті шифрдың жалпы идеясы 1. 4-суретте көрсетілген.

Симметриялық криптожүйелердегі шифрлау жəне дешифрлау алгоритмдері жалпы жағдайларда бір-бірінің өзгешеленген нұсқасы болып келеді. Егер Р - ашық мəтін, С - шифрланған мəтін, ал К - кілт болса, алгоритм E k (x) шифрланған мəтінді құрады, дешифрлау алгоритмі D k (x) шифрланған мəтіннен бастапқы мəтінді қалпына келтіреді.

Шифрлау: C = E k (P),

Дешифрлау: P = D k (C), мұндағы, D k (E k (x) ) = E k (D k (x) ) = x

Симметриялық шифрлау екі түрге бөлінеді: блоктық жəне толассыз, бірақ кейбір жіктеулерде оларды бөлмейді жəне толассыз шифрлау - бұл бірлік ұзындықтағы блоктарды шифрлау деп есептелетіндігін де атап өтуге болады. Егер ақпарат алдын ала белгіленген ұзындықтағы блоктарға (мысалы, 64 немесе 128 бит) бөлінсе, шифрлау блокты деп аталады.

... жалғасы- Іс жүргізу

- Автоматтандыру, Техника

- Алғашқы әскери дайындық

- Астрономия

- Ауыл шаруашылығы

- Банк ісі

- Бизнесті бағалау

- Биология

- Бухгалтерлік іс

- Валеология

- Ветеринария

- География

- Геология, Геофизика, Геодезия

- Дін

- Ет, сүт, шарап өнімдері

- Жалпы тарих

- Жер кадастрі, Жылжымайтын мүлік

- Журналистика

- Информатика

- Кеден ісі

- Маркетинг

- Математика, Геометрия

- Медицина

- Мемлекеттік басқару

- Менеджмент

- Мұнай, Газ

- Мұрағат ісі

- Мәдениеттану

- ОБЖ (Основы безопасности жизнедеятельности)

- Педагогика

- Полиграфия

- Психология

- Салық

- Саясаттану

- Сақтандыру

- Сертификаттау, стандарттау

- Социология, Демография

- Спорт

- Статистика

- Тілтану, Филология

- Тарихи тұлғалар

- Тау-кен ісі

- Транспорт

- Туризм

- Физика

- Философия

- Халықаралық қатынастар

- Химия

- Экология, Қоршаған ортаны қорғау

- Экономика

- Экономикалық география

- Электротехника

- Қазақстан тарихы

- Қаржы

- Құрылыс

- Құқық, Криминалистика

- Әдебиет

- Өнер, музыка

- Өнеркәсіп, Өндіріс

Қазақ тілінде жазылған рефераттар, курстық жұмыстар, дипломдық жұмыстар бойынша біздің қор #1 болып табылады.

Ақпарат

Қосымша

Email: info@stud.kz