Ақпараттық қауіпсіздік пен сымсыз желілерді қорғау: бағдарламалық өнімді әзірлеу, енгізу және экономикалық тиімділігі

Жұмыс түрі: Дипломдық жұмыс

Тегін: Антиплагиат

Көлемі: 76 бет

Таңдаулыға:

Мазмұны

Кіріспе 3

1 Мәліметтерді қорғау әдістері 4

1. 1 Қауіпсіздік қатерлері 4

1. 2 Трафик мониторингі 4

1. 3 Авторланған емес ену 5

1. 4 “Адам ортада” типті шабуыл 6

1. 5 Қызмет етуді қабылдамау 7

1. 6 Шифрлау 14

1. 7 Кілт бүтіндігінің уақытша протоколы 17

1. 8 Wi - Fi-ге қорғанған кіріс 18

1. 9 Жеке виртуальді желілер 19

1. 11 Ашық кілт шифрлануы қолданылатын аутентификация 21

2 Қосымша құруға арналған инструментальды ортаны сипаттау 37

2. 1 Программалу тілдері және негізгі классификациясы 37

2. 2 Объектілі - бағытталған программалау 42

2. 3 Delphi программалау ортасы 45

2. 4 Программаға код қосу 48

3 Программалық өнімді сипаттау 50

3. 1 Қауіпсіздік саясаты 50

3. 2 Бағдарламамен жұмыс істеу 53

4 Бағдарламаның экономикалық тиімділігі 57

4. 1 Бағдарламаны енгізудің экономикалық тиімділігі 57

4. 2 Қосымшаны өндіріске кірістірудің экономикалық тиімділігін есептеу 57

4. 3 Қосымша құру және енгізу шығындарын есептеу 57

4. 4 Техникалық құрылғылар комплексіне жұмсалатын шығындар 59

5 Техникалық қауіпсіздік және еңбекті қорғау 60

Қорытынды 62

Пайдаланылған әдебиеттер тізімі 64

Қосымша 65

Кіріспе

Ақпараттық қауіпсіздік - мемкелеттік ақпараттық ресурстардың, сондай-ақ ақпарат саласында жеке адамның құқықтары мен қоғам мүдделері қорғалуының жай-күйі.

Ақпаратты қорғау - ақпараттық қауіпсіздікті қамтамасыз етуге бағытталған шаралар кешені. Тәжірибе жүзінде ақпаратты қорғау деп деректерді енгізу, сақтау, өңдеу және тасымалдау үшін қолданылатын ақпарат пен қорлардың тұтастығын, қол жеткізулік оңтайлығын және керек болса, жасырындылығын қолдауды түсінеді. Сонымен, ақпаратты қорғау - ақпараттың сыртқа кетуінің, оны ұрлаудың, жоғалтудың, рұқсатсыз жоюдың, өзгертудің, маңызына тимей түрлендірудің, рұқсатсыз көшірмесін жасаудың, бұғаттаудың алдын алу үшін жүргізілетін шаралар кешені. Қауіпсіздікті қамтамасыз ету кезін қойылатын шектеулерді қанағаттандыруға бағытталған ұйымдастырушылық, программалық және техникалық әдістер мен құралдардан тұрады.

Ақпараттық қауіпсіздік режимін қалыптастыру кешендік мәселе болып табылады. Оны шешу үшін заңнамалық, ұйымдастырушылық, программалық, техникалық шаралар қажет.

Ақпараттық қауіпсіздіктің өте маңызды 3 жайын атап кетуге болады: қол жеткізерлік (оңтайлық), тұтастық және жасырындылық.

Қол жетерлік (оңтайлық) - саналы уақыт ішінде керекті ақпараттық қызмет алуға болатын мүмкіндік. Ақпараттың қол жеткізерлігі - ақпараттың, техникалық құралдардың және өңдеу технологияларының ақпаратқа кедергісіз (бөгетсіз) қол жеткізуге тиісті өкілеттілігі бар субъектілердің оған қол жеткізуін қамтамасыз ететін қабілетімен сипатталатын қасиеті.

Тұтастық - ақпараттың бұзудан және заңсыз өзгертуден қорғанылуы. Ақпарат тұтастығы деп ақпарат кездейсоқ немесе әдейі бұрмаланған (бұзылған) кезде есептеу техника құралдарының немесе автоматтандырылған жүйелердің осы ақпараттың өзгермейтіндігін қамтамасыз ететін қабілетін айтады.

Жасырындылық - заңсыз қол жеткізуден немесе оқудан қорғау.

1983 жылы АҚШ қорғаныс министрлігі қызғылт сары мұқабасы бар «Сенімді компьютерлік жүйелерді бағалау өлшемдері» деп аталатын кітап шығарды.

Қауіпсіз жүйе - белгілі бір тұлғалар немесе олардың атынан әрекет жасайтын үрдістер ғана ақпаратты оқу, жазу, құрастыру және жою құқығына ие бола алатындай етіп ақпаратқа қол жеткізуді тиісті құралдар арқылы басқаратын жүйе.

Сенімді жүйе - әр түрлі құпиялық дәрежелі ақпаратты қатынас құру құқығын бұзбай пайдаланушылар тобының бір уақытта өңдеуін қамтамасыз ету үшін жеткілікті ақпараттық және программалық құралдарды қолданатын жүйе.

Жүйенің сенімділігі (немесе сенім дәрежесі) екі негізгі өлшемі бойынша бағаланады: қауіпсіздік саясаты және кепілділік.

Дипломдық жұмыс құжаттарды бір бірімен ұқсастығына тексеруге мүмкіндік береді. Бұл бағдарлама арқылы

1 Мәліметтерді қорғау әдістері

Коммуникациялық радиоэфир арқылы таратылғанда сталынып қалатын болғандықтан сымсыз желілердің қауіпсіздігі өмірлік маңызды. Шифрлау (encryption) және атенфикациялауды (authentication) пайдалана отырып сымсыз желілердің қауіпсіздік қауіптері мен қорғау әдістерін қарастырайық.

1. 1 Қауіпсіздік қатерлері

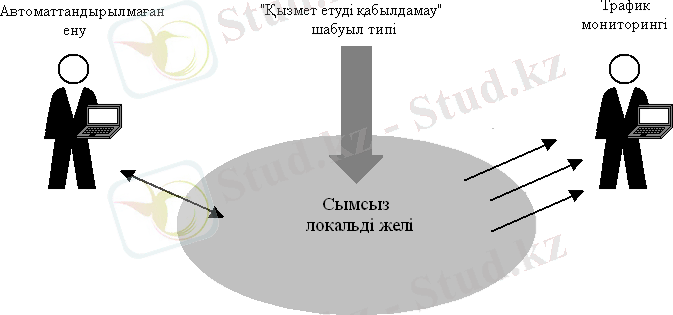

Сымсыз желілердің қауіпсіздік қауіптерінің бірнеше түрлері бар. (Сурет1. 1. ) .

Сурет 1. 1. Сымсыз желілердің қаіпсіздігінің қаіптеріне пассивті мониторинг, авторсыз мумкіндік және қызмет ету қарсылығы (DoS) кіреді

1. 2 Трафик мониторингі

Тәжірибелі хакер кукелген скупер (snoper) Air magnet не Airo Peek програмдық қралдарды пайдаланып, қорғаусыз сымсыз желілердің пакеттерін бақылай алады. Мысалы, скупер үйден бірнеше жүздеген метр қашықтықта трып, егер үйде сымсыз локалді желісі бар болса, онда барлық транзакцияларды бақылай алады. Осындай шабуылдың арқасында ең жаманы - маңызды информацияларды: қолданушылардың аттарын, парольдарды, несие карталарының номерлерін т. б. біліп қояды.

Бл проблеманы шешу үшін кемінде қолданушының сымсыз қрылғысы мен базалы станция арасындағы информацияны шифрлау керек. Кілт қпия болды. Сондықтан шифрлаудың эффектілі механизмдерін қолдана отырып мәліметтерді қорғауды арттыруға болады.

1. 3 Авторланған емес ену

Егер қауіпсіздік шараларын қолданбаса, онда белгісіз біреу аса қиналмастан, үйдің ішінде болмай - ақ, корпаративті сымсыз желіге еніп кетеді. Үйге жақын жерге қойған машинаның ішінде отырып - ақ базалы станцияға кіруі мүмкін. Егер қажетті қорғаныс болмаса онда адам корпаритивті желіде орнатылған қосымшаларына енеді. Бл бейтаныс адамның сіздің үйіңізге немесе кеңсеңізге еніп кетуімен пара - пар.

Өкінішке орай, компаниялардың көбісі келісім бойынша және керекті дәрежеде қорғанысы жоқ базалы станциялардың коаригурацияларын өздерінің сымсыз желілерінде қолданады. Қалаларда орта есеппен алғанда 30% - і сымсыз желілерде ешқандай қауіпсіздік шараларын қолданбайды. Бл кез - келген қатты дискіге немесе Internet арқылы енеді деген сөз.

Windows XP операциялық жүйе арқылы сымсыз жүйелермен оңай байланысуға болады. Егер ноутбукті сымсыз локальді жүйеге байланыстырса, онда оның иесі осы желідегі барлық ноутбуктермен байланысып енеді. Егер меншікті брандмауэр қолданылмаса, кім болса сол ноутбуктің қатты дискісінің ішіндегісін біліп алып, мәлеметтердің қауіпсіздігіне үлкен қауіп төндіреді.

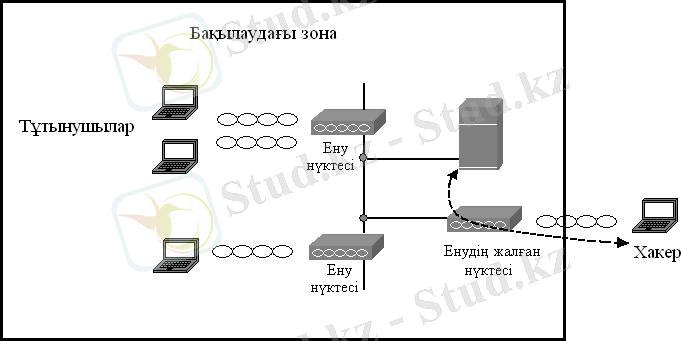

Ену нүктелерінде қорғау механизмдері болса да, енудің нүктесіне (rogue access point) қосылу мүмкіндігі едәуір қауіп туғызады. Мндай нүкте желіге қосылған енудің авторланған емес нүктесі болып табылады. (Сурет 1. 2. )

Сурет 1. 2. Енудің астынғы нүктесі хакерлер үшін ашық порт сияқты

Кез келген қызметкерену нүктесін алып, оны өзінің кеңсесінде қрса, ар жағында қандай қауіп трғанын білмеуі мүмкін. Хакер де ену нүктесін үйдің ішінде орналастырып, қорғаныссыз ену нүктесін әдейі корпоративті желіге орнатуы мумкін.

Әдейі көрсетілген ену нүктесінде шифрлау жүйесі активті емес, ол үйдің сыртындағы адамға корпаративтік жүеге енуі үшін ашық есік сияқты. Сондықтан компаниялар әдейі тасталған ену нүктелерінің бар екенін тексеріп отыруы керек. Кейбірулер әдейі тасталған ену нүктесін Ethernet сымды жүйесіне де толық қосуы мүмкін.

Авторланған емес сымсыз жүйеге қарсы тру үшінөзара аутентификация қолданылады. Ол клиенттің қондырғысы мен ену нүктесінің арасында болады. Аутентификация - ол ттынушы мен қондырғының парапарлығының мақлдануы. Сымсыз желіде базалық станцияда осы парапарлықты сақтайтын әдістер қолдануы керек.

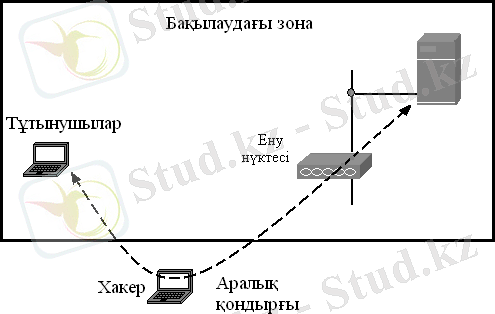

1. 4 “Адам ортада” типті шабуыл

Шифрлау механизмдері мен аутентификация қолданылуының арқасында сымсыз желінің қуіпсіздігі артады. Бірақ тәжірибелі хакерлер желі протоколдарының қалай жмыс істейтінін біліп, әлсіз жерлерді істейді. “Адам ортада” (man - in - the - middle attacks) типті шабуылы белгілі қауіп туғызады. Хакер жалған қондырғыны анық ттынушы мен сымсыз желінің арасына қондырады (1. 3. Сурет. ) .

Сурет 1. 3. Аралық қондырғы “адам ортада” типті шабуылды қолданады

Мысалы, “адам ортада” типті стандартты шабуылды пайдаланғанда барлық TCP/IP желілерінде қолданылатын адрестерді түрлендіретін протокол (address resolution protocol, ARP) қолданылады. Керекті программалық қралдармен қаруланған хакер, мүмкін ARP пайдаланып, сымсыз желіні бақылайды.

ARP сымды немесе сымсыз интерфейсі желісінің платасымен жіберілген срастыру арқылы желінің интерфейсі платасының жеке адресін анықтайды. Платаның жеке адресі - МАС - адрес, ол платаға оның өндірушісімен беріледі және желі компонентінің басқа адрестерінен бөлек, яғни ол ерекше болады. МАС - адрес - сіздің үйіңіздің пошта мекен - жайы сияқты. Сізге хат жіберу үшін біреу сіздің үйіңіздің мекен - жайын білуі керек, сол сияқты желінің интерфейсінің жіберуші платасы қабылдаушының МАС - адресін білуі керек. Бл плата тек жеке МАС - адресті таниды және жауап береді.

Мәліметтерді жіберуді қажет ететін қолданбалы программаларда қабылдаушының ІР - адресі болуы керек, ал желі интерфейсінің жіберуші платасы сәйкес жеке адресті анықтау үшін ARP протоколы пайдаланылады. Қабылдаушының желі интерфейсі платасының ІР - адресі хабарланған кең көлемді ARP - пакеттерді тарата отырып, ол өзіне керек адресті алады. Барлық станциялар бл сранысты естиді және сәйкес ІР - адресті станция ARP протоколымен жауап пакеттерін қайтарады, пакеттер оның МАС және ІР адрестерінен трады.

Сосын беру станциясы МАС - адресті берілетін фреймге қабылдау адресі ретінде қосады және де соған сәйкес МАС және ІР - адрестерді сақтап, оларды біршама уақытқа кестелерге енгізеді (станция ІР - адресі бар станциядан басқа ARP - жауабын алғанша) .

ARP протоколымен байланысты қиыншылықтар труы мүмкін. Себебі ARP протокол спуфингтің кесірінен қауіпсіздік жүйесіне қауіп төндіреді. IP - адресті легитимдік желілі қондырғыдан тратын жалған ARP - жауапты желілі қондырғы және МАС - адрес жіберіп, хакер станцияны қателестіруі мүмкін. Бл барлық легитимдік станциялардың желілерінің автоматты түрде өздерінің ARP - кестелерін өзгертуіне, оларға жалған деректер кіргізуіне әкеліп соқтырады. Нәтижесінде станциялар пакеттерді маршрутизаторға берудің орнына жалған қондырғыға береді. Бл “адам ортада” типті классикалық шабуыл, оның нәтижесінде хакер қолданушының байланыс сеанстарын басқаруға мүмкіндік алады. Хакер парольдарды, маңызды деректерді алады, тіпті легитимдік қолданушы сияқты корпоративтік серверлермен байланысады.

ARP спуфингін қолданатын шабуылдардың алдын алу үшін жабдықтаушылар (мысалы, Optimum Path компаниясы) қорғалған ARP (secure ARP, SARP) сынады. Бл жетілдірілген ARP әрбір клиент пен сымсыз кіру нүктесі немесе маршрутизатордың арасындағы арнайы қорғалған туннельді жасайды және туннельдің басқа жағындағы клиентпен байланыссыз барлық ARP - жауаптарды қабылдамайды. Сондықтан тек легитимдік ARP - жауаптар ARP - кестелерінің жаңаруы үшін негіз болады. SARP поротоколын қолданатын санциялар спуфингке әсері жоқ.

Алайда SARP протоколын қолдану үшін әрбір клиенттің қондырғысында арнайы программалық қамтамассыздану қру керек. Сондықтан SARP жалпылама “ыстық нүктелерге” жарамайды. Бірақ мекемелер “адам ортада” типті шабуылдан өздерінің желілерін қорғау үшін клиенттік қондырғыға SARP қруларына болады.

1. 5 Қызмет етуді қабылдамау

“Қызмет етуді қабылдамау” (denial of service, DoS) типті шабуыл - бл нәтижесінде сымсыз желі жарамсыздыққа немесе оның жмысын блоктайтын шабуыл. Мндай шабуылды сымсыз желіні әрбір таратуын ескеруі керек. Егер белгісіз бір уақыт шамасында желі жеткізусіз болып қалса (желіге кіре алмаса), онда не болатынын ойластырған жөн.

Сымсыз желінің істен шығуы қандай қиыншылықтарға әкелетініне байланысты DoS - шабуылдың кесірін білуге болады. мысалы, хакер үйдің ішіндегі локальді сымсыз желіні бзса, онда тек үйдің иесі ғана зардап шегеді. Ал мекеменің сымсыз желісінің қызмет етуінің қабылданбауы бірталай финанстық шығындарға шыратады.

DoS - шабуылдың бір түрі арнайы күштеу әдісі (brute - force attack) болып табылады. Желінің барлық ресурстары қолданылатын пакеттерді жалпытамай тарату, осының нәтижесінде желінің жмысының тоқтатылуы - бл арнайы күштеу әдісімен орнатылған DoS - шабуылдың бір варианты. Хакерлер сымсыз желілерге пакеттерді қарқынды таратуға мүмкіндік беретін программалық қралдарды Internet-тен алуы әбден мүмкін. Хакер пайдаға аспайтын пакеттерді басқа компьютерлер желісінің серверіне жіберу арқылы DoS - шабуылды арнайы күштеу әдісімен жүргізеді. Бл бірталай өндірістік емес шығындарға соқтырады және желінің өткізу қабілеттілігін легитимдік қолданушыға пайдалануға бермейді.

Тасушыны табу әдісін (carrier sense access) қолданатын сымсыз желілердің көбісінің жмысын тоқтататын тәсілде күшті радиосигнал қолданады. Бл радиосигнал барлығын басып, кіру нүктелерін жасайды және радио платаларды жарақсыз қылады. 802. 11b сияқты протоколдар өте “сыпайы” және DoS - шабуыл сигналының хакердің қалауынша хабар беру ортасына енуіне мүмкіндік береді.

Алайда күшті радиосигналды желіге шабуыл жасауға қолдану хакер үшін өте қауіпті. Мндай шабуыл жасау ушін күшті таратқыш сымсыз желі бар үйдің ішіне жақын орналасуы керек. Сымсыз желінің иесі желілік анализаторлар қрамына енетін тауып алу қралдарын пайдаланып хакерді стауы мүмкін. Хакердің арнайы жасаған бөгеттері табылғаннан кейін ол сот жазасына тартылады.

Басқарудың автоматтандырылған жүйесі түсінігі Рессейде ХХ ғасырдың 50 жылдарында шимайланған операциялардың жұмыстарын жеңілдету мақсатында қолданысқа ене бастады. Оны сол кезде білім және шаруашылық жүргізу салаларында қажет етті. Осы мәселелерді шешу үшін алдымен мына терминдерді зерттеп алу қажет болды.

Мәліметтер қоры - бұл алдымен кестелер жиынтығы, мәліметтер қорына процедуралар және басқа объектілер қатары кіреді.

Кестені қандай да бір объектілер жиынның атрибуттары бар екі өлшемді кесте ретінде елестетуге болады. Кестенің аты идентификатор болады, ол арқылы оған сілтеме жүреді. Кестенің бағандары сол немесе басқа объектілердің характеристикаларына, яғни өрістерге сәйкес келеді. Әрбір өріс сақталған мәліметтердің аты мен типі арқылы сипатталады. Өрістің аты -идентификатор. ол әртүрлі программалардағы мәліметтерді манипуляциялау үшін қолданылады. Өрістің аты латын әрпімен жазылады. Өрістің типі мәліметтер өрісінде сақталғандардың типтерін сипаттайды. Ол жол, сан, үлкен текстер, кескіндер т. с. с. болуы мүмкін.

Екі компьютерді бір-бірімен біріктірген кезде компьютерлік желі құралады. Жалпы жағдайда, компьютерлік желілерді құру үшін арнайы аппараттық қамтамасыздандыру (желілік жабдықтар) және арнайы программалық қамтамасыздандыру (желілік программалық жабдықтар) қажет. Берілгендерді алмастыру үшін екі компьютерді жай ғана түрде біріктіру тікелей біріктіру деп аталады. Windows 98 операциялық жүйесінде жұмыс жасайтын компьютерлерді тікелей біріктіру үшін не арнайы аппараттық, не программалық қамтамасыздандыру қажет етілмейді. Бұл жағдайда аппараттық жабдықтар ретінде енгізу/шығару стандартты порттары (тізбекті немесе паралельді), ал программалық қамтамасыздандыру ретінде операциялық жүйенің құрамында бар стандартты жабдық (Пуск-Программы-Стандартные-Связь-Прямое кабельное соединение) қолданылады.

Барлық компьютерлік желілердің бір қызметі бар - үйлесімді енуді жалпы ресурстарға қамтамасыздандыру. Ресурстар үш типті болады: аппараттық, программалық, ақпараттық.

Компьютерлік желілерде аппаратураларға, программаларға компьютерлік қажетті үйлесімділікті қамтамасыздандыру үшін протоколдар деп аталатын арнайы стандарттар әсер етеді. Олар желі компоненттеріне аппараттардың өзара әсерінің сипатын (аппараттық протоколдар) және программалар мен берілгендердің өзара әсерінің сипатын (протоколдарды қолдау программалары) анықтайды. Протоколдардың көмегімен орындалатын программаларды да протоколдар деп атайды.

Мысалға, егер екі компьютер бір-бірімен тікелей біріктірілген болса, онда олардың өзара әсер етуші протоколы физикалық порттың құрылғыларының сипатын (параллельді және тізбектелген) және механикалық компоненттерін (разъемдар, кабель және т. б. ) анықтайды.

Сәйкесінше компьютерлік желіде қолданылатын протоколдарды жергілікті (LAN - Local Area Network) және глобальді (WAN - Wide Area Network) түрге бөлу қабылданған. Жергілікті желі компактілігімен ерекшеленеді, яғни ол бір ғимаратта, бір бөлмеде, этажда, ғимаратта компакті орналасқан компьютерлердің тобын біріктіреді. Глобальді желіден айырмашылығы жергілікті желі барлық қатысушылардың біртұтас комплект протоколдарын қолданады.

Жергілікті желіде бір проектімен жұмыс жасайтын қызметкерлер тобы жұмысшылар тобы деп аталады. Бір жергілікті желіде бірнеше жұмысшылар тобы жұмыс жасауы мүмкін. Жұмысшы тобындағы қатысушылардың желідегі жалпы ресурстарға енуінің әр түрлі құқықтары болуы мүмкін. Компьютерлік желіде қатысушылардың ажырату әдістерінің жиынтығы және құқықтарының шектелінуі желі саясаты деп аталады. Желілік саясатты басқару (олар бір желіде бірнешеу болуы мүмкін) желіні администраторлау деп аталады. Жергілікті желіде қатысушылардың жұмысын басқаруды ұйымдастыратын адам желі администраторы деп аталады.

Бөлек мекемелер немесе мекеменің бөлек бөлімдері үшін жергілікті желіні құру өзгеше. Егер мекеме (немесе сала) кең көлемді аймақты алатын болса, онда бөлек жергілікті желілер глобальді желілерге біріктірілуі мүмкін. Бұл жағдайда жергілікті желілер бір-бірін байланыстардың кез-келген дәстүрлі каналдарының көмегімен (кабельдік, спутниктік және т. б. ) өзара байланыстырады. Жүйені ораналастыру және пайдалану кезінде эргономика мен техникалық әсемдік талаптарын орындауға ерекше көңіл бөлінуі тиіс.

Автоматтандырылған ақпараттық жүйесінің техникалық құрал-жабдықтары жүйенің жұмыс істеуі барысында қолданылу мен техникалық қызмет көрсеті ыңғайлы болатындай етіп, техникалық, эксплутациялық құжаттамалардағы талаптарды сақтай отырып орналастырылған.

Автоматтандырылған ақпараттық жүйесінің жалпы жүйелік бағдарламалық құрал-жабдықтары орыс тіліндегі құжаттамаларға ие, ал орыс тіліндегі құжаттамалар жоқ болса, онда ағылшын тіліндегі құжаттамалар бар.

Автоматтандырылған ақпараттық жүйесінің қолданбалы бағдарламалық құрал-жабдықтары нақты бір тапсырыс беруші ұсынған эргономикалық талаптарды ескере отырып жасалынады.

Автоматтандырылған ақпараттық жүйесі құрылымында ақпараттық қамтамасыздандыру үрдісінің кез-келген қатысушыларына міндеттерді орндау мүмкіндігін тудыру мақсатында оның қызмет етуін қамтамасыз ететін құралдар жиынтығы аса маңызды орынға ие.

Автоматтандыру құралдары кешені (АҚК) өндірістік- техникалық мақсаттардағы өнім ретінде құрылған және жасалған техникалық және бағдарламалық құралдардың өзара байланысқан кешендер жиынтығы болып табылады.

Ал ол өз кезегінде бірыңғай автоматтандырылған ақпараттық жүйесі элементтерін қолдану мақсатындағы құрылуы және шешілуі кешенді түрде жүргізілуі тиіс.

Автоматтандырылған ақпараттық жүйесін тәжірибиеде қолдануда біз әрқашан абстрактілі түрде емес, ақпараттың әр бір тізбегіндегі автоматтандыру құралдары кешені негізінде кездестіреміз.

Автоматтандыру құралдары кешені құрамына техникалық және бағдарламалық құралдардан басқа бірыңғай автоматтандырылған ақпараттық жүйесін ақпараттық, ұйымдастырушылық және тағы басқа қамтамасыздандыру түрлеріне басқа да өнімдер мен құжаттар кіреді.

Мысалы, автоматтандырылған ақпараттық жүйесіне арналған автоматтандыру құралдары кешені құрамына бірыңғай автоматтандырылған ақпараттық жүйесі операторлары үшін ереже міндетті түрде кіруі тиіс.

Автоматтандырылған ақпараттық жүйесінде ақпаратдың күрделі міндеттерін шешу бір немесе бірнеше компьютерден тұратын мәліметтерді өңдеу жүйесі қолданылады.

Таратудың күрделі объектілермен жұмыс істеу үшін дара байланысқан компьютернің ақпараттандыру тізбектері боынша таратылған жүйе қолданылады. Ол компьютер желісі деп аталады. Компьютер желілері глобальды, аймақтық және жергілікті болып бөлінеді. Автоматтандырылған ақпараттық жүйесінде компьютердің әр түрлі желілерін қолдану аталмыш тізбекте ақпараттандырудың шешілуі тиіс міндеттерінің сипаты мен көлеміне тәуелді болып келеді.

Жүйеге қойылатын маңызды талап - ондағы кіші жүйелер мен элементтердің өара сәкес келуі, сондай - ақ, басқа да ведомстволармен осыған ұқсас жүйелерімен сәйкес келуі болып табылады. Бұған стандартты және біегейлендірілген компоненттерді қолдану арқылы қол жеткізеді.

Қазақстан Республикасының медецина қызметінің автоматтандырылған ақпараттық жүйесін стандарттау және бірегейлендіруге келесідей талаптар атқарылады:

- автоматтандырылған ақпараттық жүйесінің компоненттерінің құрылымдарын түрлендіру мен олардың бөліктерге бөлінуін қамтамасыз ету;

- автоматтандырылған ақпараттық жүйесінің сыртқы қолданушылармен ақпараттық айырбасын ұйымдастыру үшін ашық интерфейс қабылдау регламенттерін, мәліметтерді көшіру мен өңдеуді, мәліметтер форматтарын, өзара әрекет ету технологияларын өте анық бейнелейді;

- мәліметтерді өңдеуде олардың интеграциялануының жоғары болуын қамтамасыз ету, яғни мәліметердің көп дүркін қолданылуын және көп қолданушыға ұсынылуын қамтамасыз ете отырып, осы мәліметтерді енгізу мен тексеруді бір- ақ мәрте жүргізуге қол жеткізу.

Жүйенің қызмет ету тиімдіігі мен сенімділігінің дәрежесін жоғарылату мыналарды қолдану арқылы жүргізіледі:

- Oracle Case кешеніне кіретін жобалау және дайындап шығаруға арналған бағдарламалық қамтамасыздандырудың стандартты жиыны;

- Операциялық жүйелердің, желілік операциялық жүйелерің стандартты жиыны;

- Есептеу техникаларының бірлескен техникалық құралдары;

- Халқаралық, мемлекетаралық, салааралық және салалық ана-ықтамалықтар мен сыныптамалар.

Автоматтандырылған ақпараттық жүйесін құру барысында тапсырыс беруші мынандай бірегейлендіру жұмыстарын жүргізеді:

- Медециналық безендіру мен бақылаудың технологиялық үрдістерінің сызбасын;

- Объектілерді кодтау және сыныптау жүйесі;

- Құжаттар формалары, оларды қалыптастыру мен бақылау тәртібін;

- Қолданбалы саладағы терминдерді, түсініктерді және анықтамаларды.

Автоматтандырылған ақпараттық жүйесін құру барсында мынандай бірегейлендір жұмыстары жүргізіледі:

... жалғасы- Іс жүргізу

- Автоматтандыру, Техника

- Алғашқы әскери дайындық

- Астрономия

- Ауыл шаруашылығы

- Банк ісі

- Бизнесті бағалау

- Биология

- Бухгалтерлік іс

- Валеология

- Ветеринария

- География

- Геология, Геофизика, Геодезия

- Дін

- Ет, сүт, шарап өнімдері

- Жалпы тарих

- Жер кадастрі, Жылжымайтын мүлік

- Журналистика

- Информатика

- Кеден ісі

- Маркетинг

- Математика, Геометрия

- Медицина

- Мемлекеттік басқару

- Менеджмент

- Мұнай, Газ

- Мұрағат ісі

- Мәдениеттану

- ОБЖ (Основы безопасности жизнедеятельности)

- Педагогика

- Полиграфия

- Психология

- Салық

- Саясаттану

- Сақтандыру

- Сертификаттау, стандарттау

- Социология, Демография

- Спорт

- Статистика

- Тілтану, Филология

- Тарихи тұлғалар

- Тау-кен ісі

- Транспорт

- Туризм

- Физика

- Философия

- Халықаралық қатынастар

- Химия

- Экология, Қоршаған ортаны қорғау

- Экономика

- Экономикалық география

- Электротехника

- Қазақстан тарихы

- Қаржы

- Құрылыс

- Құқық, Криминалистика

- Әдебиет

- Өнер, музыка

- Өнеркәсіп, Өндіріс

Қазақ тілінде жазылған рефераттар, курстық жұмыстар, дипломдық жұмыстар бойынша біздің қор #1 болып табылады.

Ақпарат

Қосымша

Email: info@stud.kz