Ақпараттық қауіпсіздік негіздері: веб-осалдықтар, енгізуді тексеру және криптографиялық қорғаныс

«Цифрлық технология» мектебі

OIB 2223 - Ақпараттық қауіпсіздік негіздері

Баяндама

Орындаған: Аблахат Дамир

Мазмұны:

Кіріпе:

Қауіптер мен осалдықтардың түрлері2

XSS инекция2

SQL инекция 2

Қате енгізуді тексеру 4

Негізгі бөлім:

Ақпараттық жүйенің ықтимал бұзылуының түрлері. . . …4

АЖ сырттан және іштен келетін қауіптер. .

АЖ қауіп төндіретін Вирус түрлері. ……8

Қауіпке төзімділігі.

Қауіптерден қорғану.

Қорытынды:

Қорытынды

Мақсаты: Берілген Ақпараттық жүйені зерттеп оған баға беру. Толығырақ айтқанда қарсыластардың немесе "бұзушылардың"түрлерін зерттеу. Вирус түрлері туралы түсініктеме. «Ақпараттың тұтастығын бұзу себептері. » Ақпараттық жүйенің ықтимал бұзылуының үш түрін талдап, өзімізге керекті білімді алу.

XSS

XSS (Cross-Site Scripting - intersite scripting) - зиянды кодты сайтқа немесе Қосымшаға енгізуден тұратын веб-шабуылдың кең таралған түрі. Пайдаланушы зардап шеккен бетті ашқанда, енгізілген сценарий шабуылдаушының қашықтағы серверімен өзара әрекеттеседі.

Сайтаралық сценарийді белгілеу үшін XSS аббревиатурасы таңдалды (X-site Scripting) - бұл CSS аббревиатурасы бар стиль кестелерімен шатастырмау үшін жасалады. Бүгінгі таңда XSS веб-қосымшалар үшін тәуекелдердің үшінші маңызды түрі болып табылады. Оның басты қауіптілігі-веб-беттерде көптеген пайдаланушы немесе басқа осал деректер бар. Шабуылдаушы оларды төлем карталарына, пайдаланушылардың компьютерлеріне және т. б. қол жеткізу үшін пайдалана алады.

Сайтаралық сценарий қалай жұмыс істейді?

Интернеттегі қауіпсіздік тетіктерінің бірі-доменді шектеу ережесі. Бұл дегеніміз, бір сайттағы сценарийлер бір-бірімен шектеусіз әрекеттесе алады, бірақ басқа веб-ресурстағы сценарийлермен емес. Басқаша айтқанда, бір сайттағы зиянды код басқа доменге кіруді шектеуге байланысты басқа сайтқа немесе оның пайдаланушыларына зиян тигізе алмайды.

Сайтаралық сценарийдің схемасы

Бірақ бұл өте қолайлы және іс жүзінде веб-қосымшалар мен сайттардың көптеген осалдықтары бар. Оларды пайдаланып, шабуылдаушы ресурсты бұзып, оған зиянды сценарий енгізе алады. Бұл жағдайда ол әзірлеуші жазған жергілікті кодтың бөлігі ретінде қабылданады-яғни пайдаланушының шолғышының көзіндегі "жұқтырылған" ресурс сенімді дереккөз болып қала береді. Осылайша, зиянды сценарий орналастырылған ресурс шабуылдың серіктесі болады.

"Жұқтырылған" ресурс орналасқан сервердің өзі үшін XSS әдетте ешқандай қауіп төндірмейді. Ол көбінесе сайттың немесе веб-қосымшаның беттерінде орналастырылатын пайдаланушы деректеріне үлкен қауіп төндіреді. Алайда, сайтаралық сценарийдің көмегімен шабуылдаушы мазмұн мен басқару тақтасын басқаруға мүмкіндік беретін әкімші деректеріне қол жеткізе алады.

XSS осалдықтарының түрлері

XSS осалдығы-бұл шабуылдаушы зиянды кодты енгізе алатын сайтты немесе веб-қосымшаны қорғаудағы алшақтық. Бастапқыда мұндай сценарийлер жасалатын негізгі тіл JavaScript болды. Алайда, теориялық тұрғыдан, XSS шабуылы үшін HTML, Flash және т. б. ең бастысы, оларды жәбірленушінің браузері орындайды.

XSS осалдықтарының негізгі жіктелуі келесідей:

Сақталған (тұрақты) . Мұндай осалдықтар шабуылдаушы серверге кіріп, ондағы зиянды кодты сақтай алған кезде пайда болады. Мұндай сақталған сценарий пайдаланушы вирус жұққан бетке кірген сайын іске қосылады. Жиі сақталатын XSS осалдықтарын әртүрлі форумдарда, сондай-ақ әлеуметтік желілерде, имидждік тақталарда, блогтарда және басқа Веб 2. 0 өкілдерінде табуға болады. Оларды ресурсқа енгізу үшін зиянкестер Қарапайым мәтінді (мысалы, түсініктеме түрінде), сызбаларды, GIF суреттерін және басқа орналастырылған мазмұнды пайдалана алады.

Шағылысқан (құбылмалы) . Бұл бүгінгі таңда XSS шабуылдарының ең көп таралған түрі. Олардың мәні мынада: шабуылдаушы зиянды кодты алдын-ала дайындалған сілтемеде жасырады, содан кейін оны құрбан болған пайдаланушыларға пошта арқылы жібереді немесе веб-параққа орналастырады. Пайдаланушы вирус жұққан сілтемені басқан кезде, сервер сценарийлері оның кодын өңдеусіз орындайды және оны жауап ретінде қайтарады. Пайдаланушының браузері вирус жұққан сценарийді орындайды, ал шабуылдаушы жәбірленушінің cookies алады.

DOM моделі. Бұл осалдықтың мәні-шабуылдаушының құжаттың Объектілік моделі Document Object Model моделін қолдануы. Бұл бағдарламалар мен сценарийлерге HTML -, XHTML - және XML құжаттарының мазмұнына қол жеткізуге және осы мазмұнды (сонымен қатар құрылым мен дизайнды) басқаруға мүмкіндік беретін бағдарламалық интерфейс. DOM моделіне негізделген XSS осалдықтары шағылысуы да, сақталуы да мүмкін. Олардың басты ерекшелігі - сайттың немесе веб-қосымшаның бетінің өзі өзгермейді, бірақ зиянды Dom модификацияларына байланысты пайдаланушының шолғышында оның көрінісі өзгереді.

Сондай-ақ, XSS осалдықтары белсенділік дәрежесінде ерекшеленеді:

Белсенді. Мұндай осалдықтар пайдаланушының белсенділігіне қарамастан әрекет етеді. Яғни, жәбірленуші пайдаланушы вирус жұқтырған бетке кіргеннен кейін зиянды сценарий автоматты түрде іске қосылады. Мысалы, мұндай осалдықтар сервердегі дерекқорларға немесе орындалатын файлдарға, енгізу формаларына (оқиғаларды Автоматты өңдеушілердің көмегімен) және т. б.

Пассивті. Бұл жағдайда зиянды кодты белсендіру үшін жәбірленуші пайдаланушы қандай да бір әрекетті орындауы керек: сұрау енгізіңіз, сілтемені басыңыз. Бұл үшін шабуылдаушы оны қандай да бір жолмен мәжбүрлеуі, арандатуы немесе ынталандыруы керек. Мұнда әлеуметтік инженерия әдістері қолданылады-мысалы, фишинг.

XSS шабуылының салдары

XSS-тің өзі ресурстың өзіне немесе оның пайдаланушыларына қауіп төндірмейді. Бұл қорғаныс саңылаулары "кіру нүктелері"болып табылатын шабуылдар қауіп төндіреді. XSS шабуылының көмегімен ресурсқа және оның пайдаланушыларына әртүрлі зиян келтіруге болады.

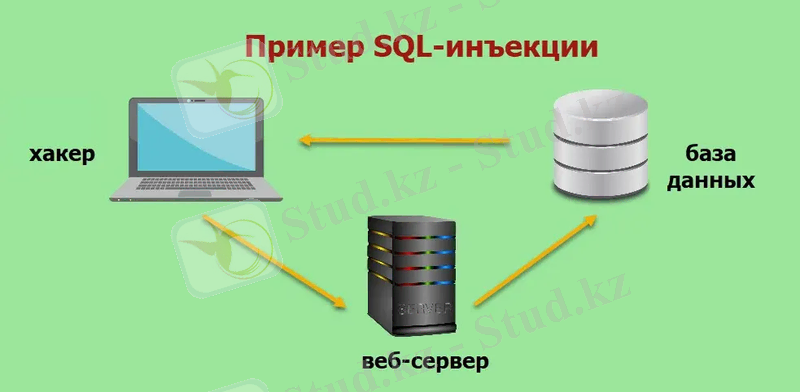

SQL инъекция

SQL инъекциясы (SQL) - бұл веб-қауіпсіздіктің осалдығы, бұл шабуылдаушыға қосымшаның мәліметтер базасына жіберетін сұрауларына араласуға мүмкіндік береді. Әдетте, бұл әдетте ала алмайтын деректерді көруге мүмкіндік береді. Бұл басқа пайдаланушылар немесе қолданбаның өзі қол жеткізе алатын кез келген басқа деректер болуы мүмкін. Көптеген жағдайларда шабуылдаушы бұл деректерді өзгерте немесе жоя алады, бұл қолданбаның мазмұнында немесе мінез-құлқында тұрақты өзгерістер тудырады.

Кейбір жағдайларда шабуылдаушы негізгі серверге немесе басқа ішкі инфрақұрылымға нұқсан келтіру үшін SQL инъекциялық шабуылын күшейтуі немесе "қызмет көрсетуден бас тарту"шабуылын жүзеге асыруы мүмкін.

SQL инъекциясының сәтті шабуылының салдары қандай?

SQL инъекциясының сәтті шабуылы Құпия сөздер, несие картасы деректері немесе пайдаланушылардың жеке ақпараты сияқты құпия деректерге рұқсатсыз қол жеткізуге әкелуі мүмкін. Соңғы жылдары көптеген қатты деректердің бұзылуы SQL инъекциялық шабуылдарының нәтижесі болды, бұл беделдің нашарлауына және реттеуші айыппұлдарға әкелді. Кейбір жағдайларда шабуылдаушы ұйымның жүйелеріне үнемі кері әсер етуі мүмкін, бұл ұзақ уақыт бойы байқалмай қалуы мүмкін ұзақ мерзімді қауіпке әкеледі.

SQL инъекцияларының мысалдары

Әртүрлі жағдайларда пайда болатын осалдықтардың, шабуылдардың және SQL инъекция әдістерінің кең ауқымы бар. SQL инъекцияларының кейбір жалпы мысалдарына мыналар жатады:

1) Қосымша нәтижелерді қайтару үшін SQL сұрауын өзгертуге болатын жасырын деректерді алу.

2) Қолданба логикасына араласу үшін сұрауды өзгертуге болатын кезде қолданба логикасын бұзу.

3) Әртүрлі дерекқор кестелерінен деректерді алуға болатын UNION шабуылдары.

4) Мәліметтер базасының нұсқасы мен құрылымы туралы ақпарат алуға болатын кезде мәліметтер базасын зерттеу.

5) Сіз бақылайтын сұраудың нәтижелері қолданба жауаптарында қайтарылмаған кезде соқыр SQL инъекциясы.

Қате енгізуді тексеру

Қате енгізуді тексеру-бұл шабуылдаушы жүйеге немесе оның деректеріне рұқсатсыз қол жеткізу үшін пайдалана алатын бағдарламалық жасақтамадағы осалдық түрі. Бұл осалдық бағдарлама пайдаланушының енгізуін дұрыс тексермеген кезде пайда болады. Бұл шабуылдаушының ерікті кодты орындау, құпия ақпаратқа қол жеткізу немесе тіпті жүйені бұзу үшін пайдаланылуы мүмкін зиянды деректерді енгізуіне әкелуі мүмкін.

Қате енгізуді тексеру контекстке байланысты әртүрлі мәселелерге әкелуі мүмкін. Қате енгізуді тексерудің бірнеше ықтимал салдары:

Кодтың дұрыс орындалмауы : егер енгізу дұрыс тексерілмесе, бұл қажетсіз немесе зиянды кодтың орындалуына әкелуі мүмкін. Мысалы, қате тексерілген енгізуде сервер жағында орындалатын код болуы мүмкін (мысалы, SQL инъекциясы немесе кодты енгізу) .

Құпия деректердің бұзылуы: қате енгізуді тексеру құпия ақпараттың ағып кетуіне әкелуі мүмкін. Мысалы, пайдаланушыны тіркеу кезінде енгізілген электрондық пошта мекенжайының дұрыстығын тексермесеңіз, ол жалған тіркелгілерге немесе спамға есік ашуы мүмкін.

Қызмет көрсетуден бас тарту (DoS) : дұрыс өңделмеген кірісті қызмет көрсетуден бас тартуға шабуыл жасау үшін пайдалануға болады. Мысалы, шабуылдаушы жүйені қиындататын немесе баяулататын арнайы тұжырымдалған сұрау жасай алады.

Қауіпсіздік пен құпиялылық бұзылған: егер кіріс дұрыс тексерілмесе, бұл қауіпсіздік пен құпиялылықтың бұзылуына әкелуі мүмкін. Шабуылдаушы қауіпсіздік тетіктерін айналып өту және қорғалған ақпаратқа қол жеткізу үшін КІРІСТІ тексерудегі әлсіз жақтарын пайдалана алады.

Қолданбаны манипуляциялау: қолданба логикасын манипуляциялау үшін қате тексерілген енгізуді пайдалануға болады. Мысалы, егер аутентификация кезінде енгізу тексерілмесе, шабуылдаушы парольдерді асыра сілтеуге немесе Авторизация шабуылдарының басқа түрлеріне шабуыл жасауға тырысуы мүмкін.

Беделге нұқсан келтіру: Егер пайдаланушы дұрыс емес енгізуді тексеруден (мысалы, тіркелу немесе кіру мүмкін застігі) қиындықтарға тап болса, бұл сіздің веб-қосымшаңыздың немесе веб-сайтыңыздың беделіне теріс әсер етуі мүмкін.

Қорғану әдістері

Бағдарламалау тіліне енгізілген тексеру мүмкіндіктерін пайдаланыңыз. Көптеген бағдарламалау тілдері енгізудің дұрыстығын тексеруге көмектесетін мүмкіндіктерді ұсынады. Мысалы, Python тілінде енгізудің әріптік екенін тексеру үшін isalpha () функциясын пайдалануға болады.

Тұрақты өрнектерді қолданыңыз. Тұрақты өрнек-бұл енгізуді белгілі бір критерийлерге сәйкестігін тексеру үшін қолдануға болатын үлгі. Мысалы, терудің телефон нөмірі немесе электрондық пошта мекенжайы екенін тексеру үшін тұрақты өрнекті пайдалануға болады.

Кіріс ұзындығын шектеңіз. Кіріс ұзындығын шектеу буфердің толып кетуіне жол бермейді. Мысалы, сіз енгізген пайдаланушы атының ұзындығын 20 таңбаға дейін шектей аласыз.

Кірісті сүзіңіз. Кірісті сүзу зиянды деректерді кіріс деректерінен жоюға көмектеседі. Мысалы, кірістегі бос орындарды жою үшін Python тіліндегі strip() функциясын пайдалануға болады.

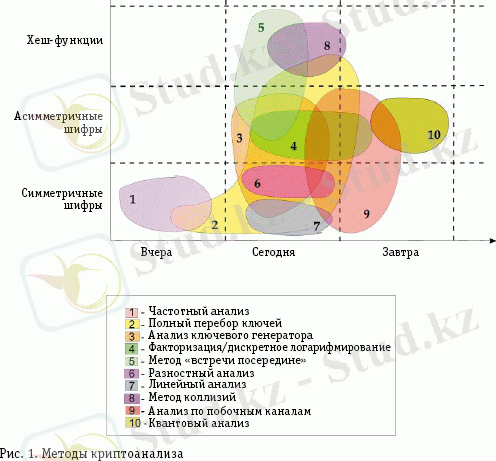

Криптоанализ

Криптоанализ-шифрлау кілтіне қол жеткізбестен шифрланған ақпараттың бастапқы мәнін алу әдістері туралы ғылым. Криптоанализдің мақсаты-шифрланған ақпараттың құпиялылығын, тұтастығын немесе қол жетімділігін бұзу.

Криптоанализ шифрларды бұзу үшін қолдануға болатын көптеген әдістерді қамтиды. Бұл әдістерді екі негізгі категорияға бөлуге болады:

Белгілі ашық мәтіні бар шабуылдар: белгілі ашық мәтіні бар шабуылдарда криптоаналитик Шифр мәтініне және сәйкес ашық мәтінге қол жеткізе алады. Бұл криптоаналитикке шифрлау кілтін қалпына келтіру үшін қолдануға болатын шифрмәтіндегі заңдылықтарды анықтау үшін статистикалық әдістер мен басқа әдістерді қолдануға мүмкіндік береді.

Таңдалған ашық мәтінмен шабуылдар: таңдалған ашық мәтінмен шабуылдарда криптоаналитик өзі таңдаған кез келген ашық мәтін үшін Шифр мәтінін ала алады. Бұл криптоаналитикке дифференциалды криптоанализ және сызықтық криптоанализ сияқты күрделі шабуыл әдістерін қолдануға мүмкіндік береді.

Сондай-ақ белгілі Шифр мәтіні бар шабуылдар, сөздік шабуылдары және уақыт шабуылдары сияқты шифрларды бұзу үшін қолдануға болатын шабуылдардың бірнеше басқа түрлері бар.

Криптоанализ криптографиялық жүйелердің қауіпсіздігін қамтамасыз етуде маңызды рөл атқарады. Криптоаналитиктер үнемі жаңа шабуыл әдістерін дамытады, ал криптографтар бұл шабуылдарға қарсы тұру үшін шифрларын үнемі жетілдіріп отыруы керек.

Мұнда ең көп таралған криптоанализ әдістерінің кейбірі берілген:

Дифференциалды криптоанализ: дифференциалды криптоанализ-осалдықтарды анықтау үшін шифрлардың статистикалық қасиеттерін қолданатын шабуыл әдісі.

Сызықтық криптоанализ: сызықтық криптоанализ-бұл шифрлардағы осалдықтарды анықтау үшін сызықтық теңдеулерді қолданатын шабуыл әдісі.

Сөздік шабуылы: сөздік шабуылы-ықтимал кілттерді санау арқылы шифрлау кілтін табуға тырысатын шабуыл әдісі.

Уақыт шабуылы: уақыт шабуылы-шифрлау немесе шифрды ашу үшін шифрдың қажет уақытын өлшеу арқылы шифрлау кілтін табуға тырысатын шабуыл әдісі.

Криптоанализ күрделі міндет болып табылады және криптоаналитиктер көбінесе шифрларды бұзу үшін қуатты компьютерлер мен күрделі алгоритмдерді қолдануы керек. Алайда, күрделілігіне қарамастан, криптоанализ криптографиялық жүйелердің қауіпсіздігін қамтамасыз етуге көмектесетін маңызды зерттеу саласы болып табылады.

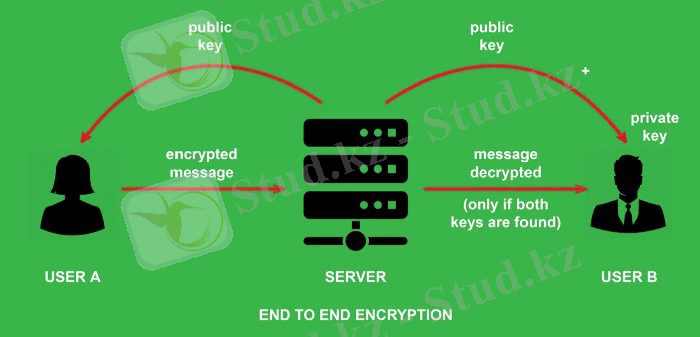

WhatsApp шифры дегеніміз не?

WhatsApp шифры Open Whisper Systems әзірлеген Signal Protocol негізінде жасалған. Ол қауіпсіздіктің жоғары деңгейін қамтамасыз ететін асимметриялық ашық кілтті шифрлауды қолданады. Әрбір чат қатысушысына бірегей кілт жұбы беріледі - жалпыға ортақ және жеке кілттер. Жалпыға ортақ кілт хабарламаларды шифрлау үшін қолданылады, ал жеке кілт тек құрылғы иесінде қалады және хабарламалардың шифрын ашу үшін қолданылады.

WhatsApp шифры сонымен қатар аутентификацияны қамтамасыз етеді, бұл қатысушыларға өздерін бейнелейтін адамдармен сөйлесетініне көз жеткізуге мүмкіндік береді. Бұған чат мүшесінің жеке кілтін пайдаланып жасалған цифрлық қолтаңбаны тексеру арқылы қол жеткізіледі.

Мысал WhatsApp

WhatsApp - әлемдегі миллиардтаған адамдар қолданатын ең танымал хабар алмасу қосымшаларының бірі. WhatsApp тағы қауіпсіздіктің негізгі аспектілерінің бірі деп аталады

Ақырғы шифр-бұл байланыстың құпиялылығын қамтамасыз ететін шифрлау әдісі, яғни хабарламаларды түсініксіз және үшінші тараптарға қол жетімді етпейді. WhatsApp арқылы хабарлама жіберген кезде ол автоматты түрде құрылғыда шифрланады, содан кейін тек алушының құрылғысында шифрды ашады. Бұл WhatsApp-тың өзі де, үшінші тараптар да сіздің хабарламаңызды ашық түрде оқи алмайды немесе ұстай алмайды дегенді білдіреді.

WhatsApp - тағы шифрдың мәні-шифрлау және шифрды ашу тікелей пайдаланушылардың құрылғыларында болады. Бұл тіпті WhatsApp сіздің хабарламаларыңызға қол жеткізе алмайтындығын білдіреді.

WhatsApp-тағы Шифр ең сенімді және бұзуға төзімді криптографиялық хаттамалардың бірі болып табылатын Signal протоколына негізделген. Бұл сіздің хабарламаларыңыз ықтимал кибершабуылдардан және зиянкестердің араласуынан қорғалғанын білдіреді.

WhatsApp шифрға қатысты көптеген қиындықтар мен сындарды жеңді және компания қолданбаның қауіпсіздігін жақсарту үшін жұмысын жалғастыруда. Тұтастай алғанда, WhatsApp-тағы Шифр сіздің қосымшаңыздағы байланыс құпиялылығы мен қауіпсіздігінің маңызды құрамдас бөлігі болып табылады.

WhatsApp шифры дегеніміз не?

WhatsApp шифры Open Whisper Systems әзірлеген Signal Protocol негізінде жасалған. Ол қауіпсіздіктің жоғары деңгейін қамтамасыз ететін асимметриялық ашық кілтті шифрлауды қолданады. Әрбір чат қатысушысына бірегей кілт жұбы беріледі - жалпыға ортақ және жеке кілттер. Жалпыға ортақ кілт хабарламаларды шифрлау үшін қолданылады, ал жеке кілт тек құрылғы иесінде қалады және хабарламалардың шифрын ашу үшін қолданылады.

WhatsApp шифры сонымен қатар аутентификацияны қамтамасыз етеді, бұл қатысушыларға өздерін бейнелейтін адамдармен сөйлесетініне көз жеткізуге мүмкіндік береді. Бұған чат мүшесінің жеке кілтін пайдаланып жасалған цифрлық қолтаңбаны тексеру арқылы қол жеткізіледі.

Электронды цифрлық қолтанба

ЭЦҚ дегеніміз не

Цифрлық қолтаңба, сондай-ақ өз қолымен, құжатқа қол қойған адамды анықтауға мүмкіндік береді.

ЭЦҚ-ның бірнеше түрі бар, бірақ олардың біреуінің ғана заңды күші бар және оны шектеусіз пайдалануға болады: компанияның ішкі құжат айналымы үшін, мемлекеттік органдармен өзара іс-қимыл жасау үшін, сотта. Күшейтілген білікті электрондық қолтаңба құжаттарға автоматты түрде заңды күш береді.

Қарапайым цифрлық қолтаңба-бұл, мысалы, банктің жеке кабинетіне кіру үшін қолданылатын логин мен пароль. Қарапайым процессорды пайдалану үшін сізге арнайы бағдарламалық жасақтама қажет емес, ол әлсіз қорғалған, оны ұстап алу оңай. Айқын кемшіліктерге байланысты оны пайдалану шектеулі. Атап айтқанда, бұл заңды маңызды болып саналмайды.

... жалғасы- Іс жүргізу

- Автоматтандыру, Техника

- Алғашқы әскери дайындық

- Астрономия

- Ауыл шаруашылығы

- Банк ісі

- Бизнесті бағалау

- Биология

- Бухгалтерлік іс

- Валеология

- Ветеринария

- География

- Геология, Геофизика, Геодезия

- Дін

- Ет, сүт, шарап өнімдері

- Жалпы тарих

- Жер кадастрі, Жылжымайтын мүлік

- Журналистика

- Информатика

- Кеден ісі

- Маркетинг

- Математика, Геометрия

- Медицина

- Мемлекеттік басқару

- Менеджмент

- Мұнай, Газ

- Мұрағат ісі

- Мәдениеттану

- ОБЖ (Основы безопасности жизнедеятельности)

- Педагогика

- Полиграфия

- Психология

- Салық

- Саясаттану

- Сақтандыру

- Сертификаттау, стандарттау

- Социология, Демография

- Спорт

- Статистика

- Тілтану, Филология

- Тарихи тұлғалар

- Тау-кен ісі

- Транспорт

- Туризм

- Физика

- Философия

- Халықаралық қатынастар

- Химия

- Экология, Қоршаған ортаны қорғау

- Экономика

- Экономикалық география

- Электротехника

- Қазақстан тарихы

- Қаржы

- Құрылыс

- Құқық, Криминалистика

- Әдебиет

- Өнер, музыка

- Өнеркәсіп, Өндіріс

Қазақ тілінде жазылған рефераттар, курстық жұмыстар, дипломдық жұмыстар бойынша біздің қор #1 болып табылады.

Ақпарат

Қосымша

Email: info@stud.kz