Ақпараттық қауіпсіздік негіздері: теориялық негіздер мен практикалық тапсырмалар

М. Ж. Көшкінбаева

АҚПАРАТТЫҚ ҚАУІПСІЗДІК НЕГІЗДЕРІ оқу құралы

ШЫМКЕНТ

2015

УДК 519. 683(075. 8)

ББК 32. 973я73

М. Ж. Көшкінбаева

Ақпараттық қауіпсіздік негіздері: оқу құралы 5В070400-«Есептеу техникасы мен бағдарламалық қамтамасыз ету» мамандығының студенттеріне арналған. - Мирас университеті, Шымкент, 2015 ж. - 104 б.

Пікір жазғандар:

Е. Т. Теңізбаев - т. ғ. к., доцент, «Экономика және ақпараттық технологиялар» кафедрасының меңгерушісі, М. Сапарбаев атындағы ОҚГИ. А. О. Оспанова -т. ғ. д., «Есептеу техникасы және бағдарламалық қамтамасыз ету» кафедрасының профессоры, М. Әуезов атындағы ОҚМУ.

ISBN 9965-737-73-8

Бұл оқу құралы “Ақпараттық қауіпсіздік негіздері” пәнін оқытуға практикалық көмекші. Оқу құралында «Ақпараттық қауіпсіздік негіздері» пәні бойынша теориялық материалдар, лабораториялық жұмыстар, студенттің өзіндік жұмысына арналған тапсырмалар, тест сұрақтары берілген. Оқу құралы 5В070400 - «Есептеу техникасы мен бағдарламалық қамтамасыз ету» мамандығы студенттеріне арналған.

Мирас университетінің Оқу-әдістемелік Кеңесімен қаралып, баспаға тапсырылған.

Хаттама №

© М. Ж. Көшкінбаева, 2015

© Мирас университеті

2

КІРІСПЕ

Қазіргі заманғы қоғамдағы өмірде берілгендерді өңдеуде автоматтындырылған жүйені күнделікті қолдану барысында берілгендерді енгізу, сақтау және шығару қажет болады. Жалпылама компьютерлендіру, пайдасымен бірге көптеген мәселелерді алдына қояды, соның ішінде ең қиыны ақпараттың қауіпсіздігі болып табылады. Адамдардың автоматтындыруда ең жоғарғы деңгейге ұмтылуы, көп қолданылатын арзан компьютерлік жүйелерге деген сұранысы берілгендердің қауіпсіздігін қамтамасыз ету тәуелділігіне әкеліп соғады. Дербес компьютерлердің пайда болуы тек қана қолданушылардың ғана мүмкіндігін кеңейтіп қана қоймай сонымен қатар жүйе бұзушыларғада кең жол ашып отыр. Компьютерлік жүйенің қауіпсіздігі әлден ғылыми зерттеуде өзіндік бағытқа ие болды. Бірақта осыған қарамастан шешілмеген мәселелер саны азаймай отыр. Мұның себебін ең алдымен ғылыми техникалық прогресстің өте үлкен жылдамдықпен даму барысымен түсіндіруге болады. Жаңадан пайда болған компьютерлік технологиялар шешілген мәселенің шешілмеген жаңа қырын ашады.

Бүкіл дүние жүзі бойынша компьютерлік қылмыс тек құқық қорғау орындарының ғана емес, сонымен қатар мемлекеттік, коммерциялық және қоғамдық ұйымдардың да назарын аударуда. Бұл мәселе бизнес саласына өте үлкен қауіп төндіруімен қатар, тағы бір жағынан оның компьютерлендіру және ақпараттандандыру деңгейінің көрсеткіші. Сол сияқты компьютерлік технологияларды жетілдіру және жаңа бағыт - есептеуіш техникаларда өңделетін ақпаратты қорғау бағытын дамытуға қозғаушы күш болып отыр.

Ұсынылып отырған оқу құралында компьютерлік жүйелердегі ақпараттарды қорғау туралы теориялық материалдар, лабораториялық жұмыстар жүйесі, өзіндік жұмыстар нұсқалары, тест сұрақтары берілген. Лабораториялық жұмыстарда толығымен орындалу реті көрсетіліп, студенттерге арналған нұсқаулар берілген. «Ақпараттық қауіпсіздік негіздері» пәні бойынша студенттің өзіндік жұмысына арналған тапсырмалар және де теориялық материал түгелімен қамтылған тест сұрақтары берілген.

3

1 АҚПАРАТТАРДЫ ҚОРҒАУ

1. 1 Ақпаратты қорғау және оның мәселелері

Өндірісте ЭЕМ базасының тиімді ақпараттық құрылымын құру мәселесі ақпаратты қорғауды ұйымдастыру мәселесінің бірі болып саналады. Бұл мәселе деректерді тұлғалық қорғау және жеке қорғау, жүйелік бағдарламаны арнайы бағдарламалармен қорғау сияқты сұрақтар жиынын құрайды. Сонымен деректерді қорғаудың бірінші түсінігі деректерді толық қорғау және оларға байланысты басқару сұрақтарын қамту. Толық деректерді сақтау мәселесі ұйымдастыру және техникалық аспектерден тұрады. Ұйымдастыру аспектісі келесі ережелерді құрайды:

▪ ақпарат басқалардың байланысы жоқ жерде сақталуы тиіс; ▪ өте керек ақпарат бірнеше жинақтауыштарда сақталуы тиіс; ▪ әр-түрлі есептерге жататын деректер бөлек атпен сақталуы тиіс; ▪магнитті жинақтауштармен ережелерге сай байланыс жасалуы керек. Техникалық аспект әр-түрлі шектеулердің түрімен байланысты. Бұл

аспект деректер базасын басқару жүйесінің құрылымына сай келуі және қолданушыға қолайлы болуы тиіс. Оларға:

▪ ескі және жаңа мәндер арасындағы байланысты сақтау мақсатында белгілі атрибуттарды жаңалау шектеулі;

▪ әлдебір диапазонда кеңістік көрсеткішінің мәнін сақтау шектеулі. Электрондық есептеуіш техниканың дамуы және кең қолданылуы - өндірісте, басқаруда, байланыста, ғылыми зерттеулерде, білім саласында, коммерциялық, қаржылық, және өзге де адам қызметі сфераларында ғылыми техникалық прогрестің қазіргі кездегі маңызды бағыты болды. Баспасөзде, техникалық әдебиеттерде, күнделікті өмірде - ақпаратқа, оның таралу қауіпсіздігі мен қорғалуына көп көңіл бөлінетін болды.

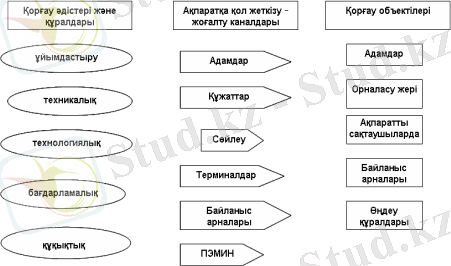

«Ақпараттық қауіпсіздік негіздері» пәнінің мақсаты компьютерлік жүйелердегі және желілердегі тәжірибелік қолданудағы ақпаратты қорғау және теориялық негізін құруды үйрену болып табылады. Сонымен қатар, ақпаратты қорғаудағы құру құрылғылары және жүйелендірілген мақсатты білімгерлерге оқыту, ақпараттық жүйедегі ақпаратты қорғаудың тәжірибелік талаптарын қанағаттандыру болып табылады. Ақпаратты қорғаудың құрамдас бөліктері 1 сұлбада ашық келтірілген.

Пәннің мәселелері: компьютерлік жүйенің санкцияланбаған рұқсат етулерін қорғауды және ақпараттық ресурстарды басқару әдістерін білімгерлерге үйрету. Пәннің негізгі аумағында білімгер криптожүйенің симметриялық және асимметриялық құрылуларын, қазіргі таңдағы симметриялық және асимметриялық шифрлық жүйесін және олардың бағдарламалық құрылуындағы ерекшеліктерімен танысады.

Қазақстан Республикасының ұлттық ақпараттық инфрақұрылымын қорғау жүйесінің қызметіне жалпы талап. Ақпараттық қауіпсіздік саясаты стратегияны ақпараттайды және құрамдас бөлігінің ақпаратық қауіпсіздігін басқаруға қатынасын сипаттайды.

4

Сурет 1 Ақпаратты қорғаудың құрамдас бөліктері

Ақпараттық қауіпсіздік саясаты ұстану тиіс:

- ақпараттық қауіпсіздікті, оның негізгі мақсаттарын, ақпаратты бірлесіп пайдаланудың кепілдік механизмі ретінде қауіпсіздіктің маңыздылығын анықтайды;

- шешілген міндеттерге сәйкес ақпараттық қауіпсіздіктің мақсаттары мен ұстанымдарын қолдау жөніндегі шаралар;

- мақсаттарға және басқару құралдарына, оның ішінде тәуекелдерді бағалау, сондай-ақ тәуекелдерді басқару құрылымдарына жетістікке жету жөніндегі іс-шаралар;

- нормативтік, құқықтық, шарттық актілердің талаптарына сәйкес ұстанымдарды, стандарттарды түсіндіру;

- ақпараттық қауіпсіздікті басқару, оның ішінде ақпараттық қауіпсіздіктің қақтығысы туралы хабарлау жөніндегі жалпы және арнаулы міндеттерді анықтау;

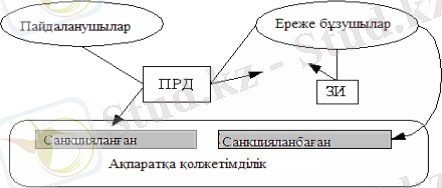

- қауіпсіздік саясатын қолдай алатын құжаттамаларға сілтеме. Ақпаратты қорғау жүйесіндегі пәннің орыны төменгі 2-сұлбада көрсетілген.

5

Сурет 2 Пәннің ақпаратты қорғау жүйесіндегі орыны

1. 2 Ақпараттық қауіптер. Ақпараттық қауіптерге қарсы әрекет.

Ақпарат қауіпсіздігі - бұл ақпаратты өңдеуші жүйенің берілген уақыт аралығында мәліметтерді жоғалтпай, қойылған талапқа сай қажетті орынға жетуді толығымен қамтамасыз етуі.

Ақпарат шығыны (утечка информации) қандай да бір құпияны: мемлекеттік, әскери, қызметтік, коммерциялық және т. б. ашу болып табылады. Тек құпия ақпарат ғана қорғауға жатпайды. Сонымен қатар, құпия емес мәліметтерді де қорғау қажет, өйткені, құпия емес мәліметтерді жоғалтудың өзі құпия мәліметтер шығынына ұшыратуы мүмкін. Мәліметтерді өңдеу жүйелерінің жұмыс жасау сферасы мен аумағына қарай ақпаратты жоғалту немесе шығындау әр түрлі ауырлықтағы нәтижелерге алып келеді: күнәсіз әзілден бастап өте үлкен экономикалық немесе саяси шығынға дейін. Баспасөздер мен техникалық әдебиеттерде дәл осы мәселелерге көптеген мысалдар келтіріледі. Әсіресе мұндай үлкен қылмыстар банктік және сауда құрылымдарына қызмет етуші автоматтандырылған жүйелерде кең етек алып отыр. Шетелдік мәліметтер бойынша компьютерлік қылмыстар нәтижесінде банктердің көретін шығыны жыл сайын 170 млн. -нан 41 млрд. долларды құрайды екен. Сонымен, қазіргі кезде көптеген адамдардың игілігі мен бақ-берекесі және өмірі, ақпаратты өңдеуші компьютерлік жүйелердің қауіпсіздігін қамтамасыз етуден және әртүрлі объектілерді бақылап, басқарудан тәуелді болуда. Мұндай обьектілерге телекоммуникация жүйелер, банк жүйелері, атом станциялары,

6

ауа және жер асты транспортын бақылау жүйелері, сол сияқты құпия және өте құпия ақпаратты өңдеу мен сақтау жүйелері жатады. Бұл жүйелердің жақсы және қауіпсіз жұмыс жасауы үшін, олардың қауіпсіздігі мен тұтастығын қамтамасыз ету қажет.

Ақпараттық қауіпсіздіктің негізгі түсініктері

Ақпаратқа қол жеткізу мүмкіншілігі. Қол жеткізуді басқару саясаты қол жеткізудің басқару ережесі және әрбір пайдаланушының немесе пайдаланушылар тобының құқықтары нақты анықталуы тиіс. Қол жеткізуді логикалық және физикалық басқару құралы бірге қаралуы тиіс.

КЖ қауіпсіздік деңгейі - жүйенің шынайы қорғалған деңгейі және пайдалану барысында қауіп төнетін жағдайларды болжау компонентері Қауіпсіздік шарасы - жағдайдың немесе процестің мүмкін болу іс әрекеті, КЖ басқа компоненттеріне не ақпаратқа субъект қызығушылығының тікелей не жанама әсері болуы мүмкін

Ақпаратқа қолжетімділік - ақпаратпен танысу, ақпарат модификациясын көшіру, өңдеу және ақпаратты жою (сурет 3) .

Қолжетімділікті шектеу ережесі - ережелер жиынтығы, субъектінің объектіге қолжетімділік құқығының регламентті

Ақпаратқа санкциялық қолжетімділік - бұл ақпаратқа қол жетімділік, қолжетімділікті шектеу ережесін бұзбау

Ақпаратқа санкциялық емес қолжетімділік - ақпаратқа қолжетімділік, қолжетімділікті шектеу ережесін ЕТ штатты құралдарын пайдалануда бұзбау Ақпаратқа санкциялық емес қолжетімділіктен қорғау - ақпараттағы болатын қиындықтарды алдын-ала қарастыру

Қолжетімдікті бөлу

ережесі Ақпаратты

қорғау

Сурет 3 Ақпаратқа қол жетімдікпен байланысты түсініктер

Қауіп төну каналы - КЖ қауіп физикалық ортадан келуі, ол санкциялық емес іс-әрекеттерден пайда болу қаупі. Қауіп төну тәсілі (алгоритм) - белгілі бір әдістерді пайдалана отырып КЖ құралдар каналдары арқылы субъектінің мақсатқа жетуінің алдын алу шаралары.

Есептеуіш жүйелерінің қауіпсіздігіне есептеуіш құралдары арқылы жасалатын қауіп түрлерін қарастырайық (сурет 4) .

7

1. Есептеуіш жүйелер жұмысына адамның араласуы. Бұл топқа есептеуіш жүйелер қауіпсіздігін бұзушы ұйымдастырушылық құралдар (ақпарат тасымалданушы, ақпарат сақталушы дискеттер, өзге де құрылғыларды ұрлау, жарамсыздандыру) және есептеуіш жүйелердің программалық өнімдеріне рұқсатсыз ену жатады. Мұндай қауіпті іс

шараларға қарсы қолданылатын тәсілдер ұйымдастыру-шылық түрде (күзет қою, есептеуіш жүйелерге ену режимін белгілеу) болады.

2. Есептеуіш жүйелердің жұмысына аппаратты-техникалық араласу. Бұл сөз мағынасы есептеуіш жүйелердегі ақпараттың қауіпсіздігі мен тұтастығын техникалық құралдар көмегімен бұзу, мысалы: есептеуіш жүйелер құрылғыларынан электромагниттік сәулелену арқылы ақпарат қабылдау, ақпарат жіберуші каналдарға электромагниттік әсер ету, т. б. Мұндай қауіптерден сақтану үшін ұйымдастырушылық шаралардан басқа, аппараттық (аппарат экранын сәулеленуден сақтау, ақпарат жіберуші каналдарды жасырын тыңдалудан сақтау) және бағдарламалық тәсілдер қолданылады.

3. Бағдарламалық өнімдер көмегімен есептеуіш жүйелер бағдарламаларының компоненттеріне жоюшы әсер көрсету. Мұндай өнімдерді - бұзушы бағдарламалық өнімдер деп атауға да болады. Оларға компьютерлік вирустар, троян аттары, жергілікті және ауқымдық желілерді пайдалану арқылы алыстағы жүйелерге ену өнімдері. Мұндай шабуылдарға қарсы бағдарламалық және аппараттық қорғау жүйелері қолданылады.

Монитор

Жүйелік адаптер

Компьютер

Есептеу ортасы Дискілік ішкі жүйе

Клавиатура

Сурет 4 Есептеуіш жүйелер қауіпсіздігіне төнетін қатер түрлері

8

Ақпаратты қорғаудың әдістеріне төмендегілер жатады:

▪ енуді шектеу;

▪ енуді анықтау;

▪ енуді бөлу;

▪ ақпаратты криптографиялық түрлендіру;

▪ енуді бақылау және есепке алу;

▪ заңдық шамалар.

Ақпаратты өңдеу автоматтандырылғаннан кейін, оны өңдеудің техникалық құралдары күрделіленді. Физикалық тасымалдаушы құралдардың жаңа түрлері пайда болды. Ақпарат көлемінің көбейуі, жинақталуы, пайдаланушылар санының арта түсуі және өзге де себептерден ақпаратқа әдейі ену ықтималдығы да арта түсуде. Осыған байланысты есептеуіш жүйелердегі ақпараттарды қорғаудың жаңа түрлері пайда болды:

▪ функционалдық бақылау әдістері;

▪ авариялық жағдайлардан ақпаратты қорғау;

▪ аппаратураның ішкі құрылысына, байланыс желісіне және басқару органдарына технологиялық енуді бақылау әдістері;

▪ ақпаратқа енуді бақылау және анықтау әдістері;

▪ пайдаланушыларды, техникалық құралдарды ақпарат тасымалдаушы және құжаттарды идентификациялау және аутентификациялау әдістері. Ақпаратты қорғаудың негізгі мағынасы ақпараттық объектіге ену тек бір ғана «күзетілуші өткел» арқылы жүзеге асырылу. Мұндағы «күзетшінің» қызметіне пайдаланушының пароль кодын тану және оң нәтиже болған жағдайда оны ақпаратпен жұмыс жасауға рұқсат беру. Бұл процедуралар пайдаланушы жүйеге жұмыс жасау үшін енген сайын қайталанып отырады. Сондықтан, әрбір жолы пароль теріп отырмау үшін, берілетін парольді

арнайы физикалық тасымалдау-шыда (кілт, карта) сақтаған дұрыс. Қазіргі кезде пароль кодтарын сақтаушы тасымалдаушылардың бірнеше түрлері бар. Мұндай тасымалдаушылар жататындар:

▪ пропусклер (ассess contzol) ;

▪ телефон карталары (phonecazd) ;

▪ визит карталары (business cazd) ;

▪ жеке куәлік (pass contzol) ;

▪ сатып-алушы карталары (shopping cazd) ;

▪ банк карталары (bank cazd) ;

▪ банкоматтар үшін карталар (ATM - Cazd) .

Банк карталары дебеттік және кредиттік карталар болып бөлінеді. Дебет карталары чектерді және ақшаны алмастырады. Олар сатып алынған заттармен есеп-айырысу үшін, банк бөлімінде ақша алу үшін пайдаланылады.

Кредит карталары қажетті сумманы алдын-ала қандай да бір уақыт аралығына алу үшін пайдаланылады.

Смарт-карталар 70-жылдарда жасалып шығарылған, бірақ тек 1985 жылдан бастап Францияда қолданыла бастады. Мұндай карталар жалған жасап алу және көшірмесін түсіру мүмкін емес. Смарт-карталар операциялық жүйеден және қауіпсіздік жүйесінен тұрады.

9

КЖ қауіп төну келесі жағдайлар бойынша бөлінуі мүмкін (сурет 5) . Іске асыру бағыты

Сурет 5 Ақпараттық қауіптер классификациясы

АЖ қауіптері қайнарлары ішкі және сыртқы болады. Физикалық табиғат позицияларынан және "ақылдылықтың" дәрежесі бойынша болады (сурет 6) : - адамның әрекеттерімен байланысты қауіптер (жасанды қауіптер) ; - техникалық құралдар процестері қауіптері (техногендік қауіптер) ; - табиғи құбылыстармен (апаттармен) байланысты қауіптер. Сыртқы және ішкі субъектілер сияқты ақпаратты қорғау бірінші топты ұйымдастыру ең үлкен назарда ұстанылады.

Сурет 6 Қауіптердің пайда болу себептері бойынша классификациялау

10

1. 3 Ақпаратты қорғау жүйелерінің сипаттамалық қасиеттері

Ақпараттық қауіпсіздік қатерлері және мақсаттары сурет 7-де, ал олардан ақпаратты қорғауды қамтамасыз ету іс-шаралары сурет 8-де көрсетілген.

Сурет 7 Ақпараттық қауіпсіздік қатерлері

Сурет 8 Ақпаратты қорғауды қамтамасыз ету іс шаралары

11

Объект қимылының қаупі байынша классификациялау төменгі сурет 9- да бейнеленген.

Сурет 9 Объект қимылының қаупі бойынша классификациялау

Жоғарғы тәуекелдер жағдайында мәжбүрленудің іс-қимылы туралы хабарлауды пайдалану қажеттігі тууы мүмкін, мәжбүрленуде тұрған адам үшін осынадай проблемаларды бар екенінін көрсете алады. Мәжбүрленуде тұрған туралы хабарлауға елеу рәсімдері жоғарғы тәуекелдерімен барабар жағдайымен болуы тиіс, ондайға мынадай хабарлау көрсетеді.

Болуы мүмкін ақпараттық қауіпсіздіктегі оқиғалар мен қақтығыстар: - қызметтерді, құралдарды немесе жұмыс істеуін жоғалту;

- жүйенің дұрыс емес жұмыс жасауы немесе артық жүктелуі; - адамдық қателер;

- ережелерді немесе нұсқаманы сақтамау;

- физикалық қауіпсіздікті сақтамау;

- бақылау жүргізілмейтін жүйенің өзгеруі;

- бағдарламалық қамтамасыз етудің немесе аппараттық құралдардың істен шығуы;

- қол жеткізудің бұзылуы;

- ақпараттық жүйенің істен шығуы және қызметтерді берудің тоқтатылуы;

- арам ниетті бағдарламалық код;

- қызметтерді беруде бас тарту;

- өндірістік дерктердің толық еместігіне немесе дәлдік еместігіне байланысты болатын қателер;

- құпиялығының және тұтастығының бұзылуы;

- ақпараттық жүйелерді дұрыс емес пайдаланылуы.

Қол жетімді ақпараттың тұтастығы рұқсатсыз өзгертуден қорғалуы тиіс. Ақпараттық жүйеде жалпыға қол жетімді жасалған тұтастықты талап ететін, бағдарламалық қамтамасыз ету, деректер, басқадай ақпарат сәйкестендірілген механизмдермен қорғалуы тиіс. Жалпы пайдаланатын

12

жүйе ақпаратын пайдаланар алдында онда осал орынның бар болуына және тұрақтылықтан бастартуға тестіленуі тиіс. Соған дейін, ақпарат жалпы қолжетімді болғанда, осы қол жетімділіктің рұқсат етілетін нысандық үдерісі орындалуы тиіс.

1. 4 Ақпараттық қауіпсіздендіруді қамтамасыз ету жүйелерінің сипаттамалық қасиеттері

Ақпараттық қауіпсіздендіру келесі жүйелік қағидаларда құрылу тиісті: -жинақтылық;

- қорғаудың үздіксіздігі;

- ақылды жеткіліктілік;

- басқару және қолдану иілгіштігі;

- қорғау алгоритмдерінің және механизмдарының ашықтығы; - қорғау шараларын және құралдарын қолдану қарапайымдылығы. Жинақтылық қағидасы. Қорғау тұтас жүйелері құру жанында әдістердің

және құралдарды комплексті қолдану АЖ қорғау әр текті құралдардың келісілген қолдануын болжайды, қауіптерді орындау маңызды каналдары барлық қайта жабушының және компоненттердің оның бөлек жапсарларда әлсіз орындарды ұстаушының еместің. Есепке ала тек қана емес қорғау жүйесі тиісті салып алу, сонымен қатар қауіпсіздік қауіпларының орындау

принципшіл жаңа жолдарының көріну мүмкіншілігі есепке ала. Үздіксіздік қағидасы. Ақпаратты қорғау - бір жолғы шара емес және өткізілген шаралардың айқын жиынтық емес тіпті және анықталған қорғау құралдары, ал толассыз мақсатқа бағытталған процес, АЖ барлық тіршілік циклы кезеңдерінде лайықты шараларды қабылдау. Қорғау жүйесін өңдеу қорғайтын жүйені өңдеумен паралельді жасалу тиісті.

Ақылды жеткіліктілік қағидасы . Абсолютті қорғау жүйесін жасау принципиалды мүмкін емес. Уақыттың және құралдарды жеткілікті саны жағдайында кез-келген қорғауды жеңуге болады. Сондықтан тек қана қауіпсіздік қабылдауға болатын деңгейінде әңгіме қозғау мәні бар.

Қорғау иілгіштік қағидасы . Қорғау жүйесін жасау белгісіздік жағдайында жиі кездеседі. Сондықтан, қабылданған шаралар және анықталған қорғау құралдары, бастапқы дәуірге әсіресе оларды пайдалану, шамадан тыс сияқты, дәл осылай қорғау жеткіліктісіз деңгейін қамсыздандыра алады. Қамтамасыз етуге арналған түрлендіру мүмкіншіліктері қорғанушылық деңгейімен, қорғау құралдары айқын иілгіштікке ие болу тиісті.

Алгоритмдердің және қорғау механизмдарының ашықтық қағидасының мәні тек қана ұйымдық құрылымның және оның ішкі жүйелерінің жұмыс жасау алгоритмдері құпиялығынан қорғау қамтамасыз етілмеу тиісті. Қорғау жүйесінің жұмыс алгоритмдерін білу оны жеңуге мүмкіндік туғызу тиісті емес.

Қорғау құралдарын қолдану қарапайым қағидасы . Қорғау механизмдары интуициялық мәлім болуға тиісті және қолдануда қарапайым. Қорғау

13

... жалғасы- Іс жүргізу

- Автоматтандыру, Техника

- Алғашқы әскери дайындық

- Астрономия

- Ауыл шаруашылығы

- Банк ісі

- Бизнесті бағалау

- Биология

- Бухгалтерлік іс

- Валеология

- Ветеринария

- География

- Геология, Геофизика, Геодезия

- Дін

- Ет, сүт, шарап өнімдері

- Жалпы тарих

- Жер кадастрі, Жылжымайтын мүлік

- Журналистика

- Информатика

- Кеден ісі

- Маркетинг

- Математика, Геометрия

- Медицина

- Мемлекеттік басқару

- Менеджмент

- Мұнай, Газ

- Мұрағат ісі

- Мәдениеттану

- ОБЖ (Основы безопасности жизнедеятельности)

- Педагогика

- Полиграфия

- Психология

- Салық

- Саясаттану

- Сақтандыру

- Сертификаттау, стандарттау

- Социология, Демография

- Спорт

- Статистика

- Тілтану, Филология

- Тарихи тұлғалар

- Тау-кен ісі

- Транспорт

- Туризм

- Физика

- Философия

- Халықаралық қатынастар

- Химия

- Экология, Қоршаған ортаны қорғау

- Экономика

- Экономикалық география

- Электротехника

- Қазақстан тарихы

- Қаржы

- Құрылыс

- Құқық, Криминалистика

- Әдебиет

- Өнер, музыка

- Өнеркәсіп, Өндіріс

Қазақ тілінде жазылған рефераттар, курстық жұмыстар, дипломдық жұмыстар бойынша біздің қор #1 болып табылады.

Ақпарат

Қосымша

Email: info@stud.kz