Машиналық оқыту әдістерін қолдана отырып желілік шабуылдарды анықтау және алдын алу

Қазақстан Республикасы білім және ғылым министрлігі

Әл-Фараби атындағы Қазақ ұлттық университеті

Есім Д. Б.

МАШИНАЛЫҚ ОҚЫТУ ӘДІСТЕРІН ҚОЛДАНА ОТЫРЫП, ЖЕЛІЛІК ШАБУЫЛДАРДЫ АНЫҚТАУ

ДИПЛОМДЫҚ ЖҰМЫС

Мамандығы 5В100200 - «Ақпараттық қауіпсіздік жүйелері»

Алматы 2021

Қазақстан Республикасы білім және ғылым министрлігі

Әл-Фараби атындағы Қазақ ұлттық университеті

«Қорғауға жіберілген»

Кафедра меңгерушісі ф. м. ғ. к. Мусиралиева Ш. Ж.

«МАШИНАЛЫҚ ОҚЫТУ ӘДІСТЕРІН ҚОЛДАНА ОТЫРЫП, ЖЕЛІЛІК ШАБУЫЛДАРДЫ АНЫҚТАУ»

тақырыбында жазылған

ДИПЛОМДЫҚ ЖҰМЫС

5В100200 - «Ақпараттық қауіпсіздік жүйелері»

Орындаған Есім Д. Б.

Ғылыми жетекші Бегимбаева Е. Е.

PhD докторы

Норма бақылаушы Алпысбай Г. Е.

Алматы 2021

ТҮЙІНДЕМЕ

Дипломдық жұмыс 55 беттен, 33 суреттен және 16 пайдаланылған әдебиеттер тізімінен тұрады.

Кілттік сөздер: нейрондық желі, бағдарламалық жасақтама құру, шешім ағаштары, логистикалық регрессия, градиентті бустинг.

Дипломдық жұмыстың нысандары: машиналық оқыту әдістерін қол-дана отырып, желілік шабуылдарды алдын алу.

Дипломдық жұмыстың мақсаты: машиналық оқыту әдістерін қолдана отырып, желілік шабуылдарды анықтау.

Зерттеудің әдістері: түрлі алгоритмдерді қолданып желілік шабуыл-дарды бірнеше типтерін мысал ретінде алып ең оптималды алгоритм табу.

Зерттеудің міндеттері:

- желілік шабуалдарды алдын алу;

- шабуылдарды анықтау;

- алгоритмдерді тексеру;

- оңтайлы алгоритмді табу.

Дипломдық жұмыстың қолданылу аясы: желілік шабуылдарды анық-тау қазіргі уақытта корпоративтік желілерді қауіпсіз пайдаланудың өзекті мәселелерің бірі. Желілік құрттардың кең ауқымды өршуі, ботнеттерден DDoS шабуылдары, желілердегі осалдықтарды табудың автоматтандырылған құралдары - осының бәрі жергілікті желілерді қорғауды өте қатты қиындатады. Қазіргі уақытта антивирус, брандмауэр сияқты шабуылдардың алдын алудың белсенді құралдары жетіспейтін желіні табу қиын. Сондықтан, оларға қосымша шабуылдардың пассивті құралдары - шабуылдарды анықтайтын желілік системалар қолданылады.

РЕФЕРАТ

Дипломная работа состоит из 55 страниц, 33 рисунков и 16 источников.

Ключевые слова : нейронная сеть, создание программного обеспечения, деревья решений, логистическая регрессия, градиентный бустинг.

Oбъекты исследoвания: предотвращение сетевых атак с использо-ванием методов машинного обучения.

Цель дипломной работы: выявление сетевых атак с использованием методов машинного обучения.

Методы исследования: найти наиболее оптимальный алгоритм, взяв в качестве примера несколько типов сетевых атак с использованием различных алгоритмов.

Задачи исследования:

- предотвращение сетевых атак;

- обнаружение атак;

- проверка алгоритмов;

- найти оптимальный алгоритм.

Область применения: выявление сетевых атак в настоящее время является одной из актуальных проблем безопасного использования корпоративных сетей. Масштабные вспышки сетевых червей, DDoS - атаки с ботнетов, автоматизированные средства обнаружения уязвимостей в сетях-все это очень сильно усложняет защиту локальных сетей. В настоящее время трудно найти сеть, в которой не хватает активных средств предотвращения атак, таких как антивирус, брандмауэр. Поэтому в дополнение к ним применяются пассивные средства атак - сетевые системы обнаружения атак.

ABSTRACT

Diploma work consists of 55 pages, 33 pictures and 16 sources.

Keywords : neural network, software development, decision trees, logistic regression, gradient busting.

Thе objеcts of rеsеarch: prevention of network attacks using machine learning methods.

Thе purposе of rеsеarch: detection of network attacks using machine learning methods.

Thе mеthods of rеsеarch: find the most optimal algorithm, taking as an example several types of network attacks using different algorithms.

Thе tasks of rеsеarch:

- preventing network attacks;

- attack detection;

- checking algorithms;

- find the optimal algorithm.

Thе sphеrе of applications: detection of network attacks is currently one of the most pressing problems of the safe use of corporate networks. Large-scale outbreaks of network worms, DDoS attacks from botnets, automated means of detecting vulnerabilities in networks-all this greatly complicates the protection of local networks. Currently, it is difficult to find a network that lacks active means of preventing attacks, such as antivirus, firewall. Therefore, in addition to them, passive means of attacks are used - network systems for detecting attacks.

МАЗМҰНЫ

КІРІСПЕ7

1 ЖЕЛІЛІК ШАБУЫЛДАРҒА ШОЛУ8

1. 1 Mailbombing шабуылы8

1. 2 Желілік барлау шабуылы11

1. 3 IP-спуфинг шабуылы, Man-in-the-middle типті шабуыл11

1. 4 SQL, PHP, XPath инъекциялары, сайт аралық сценарий немесе XSS шабуылдары . . . 12

1. 5 Шабуылдарды анықтау әдістерін жіктеу схемасы14

2 МАШИНАЛЫҚ ОҚЫТУДЫҢ ЕҢ ТАНЫМАЛ АЛГОРИТМДЕРІНЕ ШОЛУ17

2. 1 Классификация ұғымы17

2. 2 Шешімдер ағаштары және оның структурасы18

2. 3 Логистикалық регрессия19

2. 4 Кездейсоқ орман (случайный лес) 22

2. 5 Градиентті бустинг26

2. 6 Трейнге және тест үлгісіне бөлу39

3 МАШИНАЛЫҚ ОҚЫТУ ӘДІСТЕРІН ҚОЛДАНА ОТЫРЫП, ЖЕЛІЛІК ШАБУЫЛДАРДЫ АНЫҚТАУ46

ҚОРЫТЫНДЫ53

ПАЙДАЛАНЫЛҒАН ӘДЕБИЕТ ТІЗІМІ54

ҚОСЫМША. 56

КІРІСПЕ

Дипломдық жұмыстың өзектілігі. Желілік шабуылдарды анықтау қазіргі уақытта корпоративтік желілерді қауіпсіз пайдаланудың өзекті мәселелерің бірі. Желілік құрттардың кең ауқымды өршуі, ботнеттерден DDoS шабуылдары, желілердегі осалдықтарды табудың автоматтандырылған құралдары - осының бәрі жергілікті желілерді қорғауды өте қатты қиындатады. Қазіргі уақытта антивирус, брандмауэр сияқты шабуылдардың алдын алудың белсенді құралдары жетіспейтін желіні табу қиын. Сондықтан, оларға қосымша шабуылдардың пассивті құралдары - шабуылдарды анықтайтын желілік системалар қолданылады.

Жоба жұмысының пәні. Ақпараттық қауіпсіздікті қамтамасыз ету мәселелерінде желіге жасалатын шабуылдар қарастырылды.

Жұмыстың мақсаты. Машиналық оқыту әдістерін қолдана отырып, желілік шабуылдарды анықтап алдын алу.

Жоба жұмысының мақсатынан туындайтын міндеттері:

- желілік шабуалдарды алдын алу;

- шабуылдарды анықтау;

- алгоритмдерді тексеру;

- оңтайлы алгоритмді табу.

Дипломдық жұмыстың құрылымы. Дипломдық жұмыс кіріспе бөлімінен, 3 тараудан, суреттер мен кестеден, пайдаланылған әдебиеттер тізімінен тұрады.

Кіріспе бөлімінде , тақырыптың өзектілігі мен мақсат міндеттері жайлы жазылған.

Негізігі бөлімі 3 тараудан тұрады. Бірінші тарауда желілік шабуылдардың негізгі қағидалары, қасиеттері және түрлері туралы жазылған.

Қорытынды бөлімінде. Қолданылған алгоритмдер жұмыс барысында несімен оңтайлы екеніді талданған.

Пайдаланылған әдебиеттер тізімінде ғылыми жұмыстарға қойылатын белгіленген талаптарға сәйкес жұмысты жазу кезінде пайдаланылған деректер туралы мәліметтер көрсетіледі.

1 ЖЕЛІЛІК ШАБУЫЛДАРҒА ШОЛУ

Алдымен желілік шабуыл деген не екенін анықтаймыз. Желілік шабуыл-мақсаты қашықтағы/жергілікті есептеу жүйесін бақылауды (құқықтарды арттыруды) алу, немесе оны тұрақсыздандыру, немесе қызмет көрсетуден бас тарту, сондай-ақ осы қашықтағы/жергілікті есептеу жүйесін пайдаланатын пайдаланушылардың деректерін алу болып табылатын іс-әрекет.

Қазіргі уақытта келесі шабуылдар бөлінеді: mailbombing, буфердің толып кетуі, мамандандырылған бағдарламаларды пайдалану (вирустар, сниферлер, трояндық жылқылар, пошта құрттары, rootkit-тар және т. б. ), желіні барлау, IP-спуфинг, man-in-the-middle, инъекция (SQL-инъекция, PHP-инъекция, сайт аралық сценарий немесе XSS-шабуыл, XPath-инъекция), қызмет көрсетуден бас тарту (DoS - және DDoS - шабуылдар), фишинг-шабуылдар. Олардың әрқайсысын қарастырайық.

1. 1 Mailbombing шабуылы

Бұл шабуылдың мәні-пошта жәшігіне пайдаланушының пошта жәшігіне көптеген хаттар жіберіледі. Бұл шабуыл пошта жәшігінің немесе тіпті бүкіл пошта серверінің істен шығуына әкелуі мүмкін. Бұл шабуылды кез-келген кем дегенде сәл дайындалған киберқылмыскер жасай алады. Осындай шабуылды жүзеге асыруға болатын бағдарламаның қарапайым мысалы - Unabomber. Жасырын түрде пошта хабарламаларын жіберуге мүмкіндік беретін сервердің мекен-жайын және осы хабарламалар тағайындалған пайдаланушының мекен-жайын білу жеткілікті. Осы бағдарлама үшін жіберуге болатын хаттардың саны 12 бит санына тең.

1. Тек тексерілген көздерге электрондық пошта мекенжайын беріңіз.

2. Mailbombing-а үшін кедергі ретінде провайдердің веб-сайты да әрекет ете алады, кейде ол пошта шабуылдарын автоматты түрде анықтайтын етіп конфигурацияланады. Көп жағдайда оларды сервер кіріс хабарламалардың бастапқы IP мекенжайларын салыстыру арқылы таниды. Егер бір көзден алынған хабарламалар саны белгілі бір ақылға қонымды шектеулерден асып кетсе, онда олардың барлығы автоматты түрде сервердегі Recycle Bin-ге түседі. Әрине, шабуылдаушыға өзінің IP мекенжайын бұрмалауға ештеңе кедергі болмайды. Әдетте тәжірибелі шабуылдаушылар мұндай шабуылдарға өте сирек жүгінеді [1] .

Буфердің толып кетуі (buffer overflows)

Буфердің толып кетуіне шабуыл жадтың шекарасын бұзуға және қосымшаны авариялық түрде аяқтауға немесе осал бағдарлама жұмыс істеген пайдаланушының атынан Еркін екілік кодты орындауға қабілетті бағдарламалық немесе жүйелік осалдықтарды іздеуге негізделген. Егер бағдарлама әкімшінің есептік жазбасында жұмыс істесе, онда бұл шабуыл осы бағдарлама орындалатын компьютерді толық бақылауға мүмкіндік береді.

Шабуылды жүзеге асыру екі ішкі тапсырманы шешуді талап етеді:

1. Артықшылықты бағдарлама контекстінде орындалатын кодты дайын-дау.

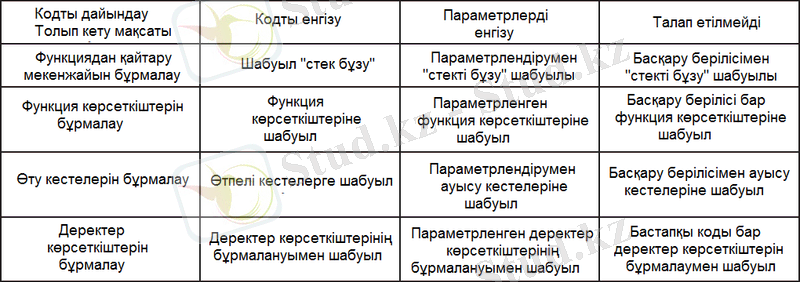

2. Басқаруды дайындалған кодқа бере отырып, бағдарламаны орындау реттілігін өзгерту. Буфердің толып кетуі бойынша шабуылдардың жіктелуі 1-кестеде келтірілген. Шабуыл жүзеге асыруды қажет ететін ішкі міндеттерге сүйене отырып, осы типтегі шабуылдармен күресудің келесі әдістері бөлінеді:

a) Осалдықтарды жою үшін бағдарламаның бастапқы кодтарын түзету. Буфердің толып кетуі, ең алдымен, бағдарламаның дұрыс емес алгоритміне байланысты болады, ол буферлердің шекарасынан тыс жерлерде тексеруді қарастырмайды. Сондай-ақ, бағдарламаның бастапқы кодындағы осалдықтарды автоматты түрде іздеудің арнайы утилиталарын пайдалануға болады. Бұл әдістер мен құралдар сізге көбірек қорғалған бағдарламалар жасауға мүмкіндік береді, бірақ мәселені негізінен шешпейді, тек буфердің толып кетуіндегі осалдықтардың санын азайтады. Бұл тәсіл тікелей бағдарламалық жасақтама жасаушыларға бағытталған және түпкі пайдаланушының немесе жүйелік әкімшінің құралы емес.

b) Орындалмайтын буферлерді пайдалану. Әдістің мәні-деректер мен стек сегменттерінде кодтың орындалуына тыйым салу, яғни деректер мен стек сегменттерінің параметрлері тек жазу және оқу атрибуттарын қамтиды, бірақ орындалмайды. Алайда, деректердің орындалуын шектеу сәйкессіздік проблемасына әкеледі. Орындалатын стек көптеген бағдарламалардың жұмыс істеуі үшін қажет, өйткені оның негізінде компиляторлар код жасайды, операциялық жүйелердің жүйелік функциялары жүзеге асырылады, кодты автоматты түрде генерациялау жүзеге асырылады. Орындалмайтын буферлерді қолдану арқылы қорғаныс тек кодты енгізу арқылы шабуылдардың алдын алады, бірақ шабуылдардың басқа түрлеріне көмектеспейді.

c) Шетелге шығуды тексеруді қолдану. Негізінде бұл әдістің жатыр орындалуын тексеру шығуға шекараның ауыспалы кезінде әрбір айналымда оған. Бұл буфердің толып кетуіне барлық ықтимал шабуылдардың алдын алады, өйткені ол толып кетудің өзін толығымен жояды. Алайда, бұл шешімнің айтарлықтай кемшілігі бар - бағдарлама өнімділігінің айтарлықтай төмендеуі (30 есеге дейін) .

d) Тұтастықты тексеруді қолдану. Осы әдіске негізделген шешім Synthetix жобасының арқасында алынды. Synthetix-тің мақсаты-операциялық жүйелердің жұмысын жақсарту үшін кодты мамандандыру. Бұл ретте квази-тұрақтылық (Quasi-invariant) деп аталатын ұғым, яғни белгілі бір шеңберде өзгермейтін орта күйі енгізіледі. Мұндай квази-тұрақтылық әртүрлі шарттардың орындалуын тексерудің бірқатар артық кодын жоюға мүмкіндік береді. Жоба аясында қоршаған ортаның квази тұрақты күйлерін бақылау мен қорғауды қамтамасыз ететін утилиталар жиынтығы жүзеге асырылды. Оларға StackGuard және PointGuard кіреді 1-суретте көрсетілген [1] .

1-сурет. Буфердің толып кетуі бойынша шабуылдардың жіктелуі

Мамандандырылған бағдарламаларды пайдалану

Соңғы пайдаланушылардың жұмыс станциялары вирустар мен трояндық коньға өте осал. Вирустар-бұл соңғы пайдаланушының жұмыс станциясында белгілі бір қалаусыз функцияны орындау үшін басқа бағдарламаларға енгізілген зиянды бағдарламалар. Мысал ретінде файлда жазылған вирусты келтіруге болады command. com (Windows жүйесінің негізгі аудармашысы) және басқа файлдарды өшіреді, сонымен қатар ол тапқан барлық басқа нұсқаларды жұқтырады command. com.

"Трояндық ат" - Бұл бағдарламалық жасақтама емес, пайдалы бағдарлама сияқты көрінетін, бірақ іс жүзінде зиянды рөл атқаратын нақты бағдарлама. Типтік "трояндық аттың" мысалы-пайдаланушының жұмыс станциясы үшін қарапайым ойынға ұқсайтын бағдарлама. Алайда, пайдаланушы ойын ойнап жатқанда, бағдарлама өзінің көшірмесін осы пайдаланушының мекен-жай кітабына енгізілген әр абонентке электрондық пошта арқылы жібереді. Барлық абоненттер ойынды пошта арқылы алады, бұл оның одан әрі таралуына әкеледі.

Пакет сниффері-бұл promiscuous mode режимінде жұмыс істейтін желілік картаны қолданатын қолданбалы бағдарлама (бұл режимде физикалық арналар арқылы алынған барлық пакеттерді желі адаптері өңдеуге жібереді) . Бұл жағдайда сниффер белгілі бір домен арқылы берілетін барлық желілік пакеттерді ұстап алады. Қазіргі уақытта сниферлер желілерде заңды негізде жұмыс істейді. Олар ақауларды диагностикалау және трафикті талдау үшін қолданылады. Алайда, кейбір желілік қосымшалар деректерді мәтіндік форматта (telnet, FTP, SMTP, POP3 және т. б. ) беретіндіктен, сниффердің көмегімен пайдалы және кейде құпия ақпаратты (мысалы, пайдаланушы аттары мен парольдер) білуге болады. Шабуылдардың осы түрлерімен күресудің келесі жолдары бар:

1. Вирусқа қарсы құралдарды пайдалану және олардың қолтаңбаларын үнемі жаңартып отыру. Ол трояндық бағдарламалармен, вирустармен, пошта құрттарымен мәселені шеше алады, бірақ сниферлер мен rootkit мәселелерін шешпейді.

2. Берілетін деректерді шифрлау. Мәселе снифферлер мәселесін толығы-мен шешпейді, алайда жау еркін оқуға болмайтын деректерді ұстап алады. Оларды шешуге уақыт қажет.

3. Антиснифтерді қолдану (мысалы, AntiSniff немесе PromiScan) .

4. Брандмауэрлерді пайдалану.

5. Антируткиттерді қолдану.

1. 2 Желілік барлау шабуылы

Желілік барлау-бұл жалпыға қол жетімді деректер мен қосымшалар арқылы желі туралы ақпарат жинау. Кез-келген Желіге қарсы шабуылды дайындау кезінде шабуылдаушы, әдетте, ол туралы мүмкіндігінше көп ақпарат алуға тырысады. Желілік барлау DNS сұраулары, эхо тестілеу (ping sweep) және портты сканерлеу түрінде жүзеге асырылады. DNS сұраулары белгілі бір доменнің кім екенін және сол доменге қандай мекен-жайлар тағайындалғанын түсінуге көмектеседі. DNS көмегімен ашылған мекен-жайларды Эхо тестілеу (ping sweep) белгілі бір ортада қандай хосттар жұмыс істейтінін көруге мүмкіндік береді. Хосттардың тізімін алғаннан кейін, шабуылдаушы осы хосттар қолдайтын қызметтердің толық тізімін жасау үшін портты сканерлеу құралдарын қолданады. Ақырында, шабуылдаушы хосттарда жұмыс істейтін қосымшалардың сипаттамаларын талдайды [1] . Нәтижесінде бұзу үшін пайдалануға болатын ақпарат алынады. Бұл шабуылмен күресу жолдары:

- ICMP жаңғырығын өшіру және перифериялық маршрутизаторлардағы

эхо жауабы. Алайда, бұл желілік ақауларды диагностикалау үшін қажетті деректердің жоғалуына әкеледі.

- Басып кіруді анықтау жүйелерін (IDS) пайдалану.

1. 3 IP-спуфинг шабуылы, Man-in-the-middle типті шабуыл

IP-спуфинг корпорацияның ішінде немесе одан тыс орналасқан зиянкес өзін санкцияланған пайдаланушы ретінде көрсеткен кезде орын алады. Мұны екі жолмен жасауға болады. Біріншіден, зиянкес санкцияланған IP-мекенжайлардың ауқымы шегінде орналасқан IP-мекенжайды немесе белгілі бір желілік ресурстарға қол жеткізуге рұқсат етілген авторизацияланған сыртқы мекенжайды пайдалана алады. IP шабуылдары көбінесе басқа шабуылдардың бастапқы нүктесі болып табылады. Классикалық мысал-dos шабуылы, ол шабуылдаушының шынайы тұлғасын жасыратын біреудің мекен-жайынан басталады. Спуфинг қаупін келесі шаралар арқылы жеңілдетуге болады (бірақ жойылмайды) :

1. Қол жеткізуді басқару. IP-ны бұзудың алдын алудың ең оңай жолы-қол жеткізуді басқаруды дұрыс орнату. IP спуфигінің тиімділігін төмендету үшін сыртқы желіден келетін кез-келген трафикті сіздің желіңіздің ішінде орналасуы керек бастапқы мекен-жаймен қиып алуды басқарыңыз. Егер сыртқы желінің кейбір мекенжайлары рұқсат етілсе, бұл әдіс тиімсіз болады.

2. Сүзу RFC 2827. Сіз өзіңіздің желіңіздің пайдаланушыларының басқа біреудің желілерін бұзу әрекеттерін тоқтата аласыз (және құрметті "желі азаматы"бола аласыз) . Ол үшін бастапқы мекен-жайы Сіздің ұйымыңыздың IP мекенжайларының бірі болып табылмайтын кез келген шығыс трафикті қабылдамау керек. "RFC 2827" деп аталатын сүзудің бұл түрін провайдер де орындай алады. Нәтижесінде белгілі бір интерфейсте күтілетін бастапқы мекен-жайы жоқ барлық трафик қабылданбайды.

3. Криптографиялық аутентификацияны пайдалану.

Man-in-the-middle типті шабуыл

Man-in-the-Middle түріндегі шабуыл үшін зиянкеске желі арқылы берілетін пакеттерге қол жеткізу қажет. Провайдерден кез-келген басқа желіге жіберілген барлық пакеттерге осындай қол жетімділікті, мысалы, осы провайдердің қызметкері ала алады. Шабуылдардың бұл түрі үшін пакеттік сниферлер, көлік хаттамалары және маршруттау хаттамалары жиі қолданылады. Шабуылдар ақпаратты ұрлау, ағымдағы сессияны ұстап алу және жеке желілік ресурстарға қол жеткізу, трафикті талдау және желі мен оны пайдаланушылар туралы ақпарат алу, DoS түріндегі шабуылдарды жүргізу, берілетін деректерді бұрмалау және желілік сессияларға рұқсат етілмеген ақпаратты енгізу мақсатында жүргізіледі [1] .

Бұл шабуылмен күресу жолдарының бірі деректерді шифрлауды пайдалану.

1. 4 SQL, PHP, XPath инъекциялары, сайт аралық сценарий немесе XSS шабуылдары

SQL инъекциясы-бұл дерекқорға SQL сұрауларының параметрлері өзгеретін шабуыл. Нәтижесінде сұрау мүлдем басқа мағынаға ие болады және кіріс деректерін сүзу жеткіліксіз болған жағдайда құпия ақпаратты шығарып қана қоймай, деректерді өзгерте/жоя алады.

PHP инъекциясы-PHP-де жұмыс істейтін веб-сайттарды бұзудың бір әдісі. Бұл арнайы жасалған зиянды сценарийді сайттың артқы жағындағы веб-қосымшаның кодына енгізуден тұрады, нәтижесінде еркін командалар орындалады.

XSS шабуылы-бұл серверде бар осалдыққа шабуыл, ол сервер жасаған HTML бетіне кез-келген нәрсе болуы мүмкін және бұл кодты айнымалы мәні ретінде беруге мүмкіндік беретін еркін кодты енгізуге мүмкіндік береді, сүзу жұмыс істемейді, яғни сервер бұл айнымалыны тексермейді. онда тыйым салынған белгілердің болуы -, <, >, ', ". Бұл айнымалының мәні жасалған HTML парағынан серверге сұрау жіберу арқылы шақырылған сценарийге жіберіледі.

Содан кейін шабуылдаушы үшін ең қызықты басталады. РНР-скрипт осы сұранысқа жауап ретінде HTML-бетті жасайды, онда зиянкеске талап етілетін айнымалылардың мәндері көрсетіледі және осы бетті зиянкестің браузеріне жібереді.

Енді біз XSS шабуылдарының басқа мүмкіндіктерін сипаттаймыз (әрине, олар сәтті болған жағдайда) .

1. Бетті ашқанда кезде пайдаланушыға қажет емес терезелердің көп мөл-шерін ашуға болады.

2. Басқа сайтқа (мысалы, бәсекелестің веб-сайтына) бағыттау мүмкін.

3. Пайдаланушының компьютеріне үшінші тарап серверінен орындала-тын сценарийге сілтеме енгізу арқылы еркін коды бар сценарийді (тіпті зиянды) жүктеу мүмкіндігі бар.

4. Көбінесе пайдаланушының компьютерінен жеке ақпаратты ұрлау ор-ын алады, Соокіеѕ-тен басқа, кірген сайттар, браузердің нұсқасы және пайдаланушының компьютерінде орнатылған операциялық жүйе туралы ақпарат ұрлықтың нысаны ретінде әрекет етеді, сонымен қатар пайдаланушының компьютерінің IP-мекен-жайы да қосылады.

5. XSS шабуылы тек сайт арқылы ғана емес, сонымен қатар қолданыста-ғы бағдарламалық жасақтамадағы осалдықтар арқылы да жүзеге асырылуы мүмкін (атап айтқанда, браузерлер арқылы) . Сондықтан пайдаланылған бағдарламалық жасақтаманы жаңарту ұсынылады.

6. Сондай-ақ SQL-кодты пайдалану арқылы XSS шабуылдарды жүргізу-ге болады.

XPath инъекциясы-XML дерекқорының бастапқы сұранысына XPath өрнектерін енгізуден тұратын осалдық түрі. XPath (XML Path Language) - бұл құжаттың XML бөліктеріне еркін қол жеткізуге арналған Тіл. XML (eXtensible Markup Language) - бұл әйгілі белгілеу тілі, оның көмегімен ағаш құрылымы бар XML құжаттары жасалады [1] .

Қызмет көрсетуден бас тарту (DoS - және DDoS - шабуылдар)

... жалғасы- Іс жүргізу

- Автоматтандыру, Техника

- Алғашқы әскери дайындық

- Астрономия

- Ауыл шаруашылығы

- Банк ісі

- Бизнесті бағалау

- Биология

- Бухгалтерлік іс

- Валеология

- Ветеринария

- География

- Геология, Геофизика, Геодезия

- Дін

- Ет, сүт, шарап өнімдері

- Жалпы тарих

- Жер кадастрі, Жылжымайтын мүлік

- Журналистика

- Информатика

- Кеден ісі

- Маркетинг

- Математика, Геометрия

- Медицина

- Мемлекеттік басқару

- Менеджмент

- Мұнай, Газ

- Мұрағат ісі

- Мәдениеттану

- ОБЖ (Основы безопасности жизнедеятельности)

- Педагогика

- Полиграфия

- Психология

- Салық

- Саясаттану

- Сақтандыру

- Сертификаттау, стандарттау

- Социология, Демография

- Спорт

- Статистика

- Тілтану, Филология

- Тарихи тұлғалар

- Тау-кен ісі

- Транспорт

- Туризм

- Физика

- Философия

- Халықаралық қатынастар

- Химия

- Экология, Қоршаған ортаны қорғау

- Экономика

- Экономикалық география

- Электротехника

- Қазақстан тарихы

- Қаржы

- Құрылыс

- Құқық, Криминалистика

- Әдебиет

- Өнер, музыка

- Өнеркәсіп, Өндіріс

Қазақ тілінде жазылған рефераттар, курстық жұмыстар, дипломдық жұмыстар бойынша біздің қор #1 болып табылады.

Ақпарат

Қосымша

Email: info@stud.kz