Ашық кілтті криптожүйелер: негізгі принциптер, RSA алгоритмі және қауіпсіздік мәселелері

Жұмыс түрі: Курстық жұмыс

Тегін: Антиплагиат

Көлемі: 20 бет

Таңдаулыға:

Жоспар

Кіріспе . . . 3

1. Ғылыми негіз . . . 4

1. 1. Ашық кілтті криптожүйе . . . 5

1. 2. RSA алгоритімі . . . 6

2. Ашық кілтті криптожүйе мәні . . . 7

2. 1. Ашық кілтті шифрлаудың кестесі . . . 9

2. 2. Ашық кілтті криптожүйенің негізгі құру принциптері . . . 10

2. 3. Бірнеше кілттері бар криптожүйе . . . 10

2. 4. Ашық кілтті алгоритмдердің криптоанализі . . . 12

2. 5. Жүйе ерекшеліктері . . . 14

3. Симметриялы криптожүйелер . . . 16

3. 1. Ауыстыру шифрлері . . . 18

3. 2. Біралфавитті шифрлеу . . . 19

3. 3. Полиалфавитті жүйе . . . 21

Қорытынды бөлім . . . 23

Қолданылған әдебиеттер тізімі . . . 24

Кіріспе

Ел Президентiнiң 1997 жылғы 10 қазандағы "Қазақстан - 2030 барлық қазақстандықтардың өсiп-өркендеуi, қауiпсiздiгi және әл-ауқатының артуы" атты Қазақстан халқына Жолдауында ұзақ мерзiмдi басымдық ретінде ұлттық қауiпсiздiк айқындалды, оның құрамының бiрi ақпараттық қауiпсiздiк болып табылады.

Қоғам мен мемлекеттiң әлеуметтiк-экономикалық және мәдени өмiрiндегi ақпараттық технологиялардың даму серпiнi ақпараттық қауiпсiздiк мәселелерiн шешуге жоғары талаптар қояды.

Мемлекеттiң ақпараттық қауiпсiздiгiн қамтамасыз ету ақпарат алу саласында адамның және азаматтың конституциялық құқықтары мен бостандықтарын iске асыруға қабiлеттi ұйымдастырушылық, техникалық, бағдарламалық, әлеуметтiк тетiктердi қамтитын кешендi көзқарасты пайдалануды, оны конституциялық құрылыстың мызғымастығын, Қазақстан Республикасының егемендiгi мен аумақтық тұтастығын, саяси, экономикалық және әлеуметтiк тұрақтылықты, заңдылық пен құқықтық тәртiптi қорғау мақсатында пайдалануды, ақпараттық қауiпсiздiктің комплексті саласында өзара тиiмдi халықаралық ынтымақтастықты дамытуды талап етедi.

Пайдалануға ЭЕМ шыққанда ақпаратты электронды түрде сақтауды жөн көріп барлық ақпарат ЭЕМ-ге енгізілді. Ол ЭЕМ-нің жақсы жақтары ақпаратты тез табуға, анықтылығына, аз орын алуына және пайдаланушыға ынғайлылыққа кепілдік берді. Бірақ қауіптің ЭЕМ-де де бар екендігін ешкім ойлаған жоқ. Кейін ақпарат ұрлана бастағаннан кейін қауіпсіздіктің бірінші қадамы ЭЕМ-ге тек бір адамды жолату болды. Бірақ бұл қауіпсіздікті 100 пайызбен қамтамасыз етпеді. Сол жұмыс істеген адамдардың өздері ақпаратты сатып, жария етуге мүмкіндіктері болғандықтан. Қауіпсіздіктің келесі қадамы ЭЕМ-ге парольдік қорғаныс қойыла бастады. Ол ЭЕМ-ге тек сол парольды білетін адамдарға кіруге мүмкіндік берді. Бірақ олда толығымен қауіпсіз болмады.

Қауіпсіздіктің қарқынды өсуі дүниежүзілік желі интернет пайдалануға шыққанда байқалды. Ақпаратты ЭЕМ-ге тура байланыс арқылы емес желі арқылы ену мүмкіндік ашылды. Сол салдарынан мемлекетер милиондаған шығындарға ұшырады. Сол себепті ақпараттық қорғау қазіргі кездің басты проблемаларының бірі болып табылады.

1. Ғылыми негіз

Ақпаратты қорғау мәселесі бұрыннан келе жатқан мәселе болып табылады. Криптограммалар маңызды құжаттарды құпиялау үшін керек болды. Танымал грек тарихшысы Геродот (Vғ. б. э. д. ) тек бір мекенжайға ғана түсінікті болатындай мысалдар келтіріп, өз хаттарын жіберіп отырды. Және де жеке құпия әліппе Юлий Цезарьда болды. Осы кездері құпия шифрлауды құрауда көптеген аты танымал адамдар еңбек етті, соның ішінде философ Фрэнсис Бэкон, математик Франсуа Виет, Джероламо Кардано, Джон Валлис. Уақыт келе нағыз күрделі шифрлау шыға бастады. Оның біреуі, Вюрцбург Тритемиустағы аббат ғалымының атымен байланысты. Көптеген кодтаудың қулы әдістері Европа карольдерінің сарайларында шифрлаушылар қолданды. Осы шифрлау өнерімен бірге, дешифрлау немесе криптоанализде дамып отырды.

Құпия шифрлер көптеген детективті романдардың қажеттілігіне айналды. Жазушы романтик Эдгар По, өзінің «Алтын қоңыз» романында бейнелі түрде шифрлау мен дешифрлаудың қарапайым түрін атап, жазып кеткен болатын. Кейіннен ғалым Клод Шеннан криптограмманы қалай құрастыруға болатынын көрсетіп кетті, егер де оның кілті белгілі болмаса, ол ешқандай дешифрлауға келмейді.

Құпия шифрлер көптеген детективті романдардың қажеттілігіне айналды. Жазушы романтик Эдгар По, өзінің «Алтын қоңыз» романында бейнелі түрде шифрлау мен дешифрлаудың қарапайым түрін атап, жазып кеткен болатын. Кейіннен ғалым Клод Шеннан криптограмманы қалай құрастыруға болатынын көрсетіп кетті, егер де оның кілті белгілі болмаса, ол ешқандай дешифрлауға келмейді.

Қазіргі кезде ақпаратты қорғау мәселесімен криптология айналысады. Криптология екі бағытқа бөлінеді - криптография және криптоанализ.

Криптография ақпараттың құрылымын өзгерту мақсатында оны іздеу және зерттеу тәсілдерімен айналысады.

Криптоанализдің зерттеу ортасы - бұл кілттерді білмей тұрып-ақ ақпаратты дешифрлеуді орындау мүмкіндігі.

1. 1. Ашық кілтті криптожүйе

1. 1. Ашық кілтті криптожүйе

Ашық кілтті криптожүйе негіздері Уйтфилд Диффи, Мартин Хеллманд және Ральф Мерклимен ұсынылған. Олардың пікірі, кілттерді жұбымен қолдануға болады, кілтті шифрлау және дешифрлауға және де бір кілтті басқасынан алу мүмкін еместігін атап кеткен болатын. 1976 жылы Диффи және Хеллман бірінші рет бұл пікірді Ұлттық компьютерлік конференцияда ұсынған болатын, кейін бірнеше айдан соң олардың “New Directions in Cryptography” (Криптографияға жаңа бетбұрыс) атты жұмыстары басып шығарылды. Мерклдің алғашқы жұмысы 1978 жылы шықты.

1976 жылдары ашық кілтті көптеген криптографиялық алгоритмдер ұсынылды. Көбісі қауіпсіз болмайтын. Ал сенімділерінің көбісі практикалық іске жарамсыз: олар тым үлкен кілт қолданады, немесе алынған шифромәтіннің өлшемі ашық мәтін өлшемінен кішкене асып отырды.

Ашық кілтті криптожүйені 3 бағытта қолданамыз.

- Жіберілетін және сақталатын берілгендерді өзіндік қорғау құрылғысы ретінде

- Кілтті үлестіру құрылғысы ретінде

- Қолданушы аутентификациясының құрылғысы ретінде

Барлық ашық кілтті криптожүйе тым жәй және олардың ешқайсысы жылдамдық жағынан симметриялы криптожүйелермен салыстыруға келмейді. Жылдам RSA - ң өзі жылдамдығы жағынан DES - тан немесе ГОСТ 28147-89 мың есе төмен. Сол себепті гибридті криптожүйе қолданады.

- Ақпараттық ауысу қатысушылары бастапқы этапта, жалпы құпиялық кілтті өңдеу пратаколын қолдана отырып, жалпы құпиялық кілтті формальдайды. (сеансты кілт) Келесі ауысу этабында құпия кілтті криптожүйе қолданады.

- Жіберуші құпиялық кілтті өңдейді - кездейсоқ сан бір кезекті қолдануға, сол себептібір деп аталады. Бұл кілт хабарламаны симметриялы алгоритм көлемі арқылы шифрлеу үшін қолданылады. Сеансты кілт, алушының ашық кілтінде шифрленеді және алдын ала шифрленген құжатқа қосылады. Осылай қалыптасқан хабарлама алушыға жіберіледі. Соңы, хабарлама жеткен соң, осы прцедураларды кері ретпен қайта қайталайды, өзінің құпия кілтімен ол сеансты кілтті қалпына келтіреді және хабарламаны дешифрлейді.

1. 2. RSA алгоритімі

RSA криптожүйесі 1977 жылы шығарылды және оны құрушылардың атыменен аталды: Рона Ривеста (Ron Rivest), Ади Шамира (Adi Shamir) және Леонарда Адлмана (Leonard Adleman) . Олар үлкен жай сандардың есептеу қатынастарында болуы оңай іске асырылады, бірақ мұндай екі санның көбейтіндісінің көбейткіштеріне қосу мүмкін емес. RSA ашу шифрі мұндай қосылуға эквивалентті екендігі дәлелденген (Рабин теоремасы) . Сол себепті, әрбір кілт ұзындығына шифрды ашу үшін операция санының төменгі бағасын беруге болады. RSA алгоритімінің қорғауы барлық басқа кесте іштерінде ең мықтысы болады. Көптеген басқандай кестелердің ішінде RSA алгоритімінің қорғаныштылығы криптожүйелер ішінде танымал болуының бір себебі болды. Сол себепті RSA алгоритімін банкілердегі компьютерлік желілерде, көбінесе жойылған клиенттер жұмысы үшін қолданылды (немесе карталары) .

2. Ашық кілтті криптожүйе мәні

Ашық кілтті криптографиялық жүйе ол шифрлау жүйесі немесе электронды цифрлық қолтаңба. ЭЦҚ сызбаларының көпшілігінің төзімділігі шифрлеудің және хэш-функциялардың асимметриялық алгоритмдерінің төзімділігіне байланысты. ЭЦҚ сызбаларына шабуылдардың, былайша жіктелуі бар:

- Белгілі ашық кілтпен шабуылдау.

- Шабуыл және белгілі қол қойылған хабарламаларымен - қарсылас, ашық кілттен басқа қол қойылған хабарламалар жиынтығына да ие.

- Қол қойылған хабарламаларды таңдаумен қарапайым шабуыл - қарсылас хабарламаларды таңдау мүмкіндігіне ие, бұл ретте ашық кілт ол хабарламаны таңдағаннан кейін алады.

- Хабарламаны таңдаумен бағытталған шабуыл

- Хабарламаны таңдаумен бейімделген шабуыл.

Әрбір шабуыл бірнеше топтарға бөлуге болатын белгілі бір мақсатты көздейді:

1) толық ашылу. Қарсылас пайдаланушының құпия кілтін табады.

2) әмбебап қолдан жасалған. Қарсылас ЭЦҚ туындату алгоритміне функционалды ұқсас алгоритмді табады.

3) селективті қолдан жасау. Таңдалған хабарламамен қолтаңбаны қолдан жасау.

4) экзистенциалды қолдан жасау. Ең болмаса бір кездейсоқ таңдалған хабарламаның қолтаңбасын қолдан жасау.

Практикада ЭЦҚ қолдану мынадай іс-қимылдарды бұзушыларды айқындауға немесе алдын алуға:

1) құжаттың авторлығына қатысушылардың бірінің бас тартуына.

2) қабылданған электрондық құжатты түрлендіруге.

3) құжатты қолдан жасауға мүмкіндік береді.

4) беру үрдісінде хабарламаларды тықпалау - қарсылас хабарламалар алмасуды ұстап алады және оларды түрлендіреді.

5) хабарлама жіберуді қайталау.

Сонымен қатар хабарлама алмасу жүйесін олардан қорғау мүмкін емес бұзушылықтар бар - бұл хабарламаны жіберуді қайталау және хабарламаны жіберу уақытын қолдан жасау. Осы бұзушылықтарға қарсы әрекет уақытша қосымшалар мен кіріс хабарламаларды қатаң есепте пайдалануға негізделуі мүмкін.

Ашық кілтті криптожүйе біржақты функция мәнімен тығыз байланысты, яғни функциясын, х пенен f ( x ) мәнін табу өте оңай, бірақта теория жағынан х анықтамасын f ( x ) тең табу қиын.

Дегенмен тек біржақты функция қолдануда тиімсіз: мұнымен хабарламаны шифрлауымызға болады, бірақ дешифрлауға болмайды. Яғни мынадай у бар, f ( x ) бар екенін біле тұра, х ті шығару мүмкін деген.

Ашық кілтті криптожүйенің мәнін және әдісін түсінуге келесі мысал көмектеседі - парольдардың компьютерде сақталынуы. Әрбір қолданушының желі де өз паролі бар. Кірерде қолданушы өз атымен құпия паролін көрсетеді. Ал, егер парольді компьютер дискісінде сақтасақ басқа біреу санап және құпия ақпаратқа қол жеткізуі мүмкін. Есепті шешу үшін біржақты функция қолданылады. Құпия парольді құрарда компьютерде пароль емес қолданушы аты мен паролінің есептеу функциясының нәтижесі сақталады. Мысалы, қолданушы Жұлдыз “КазЭУ” деген пароль ойласын. Бұл берілгендерді сақтауда функция нәтижесі шығады f (ЖұлдызКазЭУ), КазНТУ жолы жүйеде сақталатын нәтижесі болсын. Нәтижесінде, парольдер файлы келесі түрді қабылдайды:

Енді жүйеге ену келесідей болады:

Жұлдыз “құпия” парольді енгізеді, компьютер оның ЖұлдызКазЭУ - ға қолданатын дискіде сақталған ромашка нәтижесін бере ма бермейді ма, соны тексереді. “Құпия” пароль компьютерде ешқандай түрде сақталмайды. Парольдер файлы енді басқандай қолданушылармен құпиялылығын сақтамай оқылуы мүмкін, себебі функция қараусыз.

Алдыңғы мысалда шифрленген хабарлама арқылы бастапқысын алудың қажеті болмайтын лазейкасыз біржақты функция қолданылады. Келесі мысалда “лазейка”көмегімен хабарлама бастапқысын қайта қарастыратын кесте мүмкіндіктері қарастырылады. Мәтінді шифрлау үшін бірнеше томнан тұратын абоненттік сөздік қолданса болады. Шифрленетін хабарламаның әрбір әріпіне, сол әріптен басталатын ат таңдалады. Осылай әріпке абонент телефон номері жазылады. Жіберілетін хабарлама, мысалы, мына секілді шифрленеді:

Криптомәтін ретінде сөздікте таңдалған жазылған реттегі номер байланысын айтамыз. Шифрлауды қиындату үшін, керекті әріпке басталатын кездейсоқ аттарды таңдауымыз қажет. Осы ретпен бастапқы хабарлама көптеген номерлар тізіміменен шифрленуі мүмкін.

Мұндай криптомәтіндерге мысал:

Мәтінді шифрлау үшін, номерлердің өсу ретімен жасалған анықтама қажет. Бұл анықтама заңды қолданушыларға ғана белгілі лазейка болып табылады. Егер криптоаналитикте анықтама көшірмесі болмаса шифрлауға өте көп уақыты кетеді.

2. 1. Ашық кілтті шифрлаудың кестесі

Айталық К - кілттер кеңістігі болсын, ал е және d - шифрлау және дешифрлау кілттері болсын. Е

е

-

e

K

айнымалы кілтіне арналған шифрлау функциясы:

K

айнымалы кілтіне арналған шифрлау функциясы:

E e ( m ) = c

Бұл жерде c

C, кеңістік шифромәтіні ретінде - С, ал m

C, кеңістік шифромәтіні ретінде - С, ал m

M

,

M

-хабарлама кеңістігі.

M

,

M

-хабарлама кеңістігі.

D d - шифрлау функциясы, мұның көмегімен с шифромәтінін біле отырып, бастапқы m хабарламасын табуымызға болады:

D d ( c ) = m

{

E

e

:

e

K

} -шифрлау жиынтығы, ал {

D

d

:

d

K

} -шифрлау жиынтығы, ал {

D

d

:

d

K

} - дешифрлауға сәйкес келетін жиынтық. Әрбір жұптың (

E

,

D

) қасиеттері бар :

E

e

біле тұра,

E

e

(

m

) =

c теңсіздігін шешу мүмкін емес

, яғни берілген айнымалы шифромәтінге

c

K

} - дешифрлауға сәйкес келетін жиынтық. Әрбір жұптың (

E

,

D

) қасиеттері бар :

E

e

біле тұра,

E

e

(

m

) =

c теңсіздігін шешу мүмкін емес

, яғни берілген айнымалы шифромәтінге

c

C

, хабарлама табу қиын

m

C

, хабарлама табу қиын

m

M

. Бұл дегеніміз, берілген

e

,

d дешифрлауына сәйкес кілтті анықтау мүмкін емес

.

E

e

біржақты функция болып табылады, ал

d

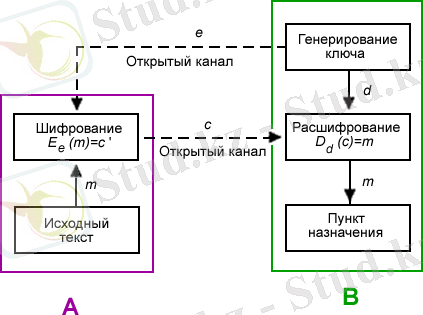

- лазейка. [3] Төменде көрсетілген А жақтан В жаққа ақпаратты жіберу кестесі. Олар физикалық тұлға ретінде, сонымен қоса мекемелерменде және т. б. Мысал ретінде, Алиса және Бобты алайық. Алиса мен Бобтың хаттарын алып дешифрлап тастайтындарды Ева дейді.

M

. Бұл дегеніміз, берілген

e

,

d дешифрлауына сәйкес кілтті анықтау мүмкін емес

.

E

e

біржақты функция болып табылады, ал

d

- лазейка. [3] Төменде көрсетілген А жақтан В жаққа ақпаратты жіберу кестесі. Олар физикалық тұлға ретінде, сонымен қоса мекемелерменде және т. б. Мысал ретінде, Алиса және Бобты алайық. Алиса мен Бобтың хаттарын алып дешифрлап тастайтындарды Ева дейді.

- Боб (e, d) жұбын таңдайды да е (ашық кілтті) шифрлау кілтін ашық канал арқылы Алисаға жібереді, ал шифрлау кілті d қорғалған және құпияланған (ол ашық каналмен жіберілмеуі қажет еді, немесе түпнұсқасы сертификаттаушы органдармен кепілдендірілуі қажет) .

- m хабарламасын Бобқа жіберу үшін, Алиса шифрлеу функциясын қолданады, анықталған е ашық кілтпен:Ee(m) =c, c- алынған шифромәтін.

- Боб с шифромәтінінDdкері түрленуін қолдана дешифрлайды, нақты анықталған d мәнімен.

2. 2. Ашық кілтті криптожүйенің негізгі құру принциптері

- Р күрделі есептен бастайық. Бұл есеп теория жүзінде шешілуі қажет: есеп көлеміне байланысты, полиноминалды уақытта Р есебінің барлық түрін шешуге арналған алгоритм жоқтың қасы.

- есеп қосымшасының жеңіл түрін Р - ді Р - дан белгілеп алуымызға болады. Ол полиноминалды уақытта шешілуі қажет, жақсысы сызықты.

- PIIбастапқы қалпына мүлдем ұқсамайтын есепті алу үшін, РI- ді “ауыстырамыз және араластырамыз”. PIIесебі түпнұсқалыкүрделі РIесебіне ұқсауы тиіс.

- РIIбейнеленіп ашылады, ол шифрлау кілті ретінде қолданылуы мүмкін. РII- ден РI- ді алу құпиялы лазейка түрінде құпияланады.

- Криптожүйелер заңды қолданушы және криптоаналитиктер үшін шифрлау алгоритімі әртүрлі болып келеді. РIIесепті шығарып жатқанда, екінші РIқұпиялы лазейканы қолданып есепті шешеді.

2. 3. Бірнеше кілттері бар криптожүйе

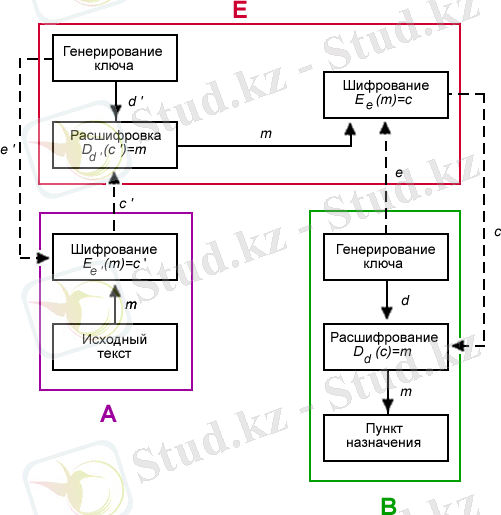

- Келесі мысалда Алиса тек Боб қана оқи алатын хабарламаны және керісінше, Боб тек Алиса ғана аша алатын хабарлама кестесі берілген.

Кестеде көрсетілгендей К А , К В , К С үш кілтін аламыз.

Алиса К а кілті арқылы хабарламаны шифрлай алады, Эллен К В , К С кілттерімен дешифрлай алады, ал Дэйв К А , К В кілттерімен дешифрлайды. Егер, Дэйв К А кілтімен хабарламаны дешифрласа, онда хабарламаны Эллен оқиды, ал егер К В кілтімен шифрласа Френк оқиды және К А және К В екі кілтпен шифрласа хабарламаны Кэрол оқиды. Аналог бойынша Басқада қатысушылар бар. Сонымен, егер шифрлауға бір көптік кілт жеткілікті болса, дешифрлауға сол көптік кілттің қалған кілттері жеткілікті. Мұндай кестені n кілттеріне қолдануға болады.

Енді топ құрамын білмеседе, хабарламаны агенттік топртарға жіберуге болады.

Үш агенттен тұратын жиі бастауды қарастырайық: Алиса, Боб және Кэрол. Алисаға К А және К В кілттері берілсін, ал Бобқа - К В және К С , Кэрол - К А және К С . Енді, жіберілетін хабар К С кілтімен шифрленсе, онда бұл текстті

Алиса ғана оқи алады. Егер Бобқа хабарлама жіберу керек болса, хабарлама К А кілтімен шифрленеді, ал Кэрол К В кілтімен шифрленеді. Егер Алиса мен Кэролға хабарлама жіберу керек болса онда шифрлауға К В және К С кілттері қолданылады.

Бұл кестенің мәні мынада, бұл кестенің жүзеге асуына бір ғана хабарлама және n кілті қажет (кестедегі n агентімен) . Егер жеке хабарлама жіберілсе, яғни әрбір агентке және хабарламаға бөлек кілттер қолданылады, онда хабарламаны жіберу үшін әртүрлі ішкі жиынды 2 n - 2 кілттері қолданылады.

Мұндай кесте кемшілігі болып ішкіжүйе агенттеріне хабарламаны жіберіп аумақты тарату. Әйтпесе, барлық кілтті комбинациялар ішінен сәйкес келетінін іздеп отыруға тура келеді. Сонымен қоса агенттерге кілттер жайындағы көп мәліметті сақтауға тура келеді.

2. 4. Ашық кілтті алгоритмдердің криптоанализі

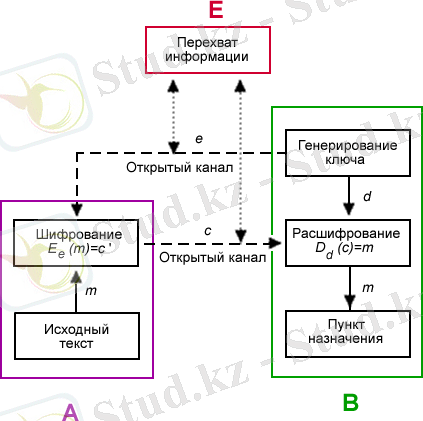

Ашық кілтті криптожүйе - шифрлау кілтін жіберуге арналған қауіпсіз, мінсіз жүйені білдіретін секілді. Бұл дегеніміз екі заңды қолданушы ашық арнаменен кілттерімен ауысуы үшін сұхбаттаса алар еді. Өкінішке орай олай емес. Сурет активті басып алушы рөлді орындайтын Ева секілді құрастырылады, шифрлау жүйесін бұзбастан жүйені (Бобқа тиесілі хабарламаны дешифрлайды) басып алуға болады.

Бұл модельде Ева Алисаға Бобпен жіберілген е ашық кілтті алып алады. Содан кейін e және d кілттерімен жұп құрайды, Бобтың тұлғасына еніп Алисаға ашық кілтті жібереді, яғни арине Алиса бұл ашық кілт Бобпен жіберілген деп ойлайды. Бұл кезде Ева Алисаның Бобқа жіберілген шифрленген хабарламасын басып алады, әрине оны d I құпия кілті көмегімен дешифрлейді, содан соң басынан бастап Боб. тың е ашық кілтімен шифрлеп Бобқа жібереді. Осылай көбісі үшінші жақтың бар екенін және ол m хабарламасын оп оңай басып алып басқандай қателі m I хабарламаға ауыстырады. Бұл ашық кілтті аутентификацияның қажет екендігін көрсетеді, және көбіне сертификатты қолданады. PGP - дегі орналған кілттерді басқару туындаған мәселені беруші көмегімен шешеді.

Тағы да бір шабуыл формасы -ашық кілтті біле тұра жабық кілтті анықтау. Е е шифрлеуінің алгоритімін біле тұра криптоаналитик соны анализдей отырып D d табуға ұмтылады. Бұл процесс жеңілдетеді, егер криптоаналитик А -дан В - ға жіберілген бірнеше с криптомәтінді басып алса.

Көптеген ашық кілтті криптожүйелер үлкен санды факторизациялау мәселесіне негізделген. Мысалға, RSA n ашық кілті ретінде екі үлкен санды қолданады. Мұндай алгоритмді бұзудың қиындығы n санының жай көбейткішке орналастыру қиындығында. Бірақ бұл есепті шешуге болады. Жылдан жылға жіктеу процесі жылдамдауда. Төменде “Квадратичное решето” алгоритімінің көмегімен көбейткішке жіктелген берілгендер келтірілген.

2. 5. Жүйе ерекшеліктері

Қолданылуы

Ашық кілтті криптожүйелі алгоритмді мына жағдайларда қолдануға болады:

... жалғасы- Іс жүргізу

- Автоматтандыру, Техника

- Алғашқы әскери дайындық

- Астрономия

- Ауыл шаруашылығы

- Банк ісі

- Бизнесті бағалау

- Биология

- Бухгалтерлік іс

- Валеология

- Ветеринария

- География

- Геология, Геофизика, Геодезия

- Дін

- Ет, сүт, шарап өнімдері

- Жалпы тарих

- Жер кадастрі, Жылжымайтын мүлік

- Журналистика

- Информатика

- Кеден ісі

- Маркетинг

- Математика, Геометрия

- Медицина

- Мемлекеттік басқару

- Менеджмент

- Мұнай, Газ

- Мұрағат ісі

- Мәдениеттану

- ОБЖ (Основы безопасности жизнедеятельности)

- Педагогика

- Полиграфия

- Психология

- Салық

- Саясаттану

- Сақтандыру

- Сертификаттау, стандарттау

- Социология, Демография

- Спорт

- Статистика

- Тілтану, Филология

- Тарихи тұлғалар

- Тау-кен ісі

- Транспорт

- Туризм

- Физика

- Философия

- Халықаралық қатынастар

- Химия

- Экология, Қоршаған ортаны қорғау

- Экономика

- Экономикалық география

- Электротехника

- Қазақстан тарихы

- Қаржы

- Құрылыс

- Құқық, Криминалистика

- Әдебиет

- Өнер, музыка

- Өнеркәсіп, Өндіріс

Қазақ тілінде жазылған рефераттар, курстық жұмыстар, дипломдық жұмыстар бойынша біздің қор #1 болып табылады.

Ақпарат

Қосымша

Email: info@stud.kz