CISCO ASA 5500 Series негізінде Тенгиз кенсе корпоративтік желісінің периметрін қорғауды жобалау және конфигурациялау

Жұмыс түрі: Дипломдық жұмыс

Тегін: Антиплагиат

Көлемі: 68 бет

Таңдаулыға:

МАЗМҰНЫ

Кіріспе . . . 11

1 CISCO 5500 series қондырғысының негізінде есептеуіш желілердің құрылымы мен оларға жалпы шолу 13

1. 1 Желіні қорғау мәселесінің туындау себептері мен талаптары 13

1. 2 Желілер қауіпсіздігінің саясаты және оны қамтамассыз ету. . . . 18

1. 3 CISCO 5500 series қондырғысына жалпы шолу . . .

2 “Тенгиз кенсе” корпаративтік желісінің периметрін қорғау18

2. 1 Желі периметрін қорғаудың жабдықтары мен бағдарламалық құралды таңдап алу19

2. 2Cisco шифрлау технологиясы.

2. 3 “Тенгиз кенсе” корпаративтік желісінің қорғаудың жалпы сипаттамасы.

3 Cisco ASA 5500Series қорғау құрылымын куйге келтіру.

3. 1 Негізгі конфигурацияны күйге келтіру243. 2 Cisco ASA 5500 Series қорғау қондырғысының негізінде желі периметрінің қауіпсіздігін қамтамасыздандырылуы.

4 Техника-экономикалық негіздеу 47

4. 1 Кешеннің сипаттамасы 49

4. 2 Жобаны орындау бағдарламасы 54

4. 3 Кешеннің құнын есептеу 57

5 Өміртіршілік қауіпсіздігі 61

5. 1 Еңбек шартының анализі 65

5. 2 Жарықтандыруды бағалау 68

5. 3 Жасанды жарықтандыруды есептеу 70

5. 4 Серверлік бөлменің вентиляция жүйесін есептеу 72

Қорытынды 74

Пайдаланған әдебиеттер тізімі 75

А ҚОСЫМША

Ә ҚОСЫМША

Б ҚОСЫМША

КІРІСПЕ

Internet-тің бүгінгі қарқынды дами таралуы біздің іс - шараны қалай жүргізу, оқу, өмір сүру және демалу туралы түсінігімізді өзгертеді. Бұл бизнесті жүргізу әдістерімен және әлемдік денгейде басқаруға ерекше ықпал етеді. Аумақты бизнестің басшылары олардың компанияларының ХХІ ғасырда бәсекелесуге қабілетті және өміртіршілікті сақтау ісіне Internet-тің стратегиялық рөлін шүбәсіз мойындайды. Тұтынушылар мен соның пайдаланушылары сенімді қорғалған байланыс пен электрондық сауданы жүргізуді көргісі келеді. Өкінішке орай, байланыстың қарапайымдылығын қамтамасыз ететін, Internet стандартқа негізделінген болғандықтан, қорғаудың кейбір кілтті құрамдастары ескерілмеген, оларға, мысалы, қашықталған қол жетімді бақылауды, байланыс құпиясы мен сервисті берудегі зиянды кедергілерден қорғауды жатқызуға болады. Internet-тегі байланысты қорғаудың қажеттілігі жалпы желілерді қорғау технологиясының күрделі дамуын туындайды.

Іскер орта алдында қауіпті мәселе пайда болды: хакерлік әдістердің дамуымен байланысты пайда болатын, қорғаудың бұзылу қауіпті тұрақты өсу жағдайындағы бизнестің күдіктілігін азайту үшін, қорғау әдістері мен құралын да жетілдіруді қалай іске асыру керек.

Мәселелердің бәрін шешуге бола беретін желілік қауіпсіздікті ұсыну қиын, өйткені оқу мекемесінің жергілікті желі үшін бір шешім пәрменді болуы мүмкін, ал аумақты желі үшін мүлде басқа. Қорғаудың кейбір шешімдері шағын кәсіпорын үшін жақсы, ал ол ірі мекемелер үшін жарамсыз екен, өйткені үлкен желілерже мұндай шешімдерді іске асыруға, көп уақыт жұмсау қажет немесе аса қымбат, көп еңбек етуді талап етеді. Internet-ке шығу қәуіпсіздікке қосымша қауіп әкеледі, ол берліген осы компанияның инфрақұрылыма қаскүнемнің енуіне жақсы мүмкіншілік алады.

Қазіргі кезде бизнестің алдында тұрған, қорғаудың мәселесі, қолда бар шешімдердің барлық көрісін қарастыру міндетіне және олардың тиімді түрін таңдауға әкеледі. Бұл кендері қорғаудың сәйкесті құралдары мен технологиясы аз емес. Желіні қорғауды іске асырудың қиындылығы сол, ол қорғаудың сәйкесті технологиясының жоқ болуында емес, мұндай көп шешімнің арасынан таңдап ала білуде, ол сіздің нақтылы желіліңіз үшін және сіздің бизнесіңіздің талабына жақсы келетін жағдай және осы кезде қорғау құралын ұстап тұрады, құралды бірге алып жүруге жеңіл, мұны тиісті жеткізуші ұйым ұсынады, мұндайда шығын аз.

1 CISCO 5500 Series қондырғысының негізінде есептеуіш желілердің құрылымы мен оларға жалпы шолу

- Желіні қорғау мәселесінің туындау себептері мен талаптары

Кем дегенде желілерді қорғау қауіпсіздігінің пайда болуына негізінен үш себебі бар.

- Технологиялық кемшілік. Әр бір желі және әр бір компьтерлік технологияның қорғауындағы өз мәселелері болады.

- Конфигурациянің кемшілігі. Қорғаудың ең сенімді технологиясында дұрыс жүзеге аспауы мүмкін немесе дұрыс пайдаланбауы мүмкін, мұның нәтижесінде қорғау мәселесінің пайда болуы мүмкін.

- Қорғау саясатының кемшілігі. Қорғау саясатының дұрыс келмеуі немесе дұрыс іске аспауы, тіпте ең жақсы жетілген қорғаудың желілік технологиясың күдікті етуі мүмкін.

Әлемде кәсіби жетістікке қол жеткізуге талабы бар кісілер болады, мұнымен қатар олар материалдық қызулышылықты үміт қалдырмайды, бұл үшін қорғаудың кемшілігін пайдалана отырып, жаңалықты тұрақты ашады және пайдаланады. Желілерді қорғаудың белгілі кемшіліктерін келесі тарауларда жеткілікті де айқын қарастырады.

Технологиялық кемшіліктер

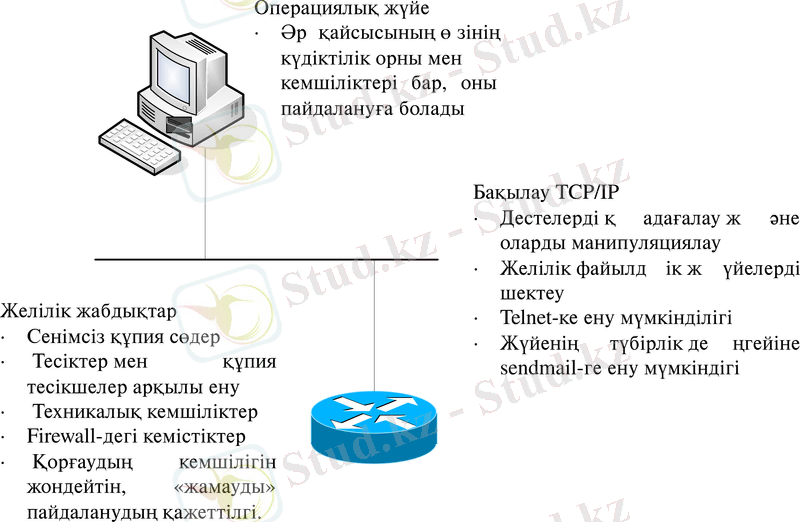

Компьютерлік және желілік технологияның қорғауындағы ішкі өз мәселелрі болады. Біздер TCP/IP операциялық жүйелерге және желілік жабдықтарға тән, кемшіліктерді қарстырмақпыз (1. 1-сурет) .

CERT мұрағаттары (Computer Emergency Response Team - «жедел жәрдем» компьютерлік тобы) www. cert. orgбетінде әр-түрлі хаттамалардың көптеген технологиялық кемшіліктері құжатталынады, сондай-ақ бұған операциялық жүйелер мен желілік жаюдықтар енеді. CERT-тің сараптық ұсынымдары Internet-технологиясының қорғау мәселесіне де қатынасты. Олар мәселенің мәнің түсіндіреді, айқындауға көмектеседі, және оның сіздің нақтылы желіңізге қатынасы бар не жоғын анықтайды, оның шешу жолдарын ұсынады, сол сияқты тиісті жабдықты жеткізіп беруші туралы ақпаратты береді.

Сурет 1. 1. Желілік және компьютерлік құрамдастарды қорғаудың технологиялық кемшіліктері

Желілік жабдықтардың кемшіліктері

Кез келген өңдірушінің желілік жабдықтарында қорғаудың өз кемшіліктері болады, оны да айқындау қажет және оларға қатынасты тиісті шаралар қолданылуы керек. Мұндай кемшіліктердің мысалдары құпия сөзді қорғаудың сенімсіздігі, аутентификация құралдарының болмауы, маршрутизация хаттамаларының қорғалмағандығы және Firewall-лардың кемшіліктері болады. Желілік жаюдықтардың айқындалған қорғаудың кемшіліктерін өңдірушілердің көпшілігі жеткілікті және тез жөңдейді. Әдетте мұндай кемшіліктер бағдармағалық «жамаудың» көмегімен немесе жабдықтың операциялық жүйесін жаңарту жолымен жөңделінеді.

Кемшіліктер құзіреті жоқ пайдаланушыларға рұқсат етілмеген енуді немесе жүйеге енудің тиімді түріне мүмкіндік береді. Оның себебі апараттық құралдың кемістігі немесе бағдарламалық қамтамассыз етудің кемістігі бола алады. Желілік жабдықтағы және желілік құрылымдағы кемшіліктердің көпшілігі жақсы белгілі және құжатталған, мысалы, CERT консультациялық орталық беттерінде. Cisco компаниясы пайдаланушыларды хабарландырады және Internet қоғамы қорғаудың консультациялық орталығы (Internet Security Advisories, www. cisco. com/warp/customer/707/advisory. html) сол арқылы Cisco өнімдеріндегі қорғаудың потенциалды маселелері жайлы жеткізеді. Бұл қорға ену үшін ССО құпия сөзі талап етіледі. Cisco-да жаоияланатын, сәйкесті материалдарды, әдетте рефератифтік түрінде CERT Web-беттерінде табуға болады.

Назар аударатын нәрсе сол, ол Cisco ІOS бағдарғамалық қамтамассыз етудің шектелген версиясы белгісіз кемшіліктерге жиі орын береді, ол толық және соңғы версиядан өзгеше, ол едәуір айқын тестіленеді.

TCP/IP кемшіліктері.

TCP/IP хаттамасы желідегі байланысты қарапайм ету үшін, ашық стандарт түрінде жасақталынған. Оның негізінде қызмет, құрал және утилиттер тұрғызылған, оларда ашық коммуникацияларды қолдау мақсатында жасақталынған. TCP/IP және сәйкесті сервистердің кейбір ерекшеліктерін, олардың ішкі күдіктілігін сипаттайтын жайларды қарастырайық.

- IP, TCP және UDP дестелерінің тақырыпшалары мен олардың құрамында болатындар оқылуы, өзгеруі және қайта жіберілуі мүмкін, олар байқалмай қалатындай етіледі.

- Желілік файылдық жүйе (NFS) хосттарға қорғалмаған сенімді енуді алуға мүмкіндік береді. NFS пайдаланушылардың аутентификациясын қамтамассыз етпейді және байланыс сеанстары үшін UDP порттарының кездейсоқ нөмерлерін пайдаланады, бұл іс жүзінде хаттамалық және пайдаланушылық енуді шектеу мүмкіндігін береді.

- Telnet қуатты құрал, ол көмпетегн утилиттер мен Internet қызметіне пайдаланушыға енуге мүмкіндік береді, олар басқаша енуге болмайтын болады. Telnet-ті пайдалана отырып хосттың немесе IP-адрессінің атымен бірге порт нөмерін нұсқай келіп, хакерлер сервистермен интерактивты диалог бастай алады, юұлар жеткіліксіз қорғалынған деп саналады.

Операциялық жүйлердің кемшіліктері

Әрбір операциялық жүйенің де қорғаудағы өз міселесі болады. Linux, UNIX, Microsoft Windows 2000, Windows NT, Windows 98, Windows 95 және IBM OS/2 - олардың бәрінде кемшіліктер болады, олар байқалған және құжат түрінде тіркелген.

CERT мұрағатында көптеген операциялық жүйелердің қорғау мәселесі баяндалған. Әр бір жеткізіп беруші немесе операциялық жүйелерді жасақтаушылар белгілі қорғау мәселесі жайлы және оларды шешу әдістері туралы ақпаратты алады. Бәлкім, операциялық жүйелердің қорғау мәселелері аз болмауы мүмкін, оларды да тағы байқау, құжаттау және шешу мәселесі алдан шығады.

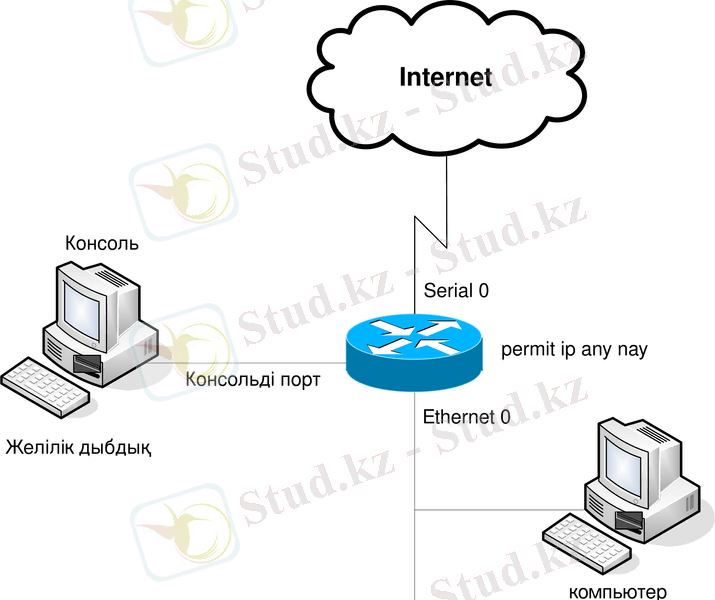

Конфигурацияның кемшіліктері 1. 2-суреттінде көрсетілген конфигурацияның кемшіліктері, технологиялыққа жуық. Олар желілік жабдықтардың дұрыс емес конфигурациясының салдарынан пайда болады, ал ол айқындалған қорғаудың немесе потенцияалды қорғау мәселесін шешу үшін қолданылады. Атап кету керектігі сол, егер конфигурацияның кемшіліктері белгілі болса, әдетте оларды аз шығынмен жеңіл жөңдеуге болады.

Сурет 1. 2. Дұрыс емес конфигурация немесе жабдықты дұрыс пайдаланбау себебі бойынша туындайтын, қорғаудың мәселері

Міне конфигурация кемшіліктерінің бірнеше мысалдары.

- Қоңдырғылардың үндемеуі бойынша қамтамассыз етілетін, жеткіліксіз қорғау. Көптеген өнімдердің үндемеуі бойынша қондырғылар қорғау жүйесінде кемшімдіктерді ашық қалдырады. Пайдаланушылар өңдірушң фирмамен немесе пайдаланушылар қоғамымен қандай қондырғылар үндемеуі бойынша қорғаудың әлсіздігін көрсетеді және оларды қалай өзгертуге болатыны туралы ақылдасуы, кеңесуі керек.

- Желілік жабдықтардың дұрыс емес конфигурациясы. Жабдықтардың дұрыс емес аса қауіпты мәселесін тудыруы мүмкін. Мысалы, дұрыс емес құрылым ену тізіндерінің хаттама маршрутизациясын немесе SNMP топтық жолдары қорғау жүйесінде кең кемшімдерді аша алады.

- Пайдаланушылардың қорғалмаған есепті жаспалары. Егер пайдаланушылардың есепті жазулары туралы ақпарат желі бойынша ашық берілетін болса, онда бұл пайдаланушылардың аттарын және жасырын сөздерін қасқойлердің пайдалануына мүмкіндік береді.

- Аса қарапайым жасарын сөздерді пайдаланушы пайдаланатын, пайдаланушылардың есепті жазбалары. Бұл кең таралған мәселе шектелген көптеген нұсқалардың арасынан пайдаланушылар жеңіл тауып алатын құпия сөздерді оңай таңдап алу нәтижемінде туындайды. Мысалы, NetWare, UNIX және Windows NT жүйелерде guest пайдаланушылар атымен және guest құпия сөзімен есепті жазбалары бола алады.

- Internet қызметтерінің дұрыс емес жөңделуі. Web шолуындағы Java және JavaScript қолданылуы жалпы мәселе, бұл Java зиянды апалиттерінің ендіру шабуылу үшін мүмкіндік ашады. Желілік жабдықтар немесе компьютердің операциялық жүйесі желіге алыстан енуге мүмкіндік беретін, TCP/IP қорғалмаған қызметтерін пайдалануға жол ашады.

- Бүтіндей алғандағы бұл кемшіліктер жайлы және желілік құрылымдардың дұрыс конфигурациясы және компьютерлік жүйелер туралы ақпаратты CERT концултациялық орталық арқылы, желілік жабдықтарды өңдірушілердің құжаттамаларынан, және RFC (Request for Comments - сұраныс айқындауы) ақпараттарынан ақпаратты алуға болады, онда желі конфигурациясының өтіп жатқан сәттегі жақсы нұсқалар жазылған (айталық, мысалы, RFC 2827 құжатында, «Желіге сыртқы ену сүзгісі») .

Желіні қорғау саясатының кемшіліктері

Құжатталынған және қызметкерге хабарландырылған өорғау саясаты желіні қорғаудың айтарлықтай құрамадсы болып келеді. Алайда қорғаудың кейбір мәселелері қорғау саясатының өз кемшілігімен де туындауы мүмкін, және мұндай мәселеге келесілерді жатқызуға болады.

- Құжатталынған қорғау саясатын болмауы. Құжаттардың терім түрінде берілмеген саясатын бір ізді және зорлап пайдалану мүмкін емес.

- Ішкі саясаттық қарама-қайшылықтар. Саяс даудамайлар, жасырын шайқастар және жабық келіспеушіліктер қорғаудың келесілген және міндетті саясаттын жүргізуге кедергі жасайды.

- Жалғасымдылықтың жоқ болуы. Қорғау саясатын іске асыруға жауап беретін, қызметкерді таза ауыстыру, қорғау саясатындағы тұрақсыздыққа әкеледі.

- Желілік жабдықтарға енуді логикалық бақылаудың жоқ болуы. Пайдаланушының жасырын сөзді таңдап алу іс-шарасын қатаң бақылаудың жоқ болуы, желіге рұқсат етілмеген енуді ашады.

- Әкімдік басқару, мониторинг және бақылаудағы салғырттық. Тең емес мониторинг, аудит және мәселені өз кезінде болдырмау қорғау жүйесіне шабуыл жасауға мүмкіндік береді және ұзақ уақыт бойына желілік қорларды заңсыз байдаланады, бұл компания құралын дұрыс пайдалнбауды білдіреді және заң алдындағы шауапкершілікке ікеледі.

- Шабуыл мүмкіндігі туралы хабардар етпеу. Егер ұйымда желіні жүйелі мониторинг дүргізбесе немесе жалпы жүйелік шабуылдауды байқау жүйесі жоқ болса, онда ұйым бұл тәртіп бұзушылықтар туралы тіпті білмеуі де мүмкін.

- Қабылданған қорғау саясатының апараттық құралдарының және бағдарламалық қамтамассыз етудің сәйкесті болмауы. Жүйе топологиясын рұқсат етілмеген өзгерту немесе тексерілмеген айқындауыштын қондырылуы қорғау жүйесінде кемшіндерді тудырады.

- Қорғау инциденттерінің өңдеу іш-шарасымен жүйені қайтадан келтіру жоспарының жоқ болуы. Қорғау инциденттерінің айқын өңдеу жоспарының жоқ болуы және желілік шабуыл жағдауындағы кәсіпорынның жұйесінің жұмыс істеу қабілеттілігін қайтадан қалпына келтіру ретсіздікке, шатасуға және қателік әрекетке әкеледі [2, 5, 12] .

Ішкі қауіп қатерлер Ішкі қауіп қатерлер ұйымның өз ішінен қызметкерлердің ақылды немесе ақылсыз, жоспарлы немесе жоспарсыз сәйкесті әрікеттердін салдарынан шығады.

- Жаман пиғылды қызметкерлер. Қызметкерлер, пайда табу мақсатымен немесе ұрлау мақсатымен қорғау күдіктілігін алдын ала тексеретін адамдар.

- Қызметкерлер, алдың ала өзі білмей тәртіп бұзатындар. Қызметкерлер, күтпеген жағдайда вирус немесе басқа қауіпті жиелік бағдарламаны байқамай береді де жийенің ішкі маңызды бөлігіне күтпеген жерден енуге жол алады, кейде орталық басты компьютерге шығады.

- Қызметкерлер, желілік ортаны дұрыс пайдаланбайтындар. Қызметкерлер, сенімсіз құпия жасырын сөздерді байқаусызда пайдаланып немесе желілік жабдықтардың дұрыс емес конфигурациямын пайдаланады.

Сыртқы қауіп қатерлер Сыртқы қауіп қатерлер ұйымның сыртында болатын, нысандардан сол сияқты арнайы ойландырылған немесе ойландарылмаған әрекет салдарынан пайда болады.

- Өткір сезімді ұнатындар. Көптеген тәртіп бұзушылар тарапты жай рақат үшін немесе тиіті сезімдер тұғузы мақсатында шабуылдайды.

- Бәсекелістер. Сіздің жетістігіңіз бәсекелестік көзқарастан алғанда маңызды, ақпаратқа жету үшін бісекелестердің ойын қызықтыруы мүмкін.

- Душпандар. Көптеген елдердің өкіметтері достық немесе душпандық мемлекеттердің ақпараттық соғыстарымен жайсызданады, ол ұлтшылдықпен, фонатизммен, немесе идиологиялық пайымдармен түрткіленеді. Мысалы, Косоводағы дау-дамай барысында Web-торапта NATО-ның байқауында көрінді.

- Ұрылар. Тәртіп бұзушылар маңызды ақпаратты іздеуі мүмкін, мысалы, оны сату не оны пайдалану мақсатымен жасайды.

- Шпиондар (тыңшылар, жансыздар) . Бүгінгі өнер-кәсіптік тыңшылар күнінен күнге кең таратуда.

- Теріс пиғылдағы бұрынғы қызметкерлер. Желінің ішкі құрылымын білетін қызметкерлер, кек алу мақсатымен немесе пайда табу ниетімен зияндық жасауы мүмкін.

- Басқалар. Адамдар желіге әр-түрлі себептермен тиісуі мүмкін: спорттық мүдделікпен немесе желіні зерттеу ниетімен, зерікенен немесе қызуғушылықпен, сол сияқты мақтану мақсатымен де.

Желілердің қауіпсіздігін қамтамасыз ету талаптары

Қазіргі кезде желілердің көптеген саны Internet арқылы біріккен. Сондықтан әрине белгілісі сол, ол мұндай үлкен жүйенің қауіпсіз жұмыс істеуі үшін белгілі бір қауіпсіздік шараларын қолдану қажет, өйткені іс жүзінде кез-келген компьютерден кез-келген ұйымның желісіне енуге болады, және де осыған байланысты қауіпсыздігі едәуір арта түседі, бұл өз кезегінде еш бір күш жұисамай-ақ компьютердің сынуына әкеледі.

Бұл себеп салдарды ескере отырып белгілі бір дәрежедегі сенімділікпен айтуға болатын сол, ол желілердің қауіпсіздік мәселесі шешілмеген күйі қалады да, нақ бүгінгі күндері көптеген компониялардың қамтамасыз етуді жеткілікті шешу мәселесі қанағатсыз, нәтижеде олар қаржылық шығынға душар болады.

Желілер қауіпсіздігінің негізгі анықтамалары

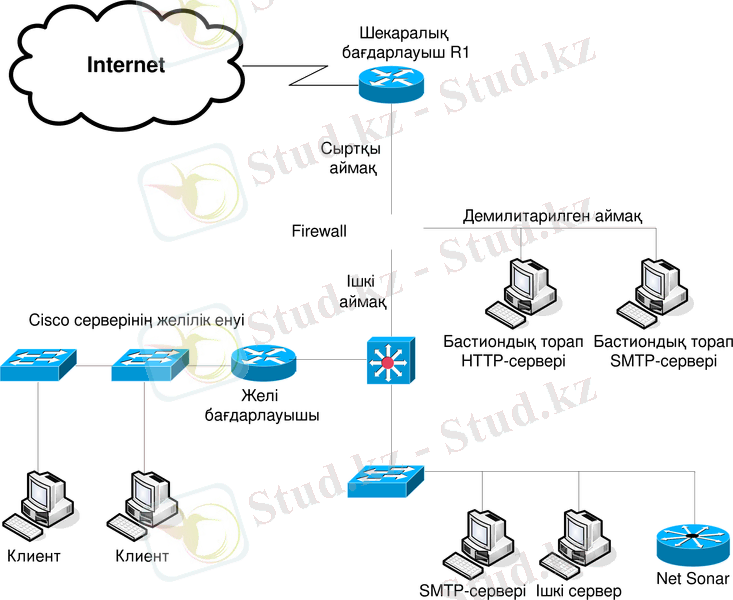

Біріккен желілер (Internet work) термині деп біріне бірі қосылған көптеген желілерді түсінеді. Біріккен желілерде арнайы аймақтар жасалады, олардың әр-қайсы белгілі ақпаратты өңдеу және сақтау үшін тағайындалған. Олардың қауіпсіздігін қамтамасыз ету мақсатымен бұл аймақтарды ажырата бөлу үшін арнайы құрылғыларды пайдаланады, оларды Firewall деп атайды, немесе желіарлық экрандар дейді. Firewall-лар жабық желілерді және жалпы пайдаланудағы желілерді бөлу үшін тағайндалған дегендей пікірлер бар, әйтседе бұд әркез бұлай боола бермейді. Firewall-ларды жабық желілердің сегменттерін шектеу үшін де айтарлық жиы қолданады.

Firewall түсінгі «маршрутизатор немесе ену сервері (бір немесе бернеше) ретінде анықталған, ол жабық желілермен ашық желілер арасында қорқаушы экран ролін анықтайды. Firewall - маршрутизаторды жабық желілердің қорғаудың басқа құралы және ену тізбесі түрінде қолданады».

Әдетте Firewall - ларды алдын ала ескерілгені сол, ол ең аз дегенде, үш интерфейстің бұрынырақтағы пайдалануында екі іске асады. Осы себеп бойынша, дағды болып кеткенге орай қазіргі кезде Firewall - ларда негізінен үшеуден небәрі екі интерфейс пайдаланылады. Мұнайд жағдайда, үш қалыптасқан интерфейсі бар Firewall пайдалынған кезде, бөлінген үш желілік аймақты жасау мүмкіншілігі бар. Бұл аймақтардың арқайсысы төменде қысқаша баяндалған.

- Ішкі(inside) аймақ, жабық аймақ құрылғысының жұмысы үшін тағайындалған және оны біріккен болады. Бұл құрылғылар сыртқы желілермен жұмыс істеген кезде (мысалы, Internet-пен) қауіпсіздіктің белгілі саясатына бағынады. Алайда іс жүзінде Firewall сенімді аймақтың сегмент бөліктерін ажырату үшін айтарлықтай жиы пайдалынады. Мысалы, Firewall - ды жалпы желіден кәсіпорынның қандай да бір бөлімшесінен желіні бөлу үшін пайдалануға болады.

- Біріккен желініңсыртқы (outside) аймағысенімсіздігі томен аймақ болып келеді. Firewall-дың негізгі қызметі сыртқы аймақта болатын, құрылғыдан ішкі құрылғылар мен демилитариленген аймақтарды қорғау. Мұнан басқа, қажет болған жағдайда Firewall демилитариленген аймақта болатын, құрылғыларға сыртқы аймақтан қауіпсіз таңдаулы ену үшін бағытталған бола алады. Аса қажет болған жағдайда Firewall ішкі аймаққа сыртқы аймақтан енуді қамтамасыз ету үшін бағытталған болады. Бірақ та бұл әрекеттерге ерекше жағдайларда ғана баруға болады, өйткені сыртқы аймақтан ішкі аймаққа ену едәуір қауіп қатер көрсете алады, ал мұндай ену демилитариленген шектелген аймаққа енуден көрі кемшімдеу келеді.

- Демилитариленген аймақ(Demilitarized zone - DMZ) - бұл оқшаулаған желі (немесе желілер), ол әдетте сыртқы желіден пайдаланушыға қол жетімді. Firewall солайша конфигуралануы керек, сыртқы аймақтан ішкі немесе демилитариленген аймаққа енуге қамтамасыз ету үшін. Демилитариленген аймаққа ену үшін рұқсат жасау компанияға ақпаратты беретін компанияға және қызмет етушілерге сыртқы пайдаланушыларды ену қауіпсіздігін ұйымдастыруға мүмкіндік береді. Мінеки осылайша, бұл аймақ олардың қауіпсіз ішкі аймаққа енуінсіз сыртқы пайдаланушылармен жұмыс істеуге мүмкіндік береді.

Тораптар, немесе серверлер, ал олар демилитариленген аймаққа енеді, әдетте бастионды тораптар (bastion host) деп аталады. Бұл арада бастионды тораптар деп түсінеті сол, ол оларда операциялық жүйенің жаңа болжамы жұмыс істейді және жаңарудың барлық модульдері орнығады. Бастиондық тораптардың пайдалануы жүйені сынуға тұрақты етеді, өйткені өңдіруші қателерді жөндеугі мүмкіншігі болады да айқындаушыға қосымша орнатады. Мұнан басқа бастиондық тораптың ерекшелігі сол, ол онда тек қызмет қана орындалады, ал ол өз кезегінде айқындауыштың жұмысы үшін қажет. Қажетті емес (және де кейбір жағдайларда қауіптілеу) қызметтер үзіп тасталады немесе мүлдем тораптан әкетіледі.

1. 3 суретінде Firewall - ды пайдаланған кездегі желінің жалпы құрылымы көрсетілген

Сурет 1. 3. Firewall - ды пайдаланған кездегі желінің жалпы құрылымы

Firewall негізгі келесі қызметтерді қамтамасыз етуі керек:

- ішкі аймаққа сыртқы аймақтан енуге тиым салу;

- демилитариленген аймаққа сыртқы аймақтан енуді шектеу;

- сыртқы аймаққа ішкі аймақтан толық ену;

- демилитариленген аймаққа сыртқы аймақтан енуді шектеу.

Бірақ та желінің кейбір жобаларында жекеленген шектеулер немесе Firewall қызмет тізімінде келтірілген барлық тармақтар шығарылкуы мүмкін. Ішкі аймаққа сыртқы аймақтан SMTP - хабарын жеткізуді қамтамасыз қажет делік, егер демилитариленген аймақта SMTP - сервер немесе SMTP - серверге тікелей қатынасты SMTP - дестлердіжіберуді қамтамасыз ететін SMTP-хабарды беруге арналған құралдар жоқ, ол ішкі аймақта физикалық түрде болады. Мұндай амалдың іске асуы нәтижесінде берілген аймақтағы жұмыстың қауіпсыздығы едәуір төмендейді.

... жалғасы- Іс жүргізу

- Автоматтандыру, Техника

- Алғашқы әскери дайындық

- Астрономия

- Ауыл шаруашылығы

- Банк ісі

- Бизнесті бағалау

- Биология

- Бухгалтерлік іс

- Валеология

- Ветеринария

- География

- Геология, Геофизика, Геодезия

- Дін

- Ет, сүт, шарап өнімдері

- Жалпы тарих

- Жер кадастрі, Жылжымайтын мүлік

- Журналистика

- Информатика

- Кеден ісі

- Маркетинг

- Математика, Геометрия

- Медицина

- Мемлекеттік басқару

- Менеджмент

- Мұнай, Газ

- Мұрағат ісі

- Мәдениеттану

- ОБЖ (Основы безопасности жизнедеятельности)

- Педагогика

- Полиграфия

- Психология

- Салық

- Саясаттану

- Сақтандыру

- Сертификаттау, стандарттау

- Социология, Демография

- Спорт

- Статистика

- Тілтану, Филология

- Тарихи тұлғалар

- Тау-кен ісі

- Транспорт

- Туризм

- Физика

- Философия

- Халықаралық қатынастар

- Химия

- Экология, Қоршаған ортаны қорғау

- Экономика

- Экономикалық география

- Электротехника

- Қазақстан тарихы

- Қаржы

- Құрылыс

- Құқық, Криминалистика

- Әдебиет

- Өнер, музыка

- Өнеркәсіп, Өндіріс

Қазақ тілінде жазылған рефераттар, курстық жұмыстар, дипломдық жұмыстар бойынша біздің қор #1 болып табылады.

Ақпарат

Қосымша

Email: info@stud.kz