Виртуалды жеке желілер: сипаттамасы, классификациясы, туннельдеу әдістері және қауіпсіздік хаттамалары

Жұмыс түрі: Дипломдық жұмыс

Тегін: Антиплагиат

Көлемі: 66 бет

Таңдаулыға:

КІРІСПЕ

Виртуалды жеке желілір (VPN) технологиясының маңызы - берілген канал бойынша таратылатын ақпараттың шифрлаудың арнайы алгоритмін қолдануынан өте жоғары қауіпсізідігін қамтамасыз ететін, VPN қолданушысының компьютерінің арнайы бағдарламалық қамтама көмегімен орнатылып қойылған жалпы қолжетімді желі үстіне қосылғанда жаңа жабық шифрланған байланыс каналы қалыптасады.

Бүгінгі таңда, глобалды компьютерлік желілер кең қолданыста болғандықтан, өзінің жеке локалды желіңді тұрғызу (мысалы, өз кеңселік желілерді қосу ушін) тиімсіз болып табылады. Оданда бір глобалды желіге қосылып, сол арқылы жұмыс жасаған арзанырақ. Алайда глобалды желі арқылы таратылатын ақпаратты ауыстырып немесе жолдан ұстап қалу оңайға түседі.

Осы жағдайлардан қорғануға мүмкіндік беретін, әмбебап желіні - VPN (виртуалды жеке желіні) қолдану.

VPN желісі арқылы өтетін ақпарат тарату берілген ақпараттарды шифрлау арқылы жүзеге асады. Виртуалды жеке желілерді қолдану бар таратылатын ақпаратқа болжанбаған қолданудан қорғануға рұқсат етеді және де қолданушыларға жалпы желінің документтеріне қолданысты қамтамасыз етеді, себебі олар корпоративті документтер. Сонда да қолданыстағы мекен - жайлар желіде құпия болып қалмақ.

VPN таратылатын ақпараттардың тұтастығын және қауіпсіздігін қамтамасыз ететін жеке машиналар бірлестігін немесе виртуалды желідегі локалды желі болып табылады. Ол ерекшеленген жеке желі қасиетіне ие және екі компьютер арасында ақпаратты аралық желі арқылы (internetwork) таратуға мүмкіндік береді, мысалы Internet. VPN алыстатылған қол жетімділік әдістерімен салыстырғанда экономикалық артықшылықтарымен ерекшеленеді. Біріншіден, қолданушылар корпоративті желіге онымен коммутациялық байланыс орнатпай-ақ қосыла алады, осылайша модемдерді қолдану қажеттілігі болмайды. Екіншіден, ерекшеленген желілерді қолданбауға болады.

VPN техникалық жүзеге асуы үшін, стандартты желілік құрылғылардан басқа, туннельдердің пайда болуының бар функцияларын, ақпарат қауіпсіздігін, трафик бақылауын, және де орталықтандырылған басқару функциясын орындайтын VPN шлюзі қажет болады. Бүгінгі таңда VPN - үнемді, сенімді және жалпыға қол жетімді алыстатылған қол жетімділіктің ұйымдастырылуының шешімі. Ара қашықтық қандай болмасын, VPN жер бетінің кез келген нүктесімен байланысты қамтамасыз етеді және ең маңызды ақпараттардың таратылуының сақтап қалуын қамтамасыз етеді.

1 Виртуалды жеке желілердің сипаттамасы мен өңделуі

1. 1 Виртуалды жеке желілердің сипаттамасы

Виртуалды жабық желілер кез келген желі арқылы қауіпсіз туннельдеуді қаматамсыз етеді және Internet арқылы локалды желілер арасында қауіпсіз маршруттауды жүзеге асырады.

VPN ерекшеленген желі қасиеттеріне ие, бірақ жалпы қолданыстағы, мысалы Ғаламтор, желі шегінде ғана қолданыла алады . Туннельдеу әдісі көмегімен ақпараттар пакеті қарапайым екі нүктелік байланыстағы сияқты жалпы қолжетімді желі арқылы трансляцияланады. Әр «таратушы - ақпарат қабылдаушы» жұптары арасында бір хаттама ақпараттарын басқа хаттама пакеттеріне шығаруға рұқсат ететін, қауіпсіз логикалық байланыс - өзінше бір туннель орнатылады. Туннельдердің ең маңызды қасиеті әр түрлі трафиктердің дифференциясы және оларға қызмет көрсетудің керекті приориттерін бекіту. Туннельдің басты компоненттері:

-инициатор;

-маршруттаушы желі;

-туннельдік коммутатор;

-бір немес бірнеше туннельдік терминаторлар.

Туннельдерді әр түрлі желілік құрылғылар және программалық қамтама үзе және бейнелей (иницировать ) ете алады. Мысалы, туннель алыстатылған қол жетімділікке байланыс орнату үшін модеммен және керекті программалық қамтамамен жарақтанған мобильді қолданушының ноутбугымен бейнеленген бола алады. Инициатор орнына керекті функционалды мүмкіншілітерімен дараланған экстра желі маршрутизаторы қолдана алады. Туннель әдетте экстра желі коммутаторымен немесе провайдер қызметі шлюзімен аяқталады.

Өз алдына VPN-нің жұмыс принципі басты желілік технологиялар және хаттамаларына қайшы келмейді. Мысалы, алыстатылған қол жетімділікке байланыс орнатқанда клиент оның үстіне РРР стандартты хаттама пакеттерін жібереді. Локалды желілер арасында виртуалды ерекшеленген желілер пайда болғанда олардың маршрутизаторлары да РР пакеттерімен алмасады. Сонда да жаңа кезең болып пакеттердің жалпыға қол жетімді желі шегінде ұйымдастырылған қауіпсіз туннель арқылы қайтарымды болып табылады.

Туннельдеу логикалық ортада пакеттерді бір хаттамадан басқа хаттама қолданушысына таратуды ұйымдастыруға мүмкіндік береді. Нәтижесінде бірнеше әртипті желілердің өзара әсері мәселесін шешуге мімкіндік туады, таратылатын деректердің тұтастығы мен құпиялылығынан бастап және сыртқы хаттамалардың немесе адресация схемаларының сәйкес келмеуін шешумен аяқталады. Корпорацияның қолданыстағы желілік инфрақұрылымы программалық қамтама арқылы да ақпараттық қамтама арқылы да VPN қолдануға дайын болады. Альтернативті шешім - желілік хаттамалардың туннельдеу хаттамаларына пакеттер инкапсуляциясы үшінші деңгейлі туннельдеу деп аталады. Туннельдерді ұйымдастыру кезінде қандай хаттамалар қолданылса да немесе қандай мақсат қойылса да, басты методика өзгеріссіз қалады. Әдетте бір хаттама алыстатылған түйінмен байланыс орнату үшін, ал екіншісі - деректердің және қызметтегі ақпарат инкапсуляциясы туннель арқылы тарату үшін қолданылады. Хаттамалар арасындағы және адрестер схеманы сәйкес келмеушілікті жою үшін қолданылатын туннель мысалы ретінде IPv6 хаттамасымен бірге шығатын Simple Internet Transitien (SIT) технологиясын келтіруге болады. Бұл инженерлер тобымен мұқият жасалған (IETF) туннельдеу методолиясы, ол желі аралық хаттаманың төртінші түрінен (IPv4) алтыншыға (IPv6) ауысуын оңайлатады. Бұл хаттама түрлері бір бірінен өзгеше, өзара сәйкестік жоқ. IPv6 хаттамасының пакетін IPv4 хаттамасының пакетіне инкапсуляциялау функциялық сәйкестік деңгейіне жетуге мүмкіндік береді.

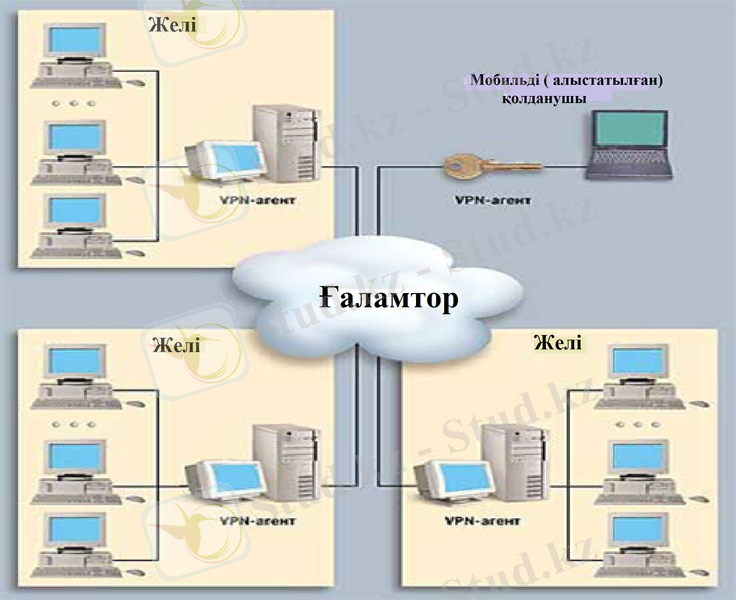

VPN (Virtual Private Network - виртуалды жеке желі) технологиясы - бұл желі қауіпсіздігін және ол арқылы берілетін деректер қауіпсіздігін жалғыз тәсілі. VPN-нің мақсаты (1. 1-сурет) келесілер:

1. 1-сурет. VPN ұйымдастыру схемасы

Ғаламторға қосылған барлық компьютерлерге VPN-ді іске қосатын құрылғы орнатылады (VPN - агент) . Бір компьютер қорғансыз қалмауы керек.

VPN - агенттерді автоматты түрде шығатын ақпаратты шифрлайды (және сәйкесінше қабылданған ақпаратты кері шифрлайды) және де олар ЭЦП көмегімен немесе имитоқосымшалар (имитоприствок) (шифрлау кілтін қолдану арқылы есептелген криптографиялық бақылау суммасы) көмегімен оның тұтастығын қадағалайды.

Ғаламторда айналыстағы ақпарат IP хаттамалары болып табылатындықтан, VPN - агенті солармен жұмыс істейді.

IP - пакеті жіберместен бұрын VPN - агент келесі жолмен жұмыс жасайды:

ІР - қабылданған адресі бойынша шифрлау алгоритмінен берілген пакетті және кілтті қорғау үшін керектісін таңтайды. Пакетке ЭЦП таратушы немесе имитоқосымшаны анықтайды және қосады. Пакетті шифрлайды (тұтасымен, тақырыбын қоса) .

Инкапсуляция жүргізеді, яғна қабылдағыш адресін емес, VPN - агент адресін көрсететін жаңа тақырып қалыптасады. Бұл пайдалы қосымша функция VPN- агент орнатылған екі компьютер арасындағы алмасу сияқты екі желі арасындағы алмасуды қамтамасыз етеді. Кері мақсаттағы кез келген пайдалы ақпарат, мысалы ішкі ІР - мекен-жайлар, енді қол жетімсіз болады.

ІР - пакеті қабылдауда кері іс-әректтер орындалады:

- тақырып VPN - агент туралы мәліметтерді сақтайды. Егер ол рұқсат етілген мәзір арасына кірмесе, ақпаратты лақтырып жібереді. Әдейі және кездейсоқ бұзылған тақырыппен пакет қабылдағанда да осындай жағдай орындалады;

- мәзірлерге сәйкес шифрлау алгоритмін және ЭЦП-ні таңдайды, және де керекті криптографиялық кілттерді;

- пакет кері шифрланады, содан кейін оның тұтастығы тексеріледі. Егер ЭЦП қате болса, оны лақтырып жібереді;

- соңында пакет түп нұсқасында өзінің нақты адресатына ішкі желімен жіберіледі.

Барлық операциялар автоматты түрде орындалады. VPN технологиясындағы қиындығы VPN - агентті мәзірлеу, алайда ол тәжірибелі қолданушының қолынан келетін іс. VPN - агент қауіпсіздігі ПК-да болуы мүмкін, ол Ғаламторға қосылған мобильді қолданушыларға тиімді. Бұл жағдайда ол орнатылған компьютердегі деректер алмасуды қорғайды.

VPN - агенттің ІР - пакетінің маршрутизаторымен бірлесуі мүмкін (бұл жағдайда оны криптографиялық деп атайды) . Кейінгі кезде әлемдік өндірістер VPN қолданысы орнатылған маршрутизаторлар шығарып жатыр, мысалы Intel шығаратын Express VPN, ол бар өтетін пакеттерді Triple PES алгоритмімен шифрлайды.

Сипаттамалардан көрініп тұрғандай, VPN - агенттерді «туннель» деп аталатын қорғаныстағы желілер арасында каналдарды қалыптастырады. Шыныменде, олар Ғаламтор арқылы бір желіден екінші желіге «қазылған» айналыстағы ішкі ақпарат бөтен көздерден жасырын.

1. 2 - сурет. Туннельдену және сүзгілену

Одан басқа, барлық пакеттер мәзірлерге сәйкес «сүзгіленеді». Осылайша, VPN - агенттің бар жұмыстарын екі механизмге әкелуге болады: өтетін пакеттердің сүзгіленуі және туннельдердің пайда болуы.

«Қауіпсіздік саясаты» деп аталатын туннельдердің пайда болуының ережелері VPN - агент мәзірлерінде жазылады.

ІР - пакеттер сол немесе басқа туннельге бағытталады немесе келесілер тексерілгеннен кейін лақтырылып жіберіледі:

-тарату көзінің ІР - мекен-жайы (таратушы пакет үшін - желі қорғанысындағы белгіленген компьютер мекен-жайы) :

- белгіленудің ІР - мекен-жайы;

- берілген пакет шешетін (мысалы, ТСР немесе UDP) жоғарырақ деңгейдегі хаттама;

- ақпарат жіберілген немесе ақпарат жіберілетін порт номері (мысалы, 1080) .

1. 2 Виртуалды жеке желілерді қолданудың қажеттілігі

Internet-ті қолданудан көп мөлшерде пайда табу үшін екі маңызды қадам жасау керек. Бірінші қадам - Internet-ке қол жеткізу. Екіншісі - бірнеше асыстатылған кеңселердің бірлесіп жұмыс істеуі үшін Internet желісінің артықшылықтырын іске асыру. Виртуалды жеке желі (VPN) технологиясы алыстатылған локалды желілердің қауіпсіз бірлесіп жұмыс істеуін қамтамасыз етеді. Байланыс орнату құны глобалды желілермен байланыс орнату құнының аз бөлігін ғана құрайды. Әлі күнге дейін бұл технология тек қана сөз жүзінде қалып келеді, бірнеше компания ғана шешімдерді ұсынды. Қазір масштабты WAN желісін қолданатын компаниялар үшін бұл технология бар үміттерін ақтайды.

Жаңа технологияны қолдану түп тамырымен каналдарды қолдануға кететін шығындарды азайтады. Басқа да көптеген компанияларға VPN технологиясы телекоммуникациялық жағынан максималды пайда әкеледі.

Экономикалық эффектісі анық жағдайларға байланысты. Жалпы, алыстатылған кеңселер арасындағы ерекшеленген желілер Internet қызметі қосылған жергілікті провайдерге ауысқан жерде үнемділік болмақ. Ерекшеленген WAN - Internet қызметі провайдерімен байланысының қызметтері каналдың кеңдігі мен алыстығына байланысты төленетін болғандықтан арзан болып табылады.

WAN - қосылуының төмен бағасы, ол VPN технологиясына өткендегі көзге көрінерлік үнемділік. WAN - байланысының инфрақұрылымының қымбат элементтері мен администрацияның оңайлығы - бұл жаңа технологияны қолданудың тағы бір себебі. Көптеген Internet - провайдерлер қосылатын желілерді қолдауды және администрациялау қызметтерін ұсынады. Әдетте, провайдерлер өзара байланыс орнату үшін сіздің кеңсеңізге қосылған каналдың кеңдігінен әлдеқайда кең каналды жоғары жылдамдықты каналдарды қолданады. Осылайша, VPN өткізу қабілетін жоғарлату қажет болса, Internet қызмет көрсету провайдеріне қол жеткізу каналын үлкейтсе жетіп жатыр. Internet қызмет көрсету провайдері коммуникация саласындағы жаңа жетістіктерді уақытылы енгізіп отыруы қажет, ол қосылған уақытта қондырғының модеринизациялануын қамтамасыз етеді.

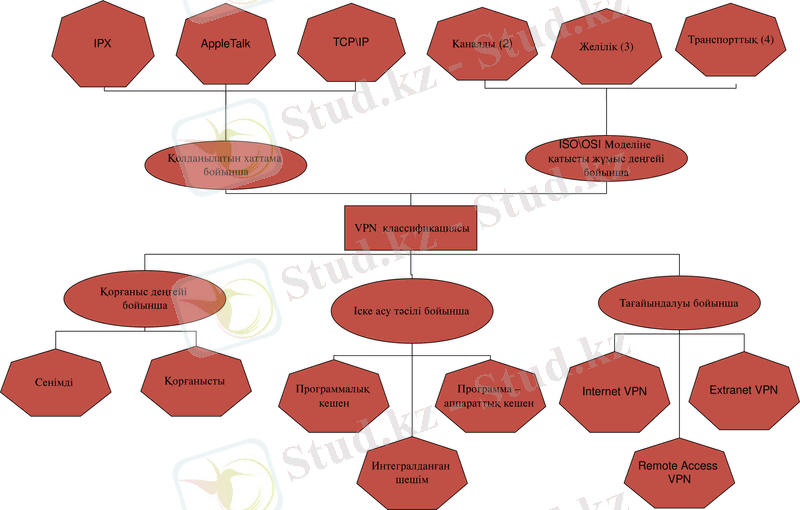

1. 3 VPN классификациясы

VPN шешімдерін бірнеше маңызды параметрлері бойынша классификациялауға болады:

- қолданыстағы ортаның қауіпсіздік деңгейі бойынша;Қорғаныштылығы. Виртуалды жеке желілердің кең таралғаны. Оның көмегімен сенімді емес желі (Ғаламтор) негізінде сенімді және қорғаныстағы желі құруға болады. Қорғаныстағы VPN мысалы ретінде: IPSec, OpenVPN және PPTP бола алады.

Сенімді. Тарату ортасын сенімді деп санаған кезде және үлкен желі шегінде виртуалды желіасты желі құру керек болғанда қолданылады. Қауіпсіздік мәселесі көкейкесті емес (неактуальный) болады. Мұндай VPN шешімдерінің мысалы: Multi-protocol label switching (MPLS) және L2TP (Layer 2 Tunnelling Protocol) . (дұрысырақ айтсақ, бұл хаттамалар қауіпсіздікті қамтамасыз етуді басқаларға жүктейді, мысалы L2TP, әдетте IPSec-пен жұптаса қолданылады), 1. 3-сурет.

1. 3-сурет. VPN классификациясы

- орындалу тәртібі бойынша; Арнайы программа-аппараттық қамтама түрінде VPN желісінің орындалуы арнайы кешенді программа-аппаратты құралдар көмегімен жүзеге асады. Мұндай жүзеге асу жоғары өнімділікті және жоғары қорғаныс деңгейін қамтамасыз етеді. Программалық шешім түрінде. VPN-нің функционалдылығын қамтамасыз ететін арнайы программалық қамтамасыз бар персоналды компьютерді қолданады. Интеграцияланған шешім. VPN функционалдылығын желілік трафик сүзгілерін, қызмет көрсету сапасын және желілік экранды ұйымдастыруды қамтамасыз ететін кешен қамтамасыз етеді. тағайындалуы бойынша;Intranet VPN. Ашық байланыс каналдары арқылы деректер алмасатын бір организацияның бірнеше филиалдарының бір қорғаныстағы желіге бірігуі үшін қолданылады.

Remote Access VPN. Корпоративтік желі және үйде жұмыс істей отырып, үйдегі компьютерден корпоративті ноутбуктан, сматфоннан немесе ғаламтор-дүкеннен корпоративті ресурстарға қосылатын жеке қолданушымен арасында қорғаныстағы канал қалыптастыру үшін қолданылады.

Extranet VPN. «Сыртқы» қолданушылар (клиенттер және тапсырыс берушілер) қосылатын желілер үшін қолданылады. Сенімділік деңгейі: компания қызметкерлеріне қарағанда аз, сондықтан аса бағалы және құпия ақпаратқа қол жеткізуді шектейтін немесе болдырмайтын арнайы « межелік » қорғанысын орнату қажет.

Ашық байланыс каналдарымен әрекеттесетін бір ұйымның бірнеше филиалдарының біріккен қорғаныстағы желіге бірігуін қамтамасыз ететін «Intrenet VPN». Осы нұсқа бар әлемде кең таралды, осы нұсқаны бірінші болып компаниялар жүзеге асырды.

Client/Server VPN. Ол корпоративтік желідегі екі түйін арасындағы деректер таратуды қорғауды қамтамасыз етеді. Бұл нұсқаның ерекшелігі бір желі сегментіндегі орналасқан, мысалы жұмыс станциясы мен сервер, түйіндер арасында VPN тұрғызылады. Мұндай қажеттілік өте жиі бір физикалық желіде бірнеше логикалық желі құру керектігі пайда болған жағдайда пайда болады. Мысалы, қаржылық депортамент және бір физикалық сегментте орналасқан. Серверлерге жүгінген жекелеген кадрлар арасындағы тарифтерді бөлу үшін. Бұл нұсқа VLAN технологиясына ұқсас, бірақ трафик бөлу орнына оны шифрлау қолданылады.

- хаттама типі бойынша;TCP/IP, IPX және AppleTalk негізінде орындалатын виртуалды жеке желілер бар. Бірақ бүгінгі күнде TCP/IP хаттамасына ауысуы байқалады, және VPN шешулер осыны қолдайды. Ондағы адрестеу RFC5735 стандарты бойынша таңдалады, ТСР\ІР жекеше диапазонынан.

- желілік хаттама деңгейі бойынша.ISO/OSI эталонды моделі деңгейімен сәйкестендіру негізінде желілік хаттама деңгейі бойынша.

1. 4 Виртуалды жеке желі хаттамалары

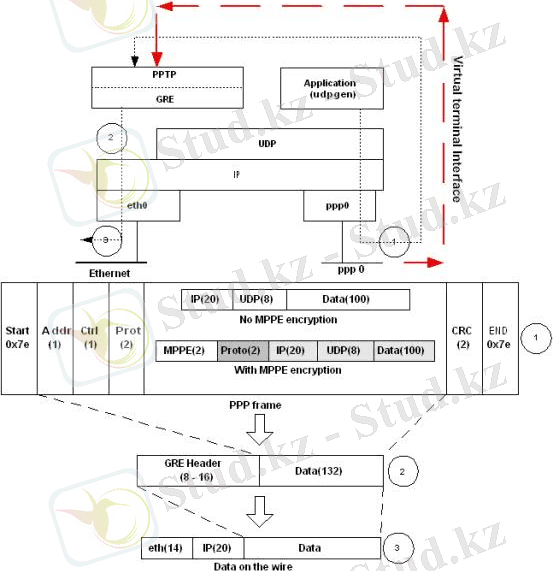

Қазіргі уақытта VPN -ның кең таралған хаттамалары болып екінүктелік туннельдік байланыс хаттамасы болып табылады (Point - to - Point Tunnelling Protocol - PPTP) .

Ол 3Com және Microsoft компанияларында шығарылған. Ғаламтор арқылы корпоративтік желілерге қауіпсіз алыстатылған қол жетімділік мақсатында PPTP TCP/IP қолданыстағы ашық стандартын қолданады және көбіне екінүктелік байланыс РРР ескірген хаттамасына иық атрады. VPN Ethernet үстінен схемалық жүзеге асуы 1. 4 - суретте көрсетілген.

Іс жүзінде РРР РРТР байланыс орнату сеансының коммуникационды хаттамасы болып қалмақ. РРТР қабылдаушының NT - сервер желісі арқылы туннель қалыптастырады және сол туннель арқылы алыстатылған қолданушының РРР - пакеттерін таратады. Сервер және жұмыс базасы виртуалды жеке желіні қолданады және олардың арасындағы глобалды желінің қаншалықты қол жетімді және қауіпсіз екендігіне көңіл аудармайды.

1. 4 - сурет. Ethernet үсті VPN-нің схематикалық жұмыс істеуі

Сервердің сұрауы бойынша байланыстың тоқтатылуы (алыстатылған қол жетімділікті арнайы серверлерінен артықшылығы) локалды желі администрациясына алыстатылған қолданушыларда Windows NT Server қауіпсіздік жүйесі сыртына жолатпайды. Нәтижесінде қолданушы жалпы қолданыстағы желінің функционалды мүмкіншіліктеріне зиян келтірмей виртуалды жеке желіні қолданады. NT домен қызметтері DHCP, WINS және Network Neighborhood-ке қол жеткізуді қоса еш қиындықсыз алыстатылған қолданушыға ұсынылады. РРТР хаттамасының компетенциясы Windows басқармасымен жұмыс істейтін құрылғыларда ғана таралғанымен, қолданыстағы желілік инфрақұрылымдармен әрекеттесуге мүмкіндік береді және өз қауіпсіздік жүйесіне зиян келтірмейді. Осылайша, алыстатылған қолданушы ISDN каналы немесе аналогты телефондық желі арқылы жергілікті провайдер көмегімен Ғаламторға қосыла алады және NT серверімен байланыста орната алады. Оның үстіне компанияларға алыстатылған қол жетімділік қызметін ұсынатын модемдер пуласына қызмет көрсетуге және ұйымдастыруына көп қаражат шашпайды.

Жақын болашақта жаңа екінші деңгейлі (Layer 2 Tunneling Protocol - L2TP) туннельдеу хаттамасы базасы негізінде виртуалды жеке желі саны өспек. Бұл хаттама екінше деңгейде функциялайтын РРТР және L2F (Layer 2 Forwarding - екінше деңгейдің қайта жіберу хаттамасы) біріктіруге және олардың мүмкіншіліктеріне кеңейтуге мүмкіндік береді. Олардың бірі қолданушыларға бірнеше VPN желілерін құруды бейнелеуге (иницировать) мүмкіндік беретін, мысалы бір уақытта Ғаламтор мен корпоративтік желіге қосылуға болатын, көпнүктелік туннельдеу болып табылады.

L2TP және PPTP хаттамалары үшінші деңгейлі хаттамалардан келесі ерекшеліктермен ерекшеленеді:

- корпарацияларға қолданушылар аутентификация тәсілін өз бетінше таңдауға және олардың «өз аумағында» немесе Ғаламтор - қызметі провайдеріне ерекшеліктерін тексеруге мүмкіндік жасауы. Туннельденген РРР пакеттерді өңдей отырып, қолданушыны идентификациялау үшін қажет ақпаратты корпоративтік желі серверлері ала алады;

- коммутация туннельдерін қолдау - бір туннельдің аяқталуы және басқа біреуінің мүмкін болатын көпшіліктің бір терминаторына бейнеленуі . Туннельдерді коммутациялау РРР байланысын керек соңғы нүктеге дейін созуға және жағдай жасайды.

-корпоративтік желінің жүйелік администраторларына қолданушыларға ішкі серверлермен және брандмауэреге қол жеткізу құқығының бекіту стратегиясын іске асыруға мүмкіндік туғызады. Туннель терминаторлары РРР пакеттерді қолданушылар туралы ақпаратпен қабылдайтын болғандықтан, жеке қолданушылар трафиктерінің қауіпсіздігіне администраторлармен қалыптасқан қауіпсіздік стратегиясын қолдануына болады. Онымен қоса, туннельдік коммутатор қолданған жағдайда ішкі серверлерге сәйкес келетін жеке қолданушылар трафиктерін көрсету үшін екінші деңгейлі туннельді «жалғастыруды» ұйымдастыруға болады. Мұндай серверлерге пакеттердің қосымша сүзгіленуі тапсырмасы қосылуы мүмкін.

1. 5 VPN қауіпсіздігі

Ешқандай компания қаржылық және құпия ақпаратты Ғаламторға енгізбейді. VPN каналдары IРsec қауіпсіздік хаттамасыстандартына енгізілген өте қуатты шифрлау алгоритмдерімен қорғалады. IPSec Ғаламтор үшін ІР хаттамасы қауіпсіздік алғышарттарын қалыптастырады. IPSec хаттамасы желілік деңгейде қауіпсіздікті қамтамасыз етеді және өзара байланыста отқан екі жақтың ғана құрылғыларының IPSec стандартын орнатылғанын ғана талап етеді.

Екеуінің арасында орналасқан қалған барлық құрылғылар ІР - пакеттерінің трафиктерін қамтамасыз етеді. IPSec технологиясын қолданушылардың әрекеттесуін, «қорғаныстағы ассоциация» - Security Association (SA) терминімен анықтау қабылданған. Қорғаныстағы ассоцияция бір біріне таратылатын ақпарат қауіпсіздігі үшін IPSec-ті қолданатын жақтармен келісім негізінде функционаланады.

Бұл келісімдер бірнеше параметрлермен басқарылады: таратушы мен қабылдаушының ІР - мекен-жайлары, криптографиялық алгоритмдері, кілттерді ауыстыру кезегі, кілттер өлшемі, кілттердің жұмыс істеу ұзақтығы, аутентификация алгоритмі. Басқа стандарттар Microsoft жетілдіретін РРТР хаттамасы, Cisco жетілдіретін L2F хаттамасын енгізеді. Екі хаттаманы L2P2 хаттамасына біріктіру IPSec туннельдік аутентификация мақсатында, тұтастықты тексеру және жеке меншікті қорғау үшін біріктіру Microsoft және Cisco бірге жұмыс істейді.

Шифрланған ақпараттар алмасудағы желінің жоғары жылдамдылығын қамтамасыз ету мәселесі қиындық туғызады. Кодтау алгоритмі процессордың есептелуші ресурстарын, кейде қарапайым ІР - маршруттауға қарағанда 100 есе көп қажет етеді.

Өндірісті арттыру үшін серверлердің де, ПК қолданушыларының да жылдамдығын арттыру керек. Одан да, шифрлауды тездететін ерекше схеманы арнайы шлюздер бар. ІР - менджер белгіленген қажеттіліктерге байланысты виртуалды жеке желілердің конфигурациясын таңдай алады. Мысалы, үйде жұмыс істейтін жұмысшыға қысқартылған желіге қол жетімділік болса, алыстатылған кеңсе менеджері немесе компания басшысына - проект виртуалды желі арқылы жұмыс жасағанда минималды шифрлаумен (56 - разрядты) шектеуі мүмкін, ал компанияның қаржылық және жоспарлық ақпараттары үлкенірек шифрлауды (168 - разрядты) қажет етеді.

1. 6 Сыртқы және ішкі шабуылдардан қорғаныс

... жалғасы- Іс жүргізу

- Автоматтандыру, Техника

- Алғашқы әскери дайындық

- Астрономия

- Ауыл шаруашылығы

- Банк ісі

- Бизнесті бағалау

- Биология

- Бухгалтерлік іс

- Валеология

- Ветеринария

- География

- Геология, Геофизика, Геодезия

- Дін

- Ет, сүт, шарап өнімдері

- Жалпы тарих

- Жер кадастрі, Жылжымайтын мүлік

- Журналистика

- Информатика

- Кеден ісі

- Маркетинг

- Математика, Геометрия

- Медицина

- Мемлекеттік басқару

- Менеджмент

- Мұнай, Газ

- Мұрағат ісі

- Мәдениеттану

- ОБЖ (Основы безопасности жизнедеятельности)

- Педагогика

- Полиграфия

- Психология

- Салық

- Саясаттану

- Сақтандыру

- Сертификаттау, стандарттау

- Социология, Демография

- Спорт

- Статистика

- Тілтану, Филология

- Тарихи тұлғалар

- Тау-кен ісі

- Транспорт

- Туризм

- Физика

- Философия

- Халықаралық қатынастар

- Химия

- Экология, Қоршаған ортаны қорғау

- Экономика

- Экономикалық география

- Электротехника

- Қазақстан тарихы

- Қаржы

- Құрылыс

- Құқық, Криминалистика

- Әдебиет

- Өнер, музыка

- Өнеркәсіп, Өндіріс

Қазақ тілінде жазылған рефераттар, курстық жұмыстар, дипломдық жұмыстар бойынша біздің қор #1 болып табылады.

Ақпарат

Қосымша

Email: info@stud.kz