DES (Data Encryption Standard) алгоритмінің талдауы

Жұмыс түрі: Курстық жұмыс

Тегін: Антиплагиат

Көлемі: 22 бет

Таңдаулыға:

К У Р С Т Ы Қ Ж Ұ М Ы С

Тақырыбы: « DES (Data Encryption Standard) алгоритмін талдау »

(«Ақпараттық қауіпсіздік негіздері» пәні бойынша)

Мазмұны

- Кіріспе . . . 3

- Негізгі бөлім . . . 4

2. 1. DES алгоритмінің тарихы . . . 4

2. 2. DES алгоритмінің жұмыс істеу принципі . . . 6

2. 3. DES алгоритмінің жұмыс істеу режимдері . . . 16

III. Қорытынды . . . 22

IV. Қолданған әдебиеттер тізімі . . . 23

Кіріспе

Бұл курсттық жүмыстың тақырыбы «DES (Data Encryption Standard) алгоритмін талдау». Хабарлар тасымалданатын байланыс арналары көбінесе қорғалмаған болып келеді және осы арнаға қатынас құру құқығы бар кез келген адам хабарларды қолға түсіре алады. Сондықтан желіде ақпаратқа біраз шабуылдар жасау мүмкіндігі бар.

Ақпаратты қорғау құралдары мемлекеттік құпия болып табылатын мәліметтерді қорғауға арналған техникалық, криптографиялық, программалық және басқа да құралдар, олар жүзеге асырылған құралдар, сондай-ақ, ақпарат қорғаудың тиімділігін бақылау құралдары.

Ақпараттық қорғау жүйесін жобалау әр түрлі жағдайда жүргізілуі мүмкін және бұл жағдайларға негізгі екі параметр әсер етеді: ақпарат қорғау жүйесіне арнап әзірленіп жатқан деректерді өңдеудің автоматтандырылған жүйесінің қазіргі күй-жағдайы және ақпаратты қорғау жүйесін жасауға кететін қаржы мөлшері.

Қазіргі кезде ақпарат көп болғандықтан оған көптеген бұзушылар және қаскүмендер тиым салынған операцияларды қателескендіктен, білместіктен орындауға әрекет жасаған немесе ол үшін саналы түрде әртүрлі мүмкіншіліктерді, әдістерді және құралдарды қолданатын тұлғалар болып табылады.

Жазылған жұмыстың мақсаты: «Ақпараттық Қауіпсіздік Негіздері» курсында берілетін білімдер қайда қолданылады және оның маңыздылығы қандай екенін көрсету және ол не үшін керек екенін анықтау.

Жұмыстың актуалдығы : Қазіргі уақытта «Ақпарат» деген сөзге баға жоқ. Себебі ақпарат-көптеген нәрсенің тіреуіші. Кейбір ақпараттар құпия болып келеді, яғни қорғауды талап етеді. (Мысалы әскери, саяси және т. б. мемлекеттік маңыздылығы бар құпиялар) . Кей кездерде олардың құпияда болуы-мемлекеттің бар болуының кепілі болады. Сондықтан заңды-заңсыздығына, құпиялық дәрежесіне қатысты мәселелер осы мемлекет бар уақытты әрдайым жоғарғы дәрежеде актуалды болады деген ойдамын.

DES ( Data Encryption Standard ) деректерді шифрлеу

стандартының тарихы

Нарықта құпия ақпараттарды түпнұсқа алгоритмімен сигналдарды түрлендіру қорғаныс құрылғылары әр түрлі фирмалардағы бар құрылғымен абоненттер арасында ақпараттар алмасу қажеттілік пайда болғанда жағдайында анықталмаған қиындықтарды туғызды. Одан басқа кейбір “фирмалық” алгоритмдер қажетті дәрежеде қорғай алмайды, соның ішінде біліктігі жеткіліксіз мамандардың құрастырып шығарғандары.

Осы жеткіліксіздікті жою мақсатында АҚШ-та DES (Data Encryption Standard) деректерді құпиялау стандарты АҚШ-тың Ұлттық стандарттар бюросымен бекітілген және 1977 жылдың 15 қаңтарда ресми іс-қағаз ретінде шығарылды (FIPS PUB 46. ) . (Алғашқы DES стандарт алгоритмі 1974 ж жарияланды) DES стандарты Федералдық басқармаларда құпия емес компьютерлерді қолдануға арналған. Бұл стандартта ең бірінші құпиялау алгоритмі керекті өндірушілер мен тұтынушылардың деректерді жіберу желісіндегі ақпараттарды қорғау құрылғыларына ортақ пайдалануға берілді. Осығанға дейін коммерциялық нарықта көптеген стандартталмаған алгоритмдер болды.

Деректерді бұрыс қол жетімділіктен қорғау стандарттары шифрлеу, тұлға мен деректердің шынайлығын тексеру (аутентификация), қол жетімділікті бақылау, деректерді сенімді сақталу мен жіберілу секілді аумақтарда қажет етілді. АҚШ-тың үш ұйымдардың бірігу нәтижесінде - Ұлттық стандарттар бюросы (NBC), Ұлттық Қауіпсіздік Басқармасы (NSA) және IBM фирмасы ұқсас стандарт DES (Data Encryption Standard) атына ие болып және 1975 жылы Federal Register арнайы басылымында жарияланды. Оның жариялануы ақпараттар қорғау аймағындағы мамандардың арасында сөзталас шығарды. DES алгоритмінің екіжылдық “жасырын тесіктерді” табу мақсатындағы тәжірибелерінен кейін, сосын экономикалық сұрақтар жағынан да (көбінесе кілттің ұзындығын анықтау кезінде) стандарт еш өзгертусіз қалады деп шешті. Алгоритмде ешқандай “тесіктер” табылмады. Ұзындығы 56 битті тиімді кілті қолданушыларды жақын 15…20 жылға толық қанағаттандырады, себебі жалпы кілттер саны бұл жағдайда 7, 6*10^16 санымен бағаланылады. DES алғашқы “ашық” шифроалгоритмдердің бірі болды. Оны жүзеге асыратын барлық схемалар жарияланып және толық тексерістен өтті. Тек ақпаратты кодтайтын және кері кодтайтын кілт қана құпиялы болды.

DES алгоритмі Шеннонның 1949 жылғы криптографияны ақпараттар теориясымен байланыстыратын ғылыми жұмысында негізделген. Шеннон практикалық шифрда қолданатын екі жалпы қағиданы көрсетті: шашыраңқы мен алмастыру. Шашыраңқылық деп ол ашық мәтіннің бір белгісінің таратылуы шифрмәтіннің көптеген белгілеріне әсер етуі ашық мәтіннің статистикалық қасиеттерін жасыруға көмектеседі. Алмастыруды Шеннон ашық және шифрленген мәтіннің статистикалық қасиеттерін өзара байланысты қолдану деп түсінді. Бірақ шифр тек анықтауды қиындату ғана емес сонымен қатар құпия кілтті біле отырып шифрлеу мен дешифрлеудің жеңілділігін қамтамасыздандыру керек. Сондықтан ерікті қарапайым шифрлерді қолдануға ой қабылданды, себебі олардың әр қайсысы шашыраңқылық пен алмастыру қосындысына кішігірім үлес қосады.

DES ( Data Encryption Standard ) алгоритмінің жұмыс істеу

принципі

DES алгоритмінің негізгі артықшылықтары:

- Ұзындығы 56 битті бір ғана кілт қолданады;

- Хабарламаны бір пакет арқылы шифрлеп, ал дишифрлеуге басқа да пакеттерді қолдануға болады;

- Салыстырмалы алгоритмнің қарапайымдылығы ақпаратты жылдам өңдеуді қамтамасыздандырады;

- Алгоритмнің жоғарғы тұрақтылығы жеткілікті.

DES 64-битті ақпарат блогын 56-биттік кілт көмегімен шифрлейді. DES дишифрлеуі кері шифрлеу операциясы және кері тізбектелген шифрлеу операциясын қайталауымен іске асырылады (айқындылығына қарамастан мұндай әдіс көп қолданбайды. Кейінірек біз шифрлеу мен дишифрлеуді әртүрлі алгоритммен жүзеге асырылуын қарастырамыз) .

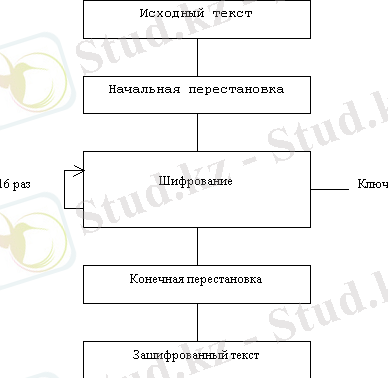

Шифрлеу процесі бастапқы биттерді 64-биттік блогқа алмастырылуын, он алтылық циклдік шифрлеу және соңынан биттерді кері алмастыруында құрылған (1 сурет) .

1 сурет. DES алгоритмінің жалпы шифрлеу схемасы.

Айтып кететін жай, осы суретте келтірілген барлық кестелер стандарт болып табылады, сондықтан сіздің іске асырылатын алгоритміне ешқандай өзгеріссіз қосылуы керек. Осы кестедегі барлық алмастырулар мен кодтар дишифрлеу процесі кілтті алу жолын максималды түрде қиындатуға құрастырылған. 2 суретте DES алгоритмінің құрылымы келтірілген.

2 сурет. DES алгоритмінің құрылымы.

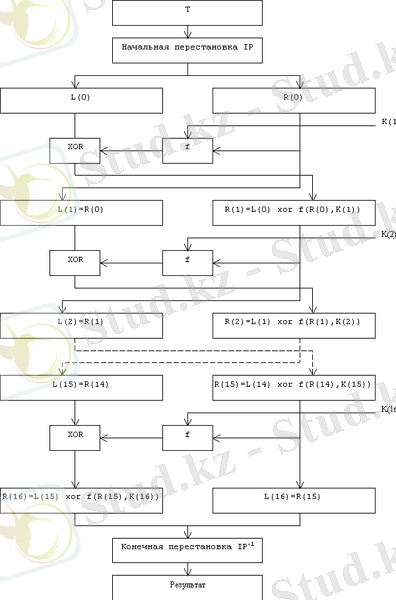

Айтарлық файлдан бастапқы алмастыру IP матрицасының көмегімен 8-байтты Т блогы келісідей оқылды:Т блогындағы 58 бит 1 битке айналды, 50 бит - 2 битке және т. с. с, ал нәтижесінде: T(0) =IP(T) .

Алынған T(0) биттер тізбегі әр қайсысы 32 бит болатындай екі тізбекке бөлінді: L(0) - сол жақ және үлкен биттер, R(0) - оң жаө және кіші биттер.

1 кесте. IP бастапқы алмастыру матрицасы.

58 50 42 34 26 18 10 02

60 52 44 36 28 20 12 04

62 54 46 38 30 22 14 06

64 56 48 40 32 24 16 08

57 49 41 33 25 17 09 01

59 51 43 35 27 19 11 03

61 53 45 37 29 21 13 05

63 55 47 39 31 23 15 07

Содан кейін 16 итерациядан тұратын шифрлеу басталады. Нәтижесінде I итерациясы келесідей формуламен көрсетіледі:

L(i) = R(i-1)

R(i) = L(i-1) xor f(R(i-1), K(i) ) ,

мұнда xor - ШЫҒАРЫП ТАСТАУ НЕМЕСЕ операциясы.

F функциясы шифрлеу функциясы деп атайды. Оның аргументтері - бұл

(i-1) итерациясынан алынған 32-битті R(i-1) тізбегі және 64-битті К кілтінің нәтижесінде алынған 48-битті K(i) кілті. Шифрлеу функциясы және K(i) кілтінің алу алгортимі төменде жазылған:

16-шы итерацияда 64-биттік R(16) L(16) тізбекке тіркестірілген R(16) және L(16) (орын ауыстырусыз) тізбегін аламыз.

Содан кейін IP -1 мтарицасына сәйкес осы биттер тізбектерінің орын ауыстырамыз (кесте 2) .

Кесте 2. IP -1 кері орын ауыстыру матрицасы

40 08 48 16 56 24 64 32

39 07 47 15 55 23 63 31

38 06 46 14 54 22 62 30

37 05 45 13 53 21 61 29

36 04 44 12 52 20 60 28

35 03 43 11 51 19 59 27

34 02 42 10 50 18 58 26

33 01 41 09 49 17 57 25

IP -1 және IP матрицалары келесі түрде байланыстырылады: IP -1 матрицасындағы 1-ші элементінің мәні 40-қа тең, ал IP матрицасындағы 40-шы эелементінің мәні 1-ге тең, IP -1 матрицасындағы 2-ші элементтің мәні 8-ге тең, ал IP матрицасының 8-ші элементтің мәні 2-ге тең және т. б.

Деректерді кері шифрлеу процесі шифрлеу процесіне инверсиялық қатынас болып табылады. Барлық іс-әрекеттер кері бағытта орындалуы тиіс. Бұл кері шифрленетін деректерді бірінші IP -1 матрицасына сәйкес орын ауыстырылады, ал содан кейін R(16) L(16) бит тізбектеріне шифрлеу процесінде қолданған іс-әрекеттер пайдаланамыз, бірақ керісінше.

Кері шифрлеудің интеративтік процесі келесі формулада көрсетілген:

R(i-1) = L(i), i = 1, 2, . . . , 16;

L(i-1) = R(i) xor f(L(i), K(i) ), i = 1, 2, . . . , 16 .

16-шы итерацияда 64-битті L(0) R(0) тізбегіне тіркестірілген L(0) және R(0) тізбегін аламыз.

Содан кейін IP матрицасына сәйкес осы тізбектегі биттердің орынын ауыстырамыз. Осындай орын ауыстырудың нәтижесі - алғашқы 64-битті тізбек.

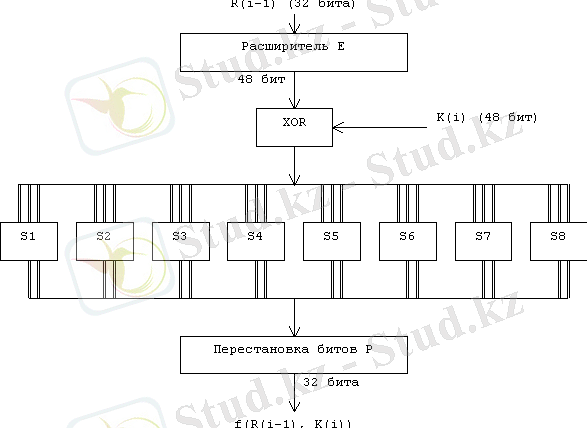

Ендігі кезекте f(R(i-1), K(i) ) функциясының шифрлеуін қарастырамыз. Ол 3 суретте схемалық түрде көрсетілген.

3 сурет. f(R(i-1), K(i) ) функциясының есептелуі

F функциясының мәнін есептеу үшін келесі функция-матрицалар қолданады:

- E - 32-битті тізбектің 48-биттікке дейін кеңейтілуі;

- S1, S2, . . . , S8 - 6-битті блоктың 4-биттікке алмастырылуы;

- P - битті 32-биттік тізбекке ауыстырылуы.

Е кеңейтілуінің функциясы кесте 3 анықталған. Осы кестеге сәйкес Е(R(i-1) ) алғашқы 3 битті - бұл 32, 1 және 2 биттері, ал соңғысындағы - 31, 32 және 1.

Кесте 3. Е кеңейтілуінің функциясының

32 01 02 03 04 05

04 05 06 07 08 09

08 09 10 11 12 13

12 13 14 15 16 17

16 17 18 19 20 21

20 21 22 23 24 25

24 25 26 27 28 29

28 29 30 31 32 01

Е(R(i-1) ) функциясының нәтижесі 48-биттік К(i) кілтімен 2 (xor операциясы) модульге салынған 48-биттік тізбекте бар. Сонда 48-биттік тізбек 6-битті сегіз блокқа B(1) B(2) B(3) B(4) B(5) B(6) B(7) B(8) бөлінеді. Яғни:

E(R(i-1) ) xor K(i) = B(1) B(2) . . . B(8) .

S1, S2, . . . , S8 функциясы кесте 4 анықталады.

Кесте 4.

S1, S2, . . . , S8 функциясының түрленуі

Номер столбца

0 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15

Н

о

м

е

р

с

т

р

о

к

и

0

1

2

3

14 4 13 1 2 15 11 8 3 10 6 12 5 9 0 7

0 15 7 4 14 2 13 1 10 6 12 11 9 5 3 8

4 1 14 8 13 6 2 11 15 12 9 7 3 10 5 0

15 12 8 2 4 9 1 7 5 11 3 14 10 0 6 13

0

1

2

3

15 1 8 14 6 11 3 4 9 7 2 13 12 0 5 10

3 13 4 7 15 2 8 14 12 0 1 10 6 9 11 5

0 14 7 11 10 4 13 1 5 8 12 6 9 3 2 15

13 8 10 1 3 15 4 2 11 6 7 12 0 5 14 9

0

1

2

3

10 0 9 14 6 3 15 5 1 13 12 7 11 4 2 8

13 7 0 9 3 4 6 10 2 8 5 14 12 11 15 1

13 6 4 9 8 15 3 0 11 1 2 12 5 10 14 7

1 10 13 0 6 9 8 7 4 15 14 3 11 5 2 12

0

1

2

3

7 13 14 3 0 6 9 10 1 2 8 5 11 12 4 15

13 8 11 5 6 15 0 3 4 7 2 12 1 10 14 9

10 6 9 0 12 11 7 13 15 1 3 14 5 2 8 4

3 15 0 6 10 1 13 8 9 4 5 11 12 7 2 14

0

1

2

3

2 12 4 1 7 10 11 6 8 5 3 15 13 0 14 9

14 11 2 12 4 7 13 1 5 0 15 10 3 9 8 6

4 2 1 11 10 13 7 8 15 9 12 5 6 3 0 14

11 8 12 7 1 14 2 13 6 15 0 9 10 4 5 3

0

1

2

3

12 1 10 15 9 2 6 8 0 13 3 4 14 7 5 11

10 15 4 2 7 12 9 5 6 1 13 14 0 11 3 8

9 14 15 5 2 8 12 3 7 0 4 10 1 13 11 6

4 3 2 12 9 5 15 10 11 14 1 7 6 0 8 13

0

1

2

3

4 11 2 14 15 0 8 13 3 12 9 7 5 10 6 1

13 0 11 7 4 9 1 10 14 3 5 12 2 15 8 6

1 4 11 13 12 3 7 14 10 15 6 8 0 5 9 2

6 11 13 8 1 4 10 7 9 5 0 15 14 2 3 12

0

1

2

3

13 2 8 4 6 15 11 1 10 9 3 14 5 0 12 7

1 15 13 8 10 3 7 4 12 5 6 11 0 14 9 2

7 11 4 1 9 12 14 2 0 6 10 13 15 3 5 8

2 1 14 7 4 10 8 13 15 12 9 0 3 5 6 11

Кесте 4-ке қосымша анықтамалар қажет. Sj кіріс функция-матрицасына 6-битті блок B(j) = b1b2b3b4b5b6 кіреді дейік, сонда екібитті b1b6 мәні матрицаның бағанының номерін көрсетеді, ал b2b3b4b5 - жол номері. Sj(B(j) ) нәтижесі көрсетілген жол мен бағанның қиылысында орналасқан 4-битті элемент.

Мысалы, В(1) =011011. Сонда S1(В(1) ) 1 бағанның мен 13 жолының қиылысында орналасқан. 13 жолдың 1 бағанында 5 мәні берілген. Олай болса, S1(011011) =0101.

Әрбір 6-биттік блокқа B(1), B(2), . . . , B(8) таңдау операциясын қолданатын болсақ, онда 32-биттік S1(B(1) ) S2(B(2) ) S3(B(3) ) . . . S8(B(8) ) тізбегін аламыз.

Шифрлеу функциясының нәтижесін алу үшін осы тізбектегі биттердің орнын ауыстыру керек. Ол үшін P орын ауыстыру функциясы қолданады (кесте 5) . Тізбектің кірісдегі 16 бит 1 битке, ал 7 бит - 2 битке және т. б. болатындай биттердің орны ауытырылады.

Кесте 5. Р орнын ауыстыру функциясы

16 07 20 21

29 12 28 17

01 15 23 26

05 18 31 10

02 08 24 14

32 27 03 09

19 13 30 06

22 11 04 25

Осылай,

f(R(i-1), K(i) ) = P(S1(B(1) ), . . . S8(B(8) ) )

Деректердің шифрлеу алгоритмінің жазылуын аяқтау үшін 48-биттік К(i), i=1 . . . 16 кілттік алгоритмге келтіру қалды. Әрбір итерацияда бастапқы К кілтінен есептеп алынған жаңа K(i) кілт мәнін қолданады. К 64-битті сегіз биттік жұптық бақылаудан құралған 8, 16, 24, 32, 40, 48, 56, 64 орындарда орналасқан блоктан тұрады.

Бақылаулық биттерді жоюға және қалғандарының орнын ауыстыру үшін бастапқы кілтті дайындау G функциясы пайдаланылады (кесте 6) .

Кесте 6

Бастапқы кілтті дайындау G матрицасы

57 49 41 33 25 17 09

01 58 50 42 34 26 18

10 02 59 51 43 35 27

19 11 03 60 52 44 36

63 55 47 39 31 23 15

07 62 54 46 38 30 22

14 06 61 53 45 37 29

21 13 05 28 20 12 04

G(K) түрлендірудің нәтижесінде 28-биттік C(0) және D(0) екі блокқа бөлінеді, себебі C(0) К кілтті 57, 49, . . . , 44, 36 биттерінен, ал D(0) К кілтті 63, 55, . . . , 12, 4 биттерінен тұрады. C(0) және D(0) анықталғаннан кейін рекурсивтік түрде C(i) мен D(i), i=1 . . . 16 анықталады. Ол үшін сол жаққа бір немесе екі битке итерация номеріне байланысты циклді түрде ығыстырылады, 7 кестеде көрсетілгендей.

Кесте 7

Кілтті есептеу үшін қолданатын ығыстыру кестесі

01

02

03

04

05

06

07

08

09

10

11

12

13

14

15

16

1

1

2

2

2

2

2

2

1

2

2

2

2

2

2

1

Алынған мәнді қайтадан Н матрицасына сәйкес "орын ауытырады" (кесте 8) .

Кесте 8. Кілттің ақырғы өңдеу Н матрицасы

14 17 11 24 01 05

03 28 15 06 21 10

23 19 12 04 26 08

16 07 27 20 13 02

41 52 31 37 47 55

30 40 51 45 33 48

44 49 39 56 34 53

46 42 50 36 29 32

K(i) кілті C(i) D(i) тізбектерінің 14, 17, . . . , 29, 32 биттеріне құралады. Солай:

K(i) = H(C(i) D(i) )

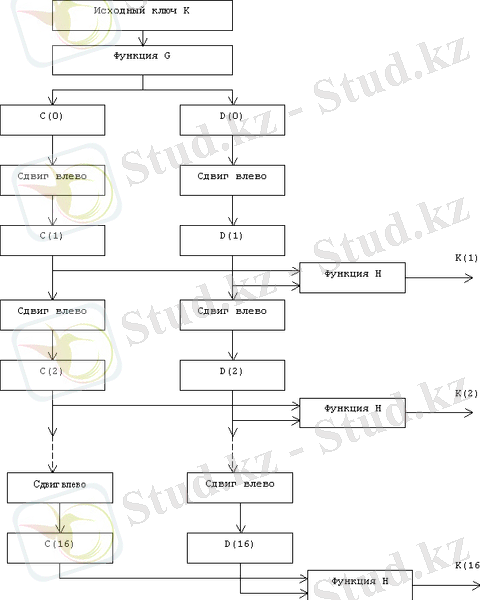

Кілтті есептеу алгоритмінің блок-схемасы 4 суретте көрсетілген.

Сурет 4. K(i) кілтін есептейтін алгоритмнің блок-схемасы.

Бастапқы мәтінді қалпына келтіру үшін осы алгоритммен жүзеге асырылады, бірақ ең бірінші сіз K(15), содан кейін K(14) және т. б. кілттерін пайдаланасыз.

DES алгоритмінің жұмыс істеу режимдері

Коммерциялық жүйелердегі шифрлеудің барлық талаптарын толық қанағаттандыру үшін DES алгоритмінің бірнеше жұмыс істеу режимі келтірілген. Режимдердің кең ауқымды түрде таралғандары:

- Электронды шифрблокнот (Electronic Codebook ) - ECB;

- Тізбектелген цифрлық блоктар (Cipher Block Chaining) - CBC;

- Кері цифрлық байланыс (Cipher Feedback) - CFB;

- Кері сыртқы байланыс (Output Feedback) - OFB.

Егер сіз деректерді қауіпсіздендіру программасын жасасаңыз және оған толық жарнама бергіңіз келсе, онда автор сіздің жасаған программаңызды қай режимде жасағанын тікелей көрсеткен ұсыныс білдіреді. Бұл нарықта программалық қамтамасыздандырудың қорғаныс құралдың жақсылық ырғығының белгісін білдіреді. Алгоритмнің бүткіл мағынасын ашып көрсету қажет емес, тек көрсету керек: DES-CBC немесе DES-CFB және де "умный догадается, а дураку и не надо" деп айтатындай.

Жоғарыда аталған режимдерді қарастырайық

DES-ECB

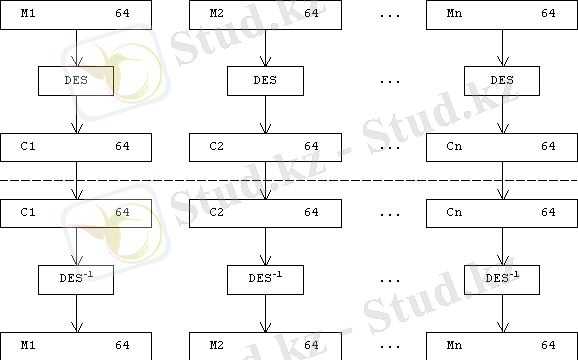

Бұл режимде бастапқы М файлы 64-битті блокқа (8 биттен) бөлінеді: M = M(1) M(2) . . . M(n) . Осы блоктың әр қайсысы шифрлеу үшін бір кілті қайта қолдануына тәуелсіз кодталады (сурет 5) . Осы алгоритмнің ең негізгі артықшылығы - жүзеге асырудың қарапайымдылығы. Кемшілігі - білікті криптоаналитиктерге қарсы әлсіз тұрақтылығы.

Сурет 5. ECB режиміндегі DES алгоритмінің жұмысы

Көбінесе, көрсетілген режимді EXE файлдарды шифрлеумен жұмыс жасауға ұсынылмайды, себебі алғашқы блок - файлдың тақырыбы бүткіл шифрдің сәтті бұзылуының бастамасы болып табылады.

Дәл осы кезде бұл режим көп жағдайда әуесқой құрастырушылардың арасында жүзеге асыру қарапайымдылығымен танымалдылығын мойындау қажет.

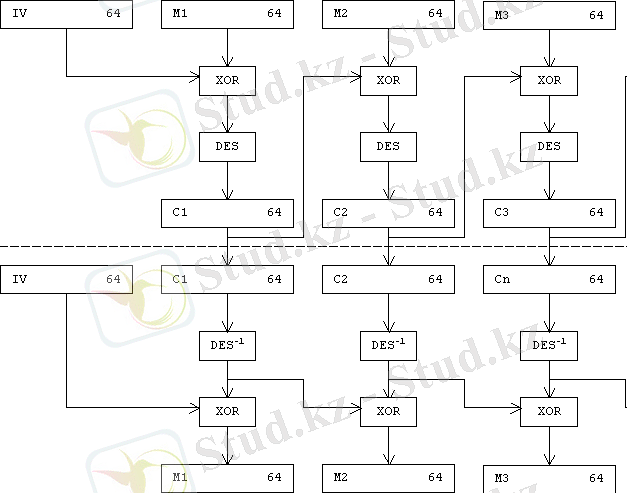

DES-CBC

Бұл режимде бастапқы М файлы ECB режимі секілді 64-битті блокқа бөлінеді: M = M(1) M(2) . . . M(n) . Бірінші блок M(1) күн сайын ауыстырылатын және құпияда сақталатын 64-битті бастапқы IV векторының 2 модуліне тіркестіріледі. Содан кейін алынған сумманы жіберушіге де, ақпаратты қабылдаушыға да анық DES кілтін пайдалана отырып шифрлейді. Анықталған 64-битті C(1) шифрмәтіндік блок 2 модулді бастапқы мәтіннің екінші блогымен біріктіріліп, нәтижесін шифрленеді де екінші 64-битті C(2) шифрмәтін блогы алынады және т. б. Процедура барлық блоктың бастапқы мәтінін өңделгенге дейін қайталана береді (сурет 6) .

Сурет 6. CBC режиміндегі алгоритмнің жұмыс істеуі

Сөйтіп, C(i) шифрмәтіннің барлық i = 1 . . . n блоктарын келесі түрде анықтайды:

... жалғасы- Іс жүргізу

- Автоматтандыру, Техника

- Алғашқы әскери дайындық

- Астрономия

- Ауыл шаруашылығы

- Банк ісі

- Бизнесті бағалау

- Биология

- Бухгалтерлік іс

- Валеология

- Ветеринария

- География

- Геология, Геофизика, Геодезия

- Дін

- Ет, сүт, шарап өнімдері

- Жалпы тарих

- Жер кадастрі, Жылжымайтын мүлік

- Журналистика

- Информатика

- Кеден ісі

- Маркетинг

- Математика, Геометрия

- Медицина

- Мемлекеттік басқару

- Менеджмент

- Мұнай, Газ

- Мұрағат ісі

- Мәдениеттану

- ОБЖ (Основы безопасности жизнедеятельности)

- Педагогика

- Полиграфия

- Психология

- Салық

- Саясаттану

- Сақтандыру

- Сертификаттау, стандарттау

- Социология, Демография

- Спорт

- Статистика

- Тілтану, Филология

- Тарихи тұлғалар

- Тау-кен ісі

- Транспорт

- Туризм

- Физика

- Философия

- Халықаралық қатынастар

- Химия

- Экология, Қоршаған ортаны қорғау

- Экономика

- Экономикалық география

- Электротехника

- Қазақстан тарихы

- Қаржы

- Құрылыс

- Құқық, Криминалистика

- Әдебиет

- Өнер, музыка

- Өнеркәсіп, Өндіріс

Қазақ тілінде жазылған рефераттар, курстық жұмыстар, дипломдық жұмыстар бойынша біздің қор #1 болып табылады.

Ақпарат

Қосымша

Email: info@stud.kz