Ақпараттық қауіпсіздік: теориялық негіздер және криптографиялық әдістер

Жұмыс түрі: Курстық жұмыс

Тегін: Антиплагиат

Көлемі: 34 бет

Таңдаулыға:

ҚАЗАҚСТАН РЕСПУБЛИКАСЫНЫҢ

БІЛІМ ЖӘНЕ ҒЫЛЫМ МИНИСТРЛІГІ

Тұрар Рысқұлов атындағы Қазақ экономикалық

университеті

«Қолданбалы информатика» кафедрасы

Курстық жұмыс

Тақырыбы: Ақпараттық қауіпсыздық.

Тексерген: аға оқытушы

Тышқанбаева М. Б.

Орындаған: «Ақпараттық

жүйелер» 3 курс 302-топ

студенті Беков Р. Б.

Техникалық құрал -жабдықтар

(0-5 %)

Жұмыстың уақытында өткізілуі

(-5 %)

Алматы 2008

МАЗМҰНЫ

КІРІСПЕ

ІІ ТЕОРИЯЛЫҚ БӨЛІМ

2. 1 Ақпараттық қауіпсіздік . . . 4-5

2. 2 Парольдер . . . 5

2. 3 Қорғаныс аппаратуралары . . . 5

2. 4 Активті қорғаныстың ішкі және сыртқы құралдары . . . 5-6

2. 5 Программаны идентификациялау . . . 6-7

2. 6 Криптография . . . 7-11

2. 7 Криптожүйе және криптоанализ . . . 11-15

2. 8 Pretty Good Privacy . . . 16-19

2. 8 Турбо Паскаль бағдарламалау тілі . . . 19-21

ІІІ ТӘЖІРИБЕЛІК БӨЛІМ

3. 1 Курстық жұмыстың қойылымы . . . 22

3. 2 Курстық жұмыстың программасы . . . 23-25

3. 3 Блок-схема . . . 26

3. 4 Қажетті техникалық жабдықтар . . . 27

ҚОРЫТЫНДЫ . . . 28

ПАЙДАЛАНЫЛҒАН ӘДЕБИЕТТЕР ТІЗІМІ . . . 29

ҚОСЫМША . . . 30-34

Кіріспе

Есептегіш техникада қауіпсіздік ұғымы өте кең мағынада. Ол компьютер жұмысының сенімділігін де, құнды мәліметтердің сақталуын да, ақпараттың өкілеттілігі жоқ адамдардың өзгеріс енгізуінен қорғауын да, электронды байланыспен хат жазысу құпиясын сақтауды да меңзейді. Ақпарат қауіпсіздігінің қаупі ретінде ақпараттың жойылуына, тұтастығына нұсқан келуге, құпиялық немесе ақпараттың қол жеткізуге болатындығына әкеліп соқтыруы ықтимал оқиға, процесс немесе құбылыс түсініледі. Компьютерлік жүйелердегі ақпараттың қауіпсіздігіне төнетін қатердің көпшілігі екі жікке бөлінеді: кездейсоқ және қасақана қатер төндіру.

Әлбетте, барлық өркениетті елдерде азаматтардың қауіпсіздік сақшысы ретінде заңдар тұр, бірақ есептегіш техника саласында құқық қолданатын іс-тәжірибе әзірге дамымаған, ал заң шығарушы процесс технология дамуына ілесе алмайды, сондықтан компьютерлік жүйе жұмысының сенімділігі көбіне өзін-өзі қорғау шараларына сүйенеді.

Ақпараттық рұқсат етілмей (рұқсат берілмеген, тыйым салынған, символдық) қол жетуден қорғау мәселесі жергілікті, әсіресе, ғаламдық компьютерлік желінің кеңінен таралуымен байланысты елеулі түрде шиеленісті.

Ақпаратты қорғау иесі үшін бағалы ақпаратты жоғалту (жою) немесе жанғыртып, жетілдіру (қасақана бұрмалау), тарап кету (жариялау) ықтималдығын азайту үшін қажет.

Ақпаратты пен оның құпиялығын онлайндық немесе автономды жұмыс режиміндегі қорғау стратегиясы сайып келгенде біреу: ақпаратты бақылау. Сіз ақпараттың сақталу орнын, оған бақылауыңыз керек.

ІІ ТЕОРИЯЛЫҚ БӨЛІМ

2. 1 Ақпараттық қауіпсіздік

Жалпылама алғанда қазіргі постиндустриалдық, яғни ақпараттық қоғам заман шарттарына, талабына сәйкес қауіпсіздік теорияларының алдында тұрған негізгі мақсаты - ақпараттық қауіпсіздік жүйесінің оптималды структурасын өңдеу және бекіту болып отыр. Негізгі есептеу мақсаттарының компоненттерінің рөлі мен орнын, өзара аралық қарым-қатынастарын қарайласу.

Ақпараттық қауіпсіздік - ақпараттық қоғам ортасының қорғаныс, қауіпсіздік күйі. Бұл құбылыс мемлекет және оның тұрғындары, қоғамдағы қызығушылық нәтижесінде қамтамасыз етіледі, дамиды және одан әрі беки түседі.

Қауіпсіздік - адами, қоғамдық, мемлекеттік және бүкіл дүниежүзілік қоғамдағы өндіріс көзі болып есептеледі. Зерттеу саласы:

- Зерттеу;

- Анықтау;

- Ескертпелер жасау;

- Әлсіздену;

- Қателерді тауып оны ликвидациялау;

- Алып тастау;

Бұл залалдар оларды фундаментінен (тірегінен) айруы мүмкін. Сонымен қатар, материалды және жанды құндылықтарынан, орын толтыру мүмкін емес жоғалтуларға әкеліп соғуы, өмір сүру мен одан әрі дамудың жолдарын жауып қалуы, тіпті жойып жіберуге дейінгі әрекеттердің орындалуы сияқты ауыртпалықтардың туындауын айтамыз.

Қауіпсіздік теориясының бекітілуіндегі негізгі рөлді социалды философия сомдайды. Себебі социалды философия адам және қоғам дамуын зерттейтін ғылым. Мұндағы теориядағы терминдерге сүйенсек, тізімдемеде адам - субьект те болса, сонымен бірге обьект те бола алады деген сөз. Ақпараттық жүйедегі қауіпсіздіктерге қатысты адамның мүмкіндіктері оның ролі мен бұл үрдістегі алар орнына байланысты болады.

Қауіпсіздік субьектісінен (шынында қауіп-қатерден, қиындықтардан), яғни тек қана адамнан обьекті ұғымының ерекшеленуі, адам обьектісі ретінде: табиғат, жеке меншік, мемлекет, қоғам, құқық және заң нормалары және техникалық өнімдер болуы мүмкін. Соның ішіндегі бізге қатыстысы - техникалылығы. Ондағы программалық және жеке құжаттық қауіпсіздіктер. Сол бір адам қауіп-қатер субьектісі және обьектісі де болуы мүмкін. Мұндай аралық тәртіптегі қауіпсіздік туралы ғылым - секьюритология болып отыр. Менің түсінуімше кейбір қоғам өкілдері (адамдар) ғылыми техникалық революция (ҒТР) негізінде жаңалықтар ашып қоғамды байыта түседі, ал кейбіреулері біреудің меншігі, жеке шоты, құнды қағаздары мен құжаттарына қол сұғып өзінің көздеген жаман мақсаттарына қол жеткізеді екен. Сондықтан олардан қорғану үшін де бірқатар қауіпсіздік шараларын біле жүрген кімге болса да пайдасын тигізері сөзсіз.

2. 2 Парольдер

Негізінде паролдер қорғаныс құралынан гөрі пайдалануды басқару механизіміне жатады. Паролдер есептеу жүйес ортасында программаның бұтіндігін сақтауды қамтамасыз етеді. Паролдер қарапайым және есте жеңіл сақталатын болуы қажет. Сұрау- жауап жұйесі жоғары дәрежеде қорғанысты қамтамасыз етеді, бірақ есептеу жүйелерінде қосымша уақыт және ресурсты талап етеді. Мысалы бір реткі блокнот пароль құрудың ең сенімді түрі, бірақ пароль хакердің қолына түскен болса, пароль арқылы қорғау түке түрмайды.

2. 3 Қорғаныс аппаратуралары

Аппаратура арқылы қорғаныстың негізі ПЗУ ден ОЗУ-ге санкцияланбаған көшірме жасаған кезде программа өзінне өзі жойылатын сигнал тұзіледі.

Компьютерде пайдаланылатын активті қорғаныстың құрамы екі топқа бөлінеді:

- ішкі

- сыртқы

Активті қорғаныс құралдары дегеніміз айрықша жағдайлардан қорғайтын құралдар: қате пароль енгізілген, программаны орындалуға жібергенде көрсетілген уақыт сәйкес келмесе, нақты мәліметті рұқсатсыз алуға талпынған жағдайлар қорғаныс ретінде қорғаныс кілттерінің іске қосылуына өзі сепебкер болады.

2. 4 Активті қорғаныстың ішкі және сыртқы құралдары

Ішкі құралдардың ерекшелігі олар хакерлерге беймәлім және қажет болғанда программаға блокировка жасайды немесе оны жояды. Қорғаныс кілттері кез-келген рұқсатсыз әрекетте программаға блокирвка қоятындай етіп құрастырылады. Олар негізінде уақыт сәйкестігіне немесе рұқсат етілген ресурстар тізіміне сезімтал болады. Бұл әдіс көбінесе мерзімді пайдалану уақыты және ресурстары анықталып тұратын жалға алынған лицензиялық программалар үшін қолданылады. Авторлық пайдалану құқығын мерзімді тексеріп отыру нақты ақпаратты пайдалануға шектеу салуға көмектеседі. Бақылауды белгілеу терминалды пайдаланған кездерде программаның түпнұсқа екенін жүйелік тіркеу журналында тұжырымдап отырудан басталуы керек. Әрқашан программа құрамындағы қорғаныс құралдарының өзгеріссіз болғанын не жойылып кетпегенін тексеріп тұру керек. Программаның бұрмалануының салдарынан функциясы өзгеріп, тіпті кейде жадыны жойып жіберуі мүмкін. Вирустық программалар программаны біртіндеп күйретеді.

Әртүрлі жағдайларда іске қосылатын қауіптілік сигналдары қорғаныс құралдарын әрекетке келтіреді, олар хакерге кейде белгілі, кейде білгісіз болуы мүмкін. Бұл қорғаныс құралдары көп себептерге байланысты активтелінеді. Сонымен қатар, мұндай қорғаныстар програманың атын не иемденушінің атын баспаға шығаратын сыртқы кілтті сөздерді пайдалануы мүмкін. Бұл әдіс аса қарақшылықтан қорғамайды, бірақ артық көшірмесін алуға жол бермей, программаны сатып алушылардың санын көбейтуі мүмкін. Әсіресе көшірмесін алған кезде тосқауыл болып, операцияның дұрыстығын тексеруге көмектеседі. Этикетканы немесе басқа программа құрамындағы қорғалған учаскелерін баспаға жіберу тек қана кілтті сөздер бар болған жағдайда іске қосылады.

Пассив қорғаныс әдістеріне ескерту, бақылау, сонымен қатар көшірме алынғанын дәлелдеу және іздестіру әдістері жатады. Мақсаты рұқсатсыз әрекеттерге жол бермеу.

2. 5 Программаны идентификациялау

Пограмманы идентификациялау басқадай қорғаныс әдістері дәрменсіз болған жағдайда қоданылады. Бірақ бұл әдіс көп тарамаған. Көбінесе програманың кейбір бөліктері және байланыстарына қатысты авторлық құқық көп талқыланады. Программаның объективтік мінездемесін ерекшелеу оңай жұмыс емес, дегенмен екі програманың ұқсастығын көлемді программалар үшін ерекшелеуге болады. Проблема хакер өзгерткен программаны айқындай білуде. Программаның операторларының қайталану жиілігн тексеру бірден бір программаның өзгергендігін тексерудің сандық сарапшысы. Бұл көрсеткіш хакер жағынан программаға өзгеріс ендірілсе өзгереді. Бірақ көлемді программаға өзгеріс ендіру үлкен жұмысты талап етеді және өзгерістер қосымша қателер тудыруы мүмкін. Программалық модульді үлкен программаға қыстырып оның әсерін байқау үшін күрделі қиындықтары бар жұмыс орындау қажет. Қосымша зерттеулер жүргізу де қажет болуы мүмкін. «Арнайы таңбалар» дегеніміз программа жазу барысында программалау стилінің ерекшеліктеріне, қателіктерге қарай туындайтын белгілер. Әрбір белгі авторлық құқықтың бұрмалағандығының айғағы болады. Айрықша белгілер программадағы арнайы автор жайлы не авторлық құқықтың иемденушісі жайлы ақпарат болып табылады. Программаның көшірме екендігінің нақты айғағы программадағы қателер болып табылады. Программада әрқашан программаны қатеден арылту үшін қойылған, бірақ кейін жойылмаған артық операторлар болады. Ендеше кез- келген программаның ішінде бұлтартпайтын айғақтар болады, олар арқылы программаны жобалаушының қалдырған белгісі деуге болады. Айғақтардың салмағы өседі, егер программаны иемденуші жайлы ақпарат кодталған болса. Программадағы кодталған мәліметтерді пайдаланып программаны алысқа жіберген кезде қосымша тексеру жұргізіп қорғанысын арттыруға болады, бірақ бұл әрекет қосымша жұмысты талап етеді. Арнайы белгілер бөтен пайдаланушылардан жасырын сақталуы қажет.

2. 6 Криптография

Криптографиялық шифрлеу дегеніміз ақпараттың мағынасын жасырып, дискіде сақталған деректер бейнесінде ақпараттық желі арқылы тасымалдау. Бұл әдіспен ақпараттың кез-келген түрін цифр арқылы кодтауға болады. Оның екі түрі бар: кодтау және шифрлеу. Кодтау үшін жиі пайдаланылатын фразалардың жиынтығы келтірілген кодтық кітаптар немесе кестелер түрінде қолданылады. Әр-бір фразаға еркін таңдалған цифрлер жиынтығымен берілген кодтық сөз сәйкес келеді. Кері кодтау үшін тағы да дәл сондай кітап немесе кесте пайдаланылады. Бұл еркін кодтау мысалы болып табылады. Бұнда ақпараттық технологияларға қойылатын талап жазбаларды санға және керісінше түрлендірулерді жүзеге асыра білу. Кодтық кітапты жылдам оқылатын сыртқы сақтау құрылғыларында сақтап пайдалуға болады, бірақ бұл әдістің қорғаныстық қабілеті сенімді емес. Тағы бір кемістігі, кітап санкциясыз ашылған болса оны алмастыру қажет. Екінші түрі-шифрлеу. Бұл әдіс бастапқы мәтінді танымайтындай күйге жеткізіп түрлендіру (шифрленген мәтін) болып табылады. Бұл әдістің маңызды жері алгоритмді қорғау болып табылады. Криптографиялық кілтті пайдалана отырып, шифрлеу процедурасына қойылатын талапты төмендетуге болады. Бұнда тек кілт қорғалады. Егер кілттің көшірмесі алынған болса оны алмастыруға болады. Кілті алмастыру кодтық кітап немесе кестені алмастыруға қарағанда көп арзанға түседі.

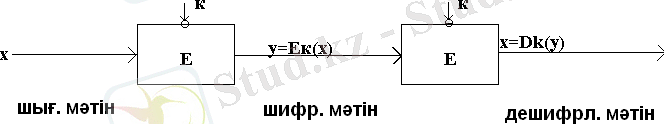

Хабарламаны жіберу барысындағы шифрлеу және дешифрлеу схемасы:

Суреттегі процедура берілетін деректердің мәндерін жасыру үшін қажет. Беру процесі екі алгоритмді пайдаланады: E (Encipherment) және D (Decipherment), әрқайсысы екі кіріс және бір шығысқа ие. Е шифрлеу алгоритмінде шығыстық мәтін k (key) кілтімен қолданылады, яғни шиврленген у мәтінге айналады. Сәйкесінше, D дешифрлеу алгоритмінде у мәтіні k қайта қалыпқа келтіру кілтімен жүзеге асады. Мәтінді аламастыру үшін бір кілтпен пайдаланылтын екі функция шифрлеу - y=Ek(x) үшін және дешифрлеу - x=Dk(y) жұмысын ұйымдастырады: мұндағы k-параметрі E және D функцияларына қатысты. Компьютерлік мәтіндер ASCII коды арқылы беріледі. Мұнда әріптер мен сандар 8-биттік байттарға шифрленген. Сенімділігі: егер кілт ашылған болса алгоритм де толығымен ашық деп есептеледі.

2. 6. 1 ОРНЫНА ҚОЮ ЖӘНЕ ОРНЫН АЛМАСТЫРУ

Криптографияда екі қарапайым шифрлеу формасы болады: орнына қою және орнын алмастыру. Екеуінің ешқайсысы да сенімді емес. Бірақ шифрлеудің күрделі тәсілдерін береді.

Орнына қою әдісінің негізінде кестені кодтау принципі кіреді. Қарапайым форма түрінде оны шығыстық мәтіннің әрбір әрпіне пайдалануға болады. SOFTWAREPROTECTION жолы берілген. Алфавиттегі A->D, B->E және т. б. Z әрпінен кейін A болуы тиісті етіп цикл орындалады.

S O F T W A R E P R O T E C T I O N

V R I W Z D U H S U R W H F W L R Q

Қазіргі заманғы МП үшін 8-биттік байт бойынша реалденеді. Орнына қою кестесі 256 байт құрауы мүмкін. Ескере кетерлік нәрсе: әрбір шығыстық байт 256 байт ішіндегі кірістіктің біреуіне сәйкес келеді. (2^8-1) !=255! Криптографиялық кілтті пайдалана отырып, күрделі емес регенерациялық процедура жасауға болады. Бұл орнына қоюлардың ешқайсысы да әсерлі емес.

Классикалық криптографияда орнын алмастыру әдісі қарапайым тілдегі мәтіндерге қолданылады. Суретте көріп отырғанымыз: SOFT¦AREPR¦OTECT¦IONZZ 5 символды тобынан құралған орын алмастыру орындалған.

SOFTW ¦ AREPR ¦ OTECT ¦ IONZZ

FSTWO ¦ EAPRR ¦ EOSTT ¦ NIZZO

Қазыргы заманғы ақпараттық технология орнына қоюдың екілік код форматындағы, яғни символдық емес орнына қоюларды пайдаланады. 8 бит 8!-ға тең болады. Криптографиялық кілтті орнына қоюды модификацмялау үшін пайдаланған ақылға қонымды болып есептеледі.

2. 6. 2 БІРАҚ РЕТТІК БЛОКНОТ

Абсолютті сенімді шифрлеуді бұзу мүмкін емес. Практика жүзінде тек бірақ рет пайдаланылатын шифрлеу болады, оны бірақ реттік блокнот деп атаймыз. Ол жұлынбалы беттерден құралады, оның әрқайсысында кестеде орналасқан кездейсоқ сандар мен әріптер бар. Кесте тек екі көшірмеге ие болады. Біріншісі жіберушіде болса, екіншісі алушыда болады. Блокноттағы символ тек бір рет қана пайдаға асады.

Бір реттік блокноттың қазіргі заманғы жаңа нұсқасы - бірақ реттік лента. Алғашқыда ол перфолента болған. Соден кейін магниті ленталар пайда болды. Ал қазірде магнитті және оптикалық дискілер пайдаланылады. Шифрлеудің бұл түрі абсолютті түрде сенімді болып табылады егер де кілт жиынтығы шынымен де кездейсоқ және болжамсыз болса.

2. 6. 3 ДЕРЕКТЕРДІ ШИФРЛЕУ СТАНДАРТЫ

Ең алғаш рет 1975 жылы басылып шықты. Алғашқыда ол критикаға және интенсивті зерттеуге көптеп берілді. Алгоритмді құрудағы проблемалардың бірі керекті күрделілікпен қамтамасыз ету, бірақ бір уақытта дешифрлеу алгоритмінің қарапайымдылығын да сақтауды ұмытпау керек еді.

Қарапайым шифрлеу схемасы универсалды және деректер блогын шифрлеу үшін керек. Онда биттер мен символдан кезектемелі болады.

Алгоритмді Стандартты шифрлеудің бірқатар ерекшеліктері бар: толықтыру қызметі. Егер кезектеме кодтары x, y және k y=Ek(x) байланысқан болса, оның толықтырылуы 0-ді 1-ге алмастырумен көрінеді және керісінше. Екінші ерекшелік: бар болуы. Ерекше қасиеттері Стандартты шифрлеуді пайдаланғанда өте сақ болуын көздейді.

2. 6. 4 БЛОКТАУ АРҚЫЛЫ ШИФРЛЕУ ӘДІСІ

Жақсы шифрдің кең ауқымды көлемі болады. Пайдаланушы үшін ол өте қарапайым, максималды түрді сенімді және ыңғайлы болуы керек. Блоктік шифрлеу әдісі көптеген жаңа ұсыныстарды қарастыруда. Неігізде блоктық шифрлеу ең жақсысы деп қарастырылуда. Кең ауқымды диапазонда пайдаланылады. Шифрлеу алгоритміне қолданылатын төрт әдістің түрі белгілі:

1. Электронды кодтау кітабы (ЭКК) - бір блок үшін алгоритмді шифрлеуге арналған. Шифрленетін блок көлемін 64 бит етіп бөлшектеу керек. Бұл әдісті тек қана кездейсоқтық кезінде пайдаланамыз.

2. Кері байланыстағы блоктік шифрлеу (КББШ) - хабарламаны шифрлеу үшін көп реет пайдалануға болады. Ол көптеген блоктардан құралады. Хаттамалар 64 биттік блоктарға бөлінеді. Олардың кезектемесі кері байланысы арқылы шифрленеді. Қателіктерді бақылау блоктарда орын алады. Қате табылса, хабарламаны қайта жіберу орындалады. КББШ-ны қздігінен синхрондалынатын деп атауымызға болады.

3. Кері байланысы бар кезектемелі шифрлеу (КББКШ) - символдар мен биттердің келуіне байланысты кезектемелі алгоритмдерді пайдаланып шифрлеу. Онда кері байланыс тізбегі болады. Бұл әдісті кез-келген ұзындықтағы регистрдің қозғалуы бойынша қолдануға болады. Әдетте 8 биттік символдарды ұстанады. ASCII немесе 1-биттік регистр үрдісті қатсіз етіп оырндайды, себебі әр бит жеке-жеке өңделінеді. Соңғы әдіс “көрінбейтін протокол” шифрлеу әдісі болады. Бірақ ол жылдамдығы бойынша шектеулерге ие.

4. Кері байланысы бар кілттерді шифрлеу (КБКШ) - шифрленген кілт деректер кезегін орындап шифрлейтін әдіс түрі. Бұл әдісте қателердің таралу әсерлілігі мүлдем жоқ. Әрбір операция 64 битті генерациялайды.

2. 6. 5 АШЫҚ КІЛТІ БАР ШИФРЛЕУ ӘДІСІ

Қазіргі кезде кең тараған әдіс түрі. РША деп те аталады (Ривеста-Шамира-Адлемана) . Шифрлеу және дешифрлеу үшін кілт қолданылады. Дешифрлеу үшін құпиялы кілт керек. Жаңа идеяның туындауы дешифрлеуге ашық кілтті пайдалану. Ол дегеніміз кілттер бір-бірімен байланысқан, бірақ, ашық кілт құпиялы кілтті ашып қоймау керек. Алгиротмдер мен кілтте ашық болады. Спецификалы б. т.

2. 6. 6 КІЛТТЕРДІ БАСҚАРУ

Криптографияда барлығы кілттің орналасуына байланысты. Кілттер құпиялық шартын немесе бүтіндігін сақтау керек. Ашық кілтті схемалар үшін басқару айтарлықтай ауыр емес, ол тек бүтіндігін сақтаса болғаны.

Егер кілттер басқа кілттермен шифрленген болса, онда ол кілттерді адамның қатысуынсыз да таратуға болады. Бұл иерархиялық модельді еске түсіреді. Конфеденциалдылықты сақтауы шарт. Негізгі басқару кілті курьерлермен таратылады, жүйе қауіпсіздігі осы кілттерге байланысты болғандықтан, ол бүкіл жүйеде тайғақтық өасиетіне ие болады. Егер кілттер шифрленбеген болса, онда оларды өңделмейді. Мұнда қосымша қауіпсіздіктер туындайды.

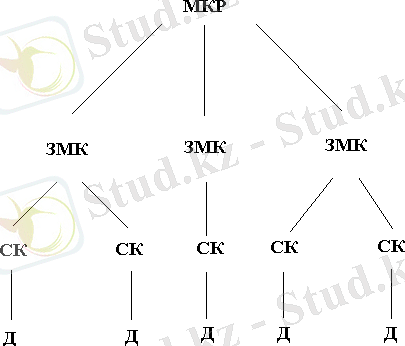

Әрбір жеке жүйе үшін өзінің жобасы шығарылады. Жоғарғы деңгейде мастер-кілті орналасады. Осы кілттер бүтін деректерді шифрлеу үшін, бүтіндігін тексеру үшін және орталық байланысқан сызықтар арқылы берілуді қамтамасыз етеді. Ұзақ уақыт бойы бір ғана кілтті шифрлеу үшін пайдалану дұрыс емес. Оларды сеанстік мастер-кілттері деп атайды. Қазіргі уақытта ашық кілтті схманы қорғаудың көптеген алғышарттары бар. Хабарламаларды қорғап оны беру үшін ашық кілттер апйдаланылады. Олар криптографиялық симметриялы алгоритмдермен ұқсас болады.

2. 7 Криптография және криптоанализ

Криптология екі нақты бөлікке бөлінеді: криптография (шифрлеу) және криптоанализ. Криптограф әдетте, хабарлама құпиялылығын қамтамасыз ететін және аутентификация (шынайылығын) тексеретін әдістерді табуға тырысады. Криптограф бар күшін жұмылдыра салған шығыстық хабарламаны ашық мәтіндік деп атаймыз. Ал оның жұмыс істеу нәтижелілігін - хабарлама мәтінінің шифрленуі - шифрмәтін немесе криптограмма деп аталады. Шифрлеу процесін басқару үшін криптограф әрқашанда құпиялы кілтті пайдаланады. Сонымен бірге криптограф тіпті әр кез десек те болады, голландық Керкхоффом бекіткен алғашқы басқарушылық ережелерге сүйенеді. Керкхоффом ережесі дегеніміз - ширф жылдамдығы тек қана кілттің құпиялылығымен ғана анықталуы керек. Басқаша айтқанда, барлық шифрлеу механизмі, тек құпиялы кілт мәнінен басқасы, қарсыласының криптоаналитигіне белгілі. Егер де криптограф осы екеуін ғана орындаған болса, онда оның жүйесі анализдеу барысында шифрленген мәтін негізінде тұрақты, берік болады.

2. 7. 1 Криптожүйенің беріктігі

Криптожүйенің беріктігі дегеніміз - криптожүйенің шабуылдарға (активті және пассивті) қарсы тұруы. Беріктігі деп алгоитмнің жақсы әрі күрделі қасиетін айтамыз. Криптоаналитик мақсаттары мен мүмкіндіктеріне байланысты жүйе беріктігі де әртүрлі болуы мүмкін. Айырмашылығы:

- Кілт беріктігі (кең тараған күшті алгоритм көмегімен күрделі кілт құрылымын ашу) ;

- Кілтсіз оқу арқылы беріктігін анықтау;

- Имито беріктілігі (кең тараған күшті алгоритм көмегімен жалған ақпаратты күрделі түр ретінде беру) ;

- Жалған ақпаратты берік ету.

- Іс жүргізу

- Автоматтандыру, Техника

- Алғашқы әскери дайындық

- Астрономия

- Ауыл шаруашылығы

- Банк ісі

- Бизнесті бағалау

- Биология

- Бухгалтерлік іс

- Валеология

- Ветеринария

- География

- Геология, Геофизика, Геодезия

- Дін

- Ет, сүт, шарап өнімдері

- Жалпы тарих

- Жер кадастрі, Жылжымайтын мүлік

- Журналистика

- Информатика

- Кеден ісі

- Маркетинг

- Математика, Геометрия

- Медицина

- Мемлекеттік басқару

- Менеджмент

- Мұнай, Газ

- Мұрағат ісі

- Мәдениеттану

- ОБЖ (Основы безопасности жизнедеятельности)

- Педагогика

- Полиграфия

- Психология

- Салық

- Саясаттану

- Сақтандыру

- Сертификаттау, стандарттау

- Социология, Демография

- Спорт

- Статистика

- Тілтану, Филология

- Тарихи тұлғалар

- Тау-кен ісі

- Транспорт

- Туризм

- Физика

- Философия

- Халықаралық қатынастар

- Химия

- Экология, Қоршаған ортаны қорғау

- Экономика

- Экономикалық география

- Электротехника

- Қазақстан тарихы

- Қаржы

- Құрылыс

- Құқық, Криминалистика

- Әдебиет

- Өнер, музыка

- Өнеркәсіп, Өндіріс

Қазақ тілінде жазылған рефераттар, курстық жұмыстар, дипломдық жұмыстар бойынша біздің қор #1 болып табылады.

Ақпарат

Қосымша

Email: info@stud.kz