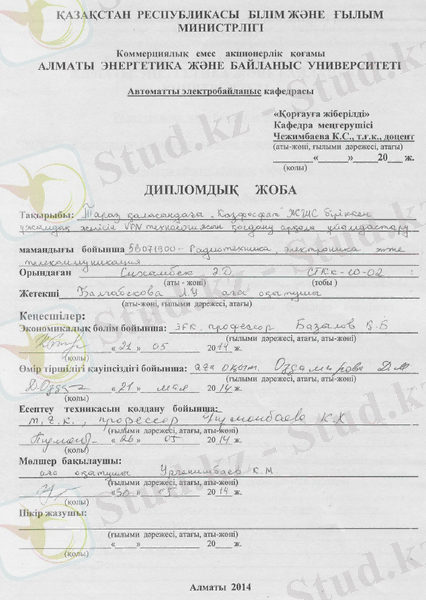

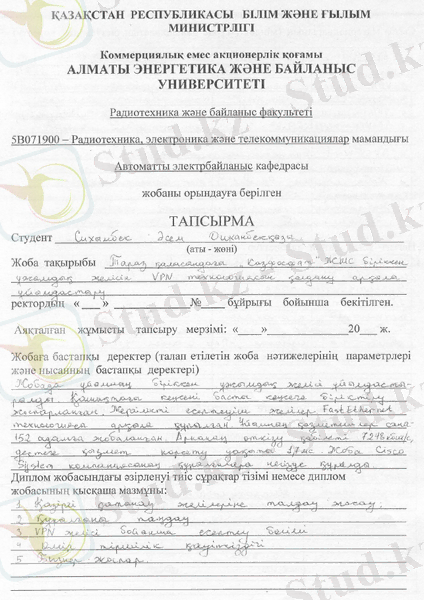

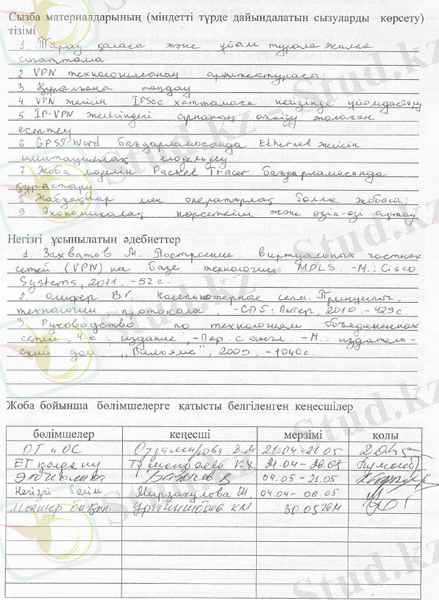

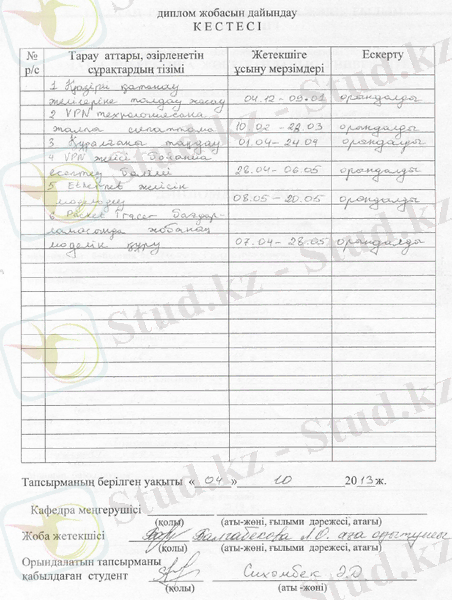

Тараздағы Қазфосфат ЖШС-нің VPN технологиясы арқылы корпоративтік желіні ұйымдастыру жобасы

5

6

7

8

Аңдатпа

Бұл дипломдық жобада

Тараз

қаласындағы

«Қазфосфат» ЖШС

ұйымының VPN технологиясын қолдану арқылы ұжымдық біріккен желісін

ұйымдастыру қарастырылған. VPN технологиясын іске асыру тәсілдері және

хаттамалары талданып, VPN желісін ұйымдастыруға керекті құрылғылар

таңдалды.

Есептеу бөлімінде арнаның өткізу жолағы, арна сенімділігі, дестелердің

кідірісі, дестелерге қызмет көрсету көрсеткіштері есептелінді. VPN желісін

ұйымдастыру жобасының моделі құрылды.

Экономикалық бөлімде жобаны ұйымдастыруға қажетті қаржылық

шығындар мен экономикалық тиімділігі есептелініп, қайтарылу мерзімі

талданды.

Тіршілік қауіпсіздігі бөлімінде операторлық бөлмеде ауа алмасу,

жарықтандыру есептелініп, қауіпсіздік шаралары және экологияға әсері

талқыланды.

Аннотация

В данном дипломном проекте рассматривается

организация

корпоративной объединенной сети ТОО «Қазфосфат» в городе Тараз.

Рассматриваются методы реализации и протоколы технологии VPN, а также

был сделан выбор оборудования для организации сети.

В расчетной части были рассчитаны пропускная способность сети,

надежность сети, задержка пакетов, параметры обслуживания пакетов. Создана

модель организации VPN сети.

В экономической части произведен расчет капитальных вложений для

реализации проекта, а также окупаемость данной сети.

В части безопасности жизнедеятельности рассмотрен микроклимат,

освешение операторского помещения, методы безопасности и влияние на

экологию.

9

Мазмұны

Кіріспе . . . 8

1 Қазіргі қатынау желілеріне талдау жасау . . . 9

1. 1 Тараз қаласы туралы жалпы мәлімет . . . 9

1. 2 Тараз қаласының телекоммуникациялық желісі . . . 12

1. 3 VPN туралы жалпы түсінік . . . 13

1. 4 VPN жіктелуі . . . 13

1. 5 VPN құру түрлері . . . 17

1. 6 VPN желісінің хаттамалары . . . 19

1. 7 VPN желілерін жүзеге асыру тәсілдері . . . 22

1. 8 VPN технологиясының артықшылықтары мен кемшіліктері . . . 24

1. 9 VPN болашақтағы дамуы . . . 25

1. 10 Дипломдық жобаның қойылымы . . . 26

2 Құрылғыны таңдау . . . 27

2. 1 VPN құрылғыларын өндірушілер . . . 27

2. 2 Желіаралық экран . . . 29

2. 3 VPN желісін IPSec хаттамасы негізінде ұйымдастыру . . . 30

2. 4 VPN ұйымдастыру жобасы . . . 35

3 VPN желісі бойынша есептеу бөлімі . . . 41

3. 1 IP-VPN желісіндегі арнаның өткізу жолағын есептеу . . . 41

3. 2 GPSS World ортасында Ethernet желісін имитациялық модельдеу . . . 50

3. 3 VPN жобасының моделін Packet Tracer бағдарламасында құрастыру 54

3. 4 Дейкстра алгоримі бойынша ең қысқа жолды табу . . . 56

4 Өмір тіршілік қауіпсіздігі . . . 62

4. 1 Өмір тіршілік қауіпсіздігі бөлімі . . . 62

4. 2 Еңбекті қорғау бөлімі . . . 64

4. 3 Экология бөлімі . . . 73

4. 4 Бөлім бойынша шешімдер . . . 74

5 Экономикалық бөлім . . . 75

5. 1 Түйін . . . 75

5. 2 Компания және сала . . . 76

5. 3 Даму жоспары . . . 77

5. 4 Қаржы жоспары . . . 77

5. 5 Эксплуатациондық шығынды есептеу . . . 78

5. 6 Табыс . . . 81

5. 7 Пайда және қайтарылу мерзімдерін есептеу . . . 81

5. 8 Шешімдер . . . 83

Қорытынды . . . 84

Қысқартылған сөздер . . . 85

Әдебиеттер тізімі . . . 87

А Қосымшасы . . . 89

10

Ә Қосымшасы . . . 90

Б Қосымшасы . . . 91

В Қосымшасы . . . 95

11

Кіріспе

Қазіргі заманғы кәсіпорындар жұмысының дамуы және өркендеуі бизнес

үрдісін қамтамасыз ететін ақпараттың қол жетімділігі мен жаңартуларға тікелей

байланысты болады. Қызметкерлердің жұмысын тиімді ұйымдастыру үшін

енгізілетін жаңа қызмет түрлері зияткерлік желілер мен ақпарат жіберу жүйесі

болып табылады. Бұл жаңа желілер бейнеконференция, дәстүрлі ақпарат жіберу

жүйесі, телефондық байланыс және бейнетарату секілді байланыс түрлерімен

қамтамасыз ететін орта ретінде танылады.

Ақпараттық технологиялардың дамуы нәтижесінде ғаламтор желісі

арқылы ұжымдық желі шекарасында жіберілген ақпаратты рұқсатсыз

енулерден қорғау және қауіпсіздігін қамтамасыз ету қажеттілігі туындайды.

Ұйымның өзінің физикалық қатынау арналарын қолдану кезінде бұл желіге

тысқарыдан ешкім қатынай алмайды. Алайда мұндай арналардың құны жоғары

болғандықтан, кез келген кәсіпорын оған мүмкіншілігі болмайды. Соған

байланысты ғаламтор желісі арқылы қатынау қол жетімді болады. Ғаламтор

желісі қорғалмаған желі болғандықтан, онымен жіберілетін құпия ақпаратты

қорғау тәсілдерін қолдану қажет болады.

VPN (Virtual Private Network) виртуалды жеке желілер - бұл сенімді

желілерді, тораптарды және пайдаланушыларды біріктіріп, қорғалған ұжымдық

желі құру технологиясы.

Менің ойымша, бұл ақпарат қорғау технологияларының ішінде ең

дамығаны және ақпарат қорғаудың жоғары деңгейін қамтамасыз етеді.

VPN технологиясы арқылы бір ұйымның тармақталған бөлімшелері

біріккен ұжымдық желіге біріктіріледі.

Дипломдық жоба мақсаты ұйымның қызметін сапаландыру және дамыту

мақсатында деректер алмасу қауіпсіздігін, құпиялығын және рұқсатсыз кіруден

сақтандыруды қамтамасыз ететін “Казфосфат” ЖШС ұйымының біріккен

ұжымдық желісін ұйымдастыру болып табылады.

12

1 Қазіргі қатынау желілеріне талдау жасау

1. 1 Тараз қаласы туралы жалпы мәлімет

Жамбыл облысы Қазақстан Республикасының оңтүстігінде орналасқан .

Облыстың солтүстігі Қарағанды облысымен, оңтүстігі

-

Қырғызстан

Республикасымен және Оңтүстік Қазақстан облысымен, шығысы - Алматы

облысымен шекаралас жатыр . Облыс аумағы - 144, 3 мың шаршы шақырым

құрайды, мұнда 1, 044 млн. шамасында халық тұрады. Облыстың әкімшілік-

аумақтық құрылымына 10 аудан, облыстық мәндегі Тараз қаласы және

аудандық мәндегі Қаратау, Жаңатас, Шу сияқты үш қала, 367 елді мекен бар.

Тараз қаласы административті орталық және Жамбыл облысындағы ең ірі қала

болып табылады. Ол Жамбыл облысының оңтүстік-батыс бөлігінде, Талас-

Асаның шұрайлы алқабында, Қырғыз тауларының солтүстігіне қарай тау

жағындағы жазықта, Талас өзенінің сол жақ жағалауында орналасқан. Қаланың

өзінде облыс тұрғындарының 33, 7% жуығы шоғырланған [33] .

Қала аумағы - 139 шаршы шақырым жерді құрайды.

Халқының саны - 326, 9 мың адам.

Ұлттық құрамы: қазақтар 69, 23%, орыстыр 13, 59%, өзбектер 2, 39%,

татарлар 1, 02%, немістер 0, 64%, басқалары 13, 13%.

Облыс өнеркәсібі дамыған аймақтар қатарына жатады. Қалада сары

фосфор, қоңыр көмір, алтын, мыс, табиғи газ, құрылыс материалдары,

минералдық тыңайтқыштар, натрия трифолифосфат, электр қуаттары, жуылған

жүн, қант, құрылыс

металдық материалдар және құрылымдар,

ферроселикомарганец және тағыда басқалары өндіреледі.

Тамақ өнеркәсібі: «Қант» АҚ және «Төлебай май-2007» ЖШС өсімдік

майын сығып ыдысқа құятын май зауыты, «Тараз» сервистік дайындау

орталығы тағы сол сияқты өндірістік кәсіпорындары кәсіпкерлерінің

іскерлігінің нәтижесінде ет, сүт өңдеу, сұйық май, ұн, нан өнімдерін өндіретін

кәсіпорындар мен көкөніс өсіретін жылы жайлар іске қосылған. Қазіргі кезде

Тараз қаласында ет өңдеу зауыты салынуда.

Сонымен қатар, қала

шаруашылығында өздерінің дамыған бизнесімен және сапалы өнімдерімен

көзге түскен түрлі саладағы кәсіпорындар жұмыс істеп келеді. Коммуналдық

қызмет жүйесі: қалалық және қалааралық көліктер даму үстінде.

Өндірістің негізгі саласы химия өнеркәсібі. Қала аумағында өңдеу

өнеркәсібі, машина жасау және отын-энергетикалық қуатты кешендер

орналасқан. Облыстағы өнеркәсіп өндірісінің Тараз қаласы кәсіпорындарымен

70 % көлемі өндіріледі. Олардың ішіндегі ірі кәсіпорындар болып «Казфосфат»

ЖШС, «ЖГРЭС» АҚ, «Тараз металлургиялық зауыты» ЖШС, «ЖЗМК

Имсталькон» АҚ саналады.

2011 жылы қалада 353 өндірістік кәсіпорындар тіркелген. Оның ішінде:

- ірі және орта өнеркәсіп кәсіпорындар саны - 54;

13

- шағын кәсіпорындар - 212;

- қосалқы кәсіпорындар - 36.

1. 1. 1 «Қазфосфат» ЖШС ұйымына сипаттама. «Қазфосфат» - Тараз

қаласындағы ірі кәсіпорындардың бірі. Кәсіпорын қызметінің негізгі түрлері:

геологиялық барлау жұмыстарын жүргізу, фосфорит рудасын шығару және

өңдеу, фосфорлы минералды тыңайтқыштар, азықтық фосфаттарды өндіру,

минералды шикізаттар негізінде өнеркәсіп өнімдерін шығару. «Қазфосфат»

ЖШС өнімдері Шығыс және Батыс Еуропаға, ТМД елдеріне, Қытайға және

ішкі рынокқа жалпы өнімінің 98 пайызы әлемнің 27 еліне экспортқа

шығарылады. «Қазфосфат» ЖШС-і ТМД елдері арасында фосфорлы өнімдер

өндіретін жетекші компания ретінде Қазақстан Республикасының фосфор

өндіруші өнеркәсібі болып табылады [33] .

Кәсіпорындағы қызметкерлер саны 3000 адам құрайды, олардың 200-і

басқару және ұйымдастыру ісімен айналысады және ғаламтор желісіне

қосылған. Ұйым құрылымына екі бөлімше кіреді:

− басты кеңсе - сату бөлімі: өнімдерді сатып алу, шикізатты

экспорттауды бақылау, жарнама және маркетинг, клиенттермен жұмыс жасау,

қаржы шаруашылық қызметін саралау, жоспарлау және болжам жасау

жұмыстарын атқарады;

− бөлімше - тасымалдау бөлімі: тауарды жинау және буып-түю ісімен

айналысады. Мұнда қойма орналасқан.

Кеңселердің орналасуының территориялық сұлбасы

1. 1-суретте

көрсетілген. Екі кеңсе арасы шамамен 60 км.

1 - басты кеңсе; 2 - бөлімше

1. 1-сурет. Кеңселердің орналасуының территориялық сұлбасы

14

Екі кеңсе қала аумағында орналасқан, сондықтан біріккен ұжымдық желі

ұйымдастыруды ЖЕЖ элементтерін қаладағы бар байланыс желісіне қосу

арқылы іске асырылады.

Басты кеңседе 15 кабинет бар, онда жалпы 152 компьютер орналасқан.

Ұйымның бөлімшесі қаланың екінші жағында орналасқан және онда 45 жұмыс

орны бар. Бөлімшені басты кеңсенің ұжымдық біріккен желісіне қосу

жоспарланған.

1. 1. 2 Ұжымдық желіні сипаттау. Ұжымдық желілердің негізгі мәселесі

деректер қауіпсіздігі болып табылады. Қазіргі таңда ақпараттық ресурстардың

жоғалуы банкротқа ұшырауды әкелуі мүмкін. Осыған орай ірі кәсіпорындар

желідегі қауіпсіздікті қамтамасыз ету үшін үлкен көлемде қаржы жұмсайды.

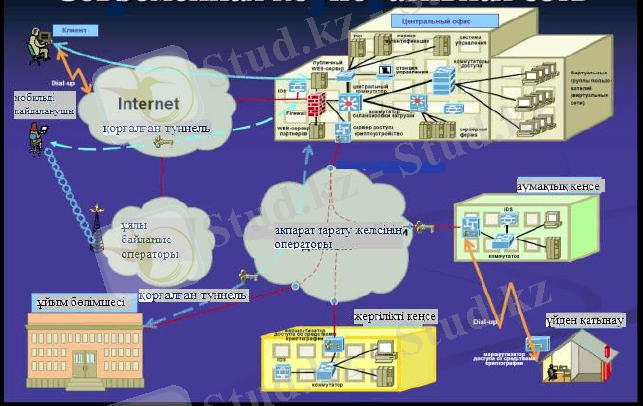

Қорғалған біріккен ұжымдық желі сұлбасы 1. 2-суретте келтірілген [11] .

1. 2-сурет. Қорғалған біріккен ұжымдық желі сұлбасы

Ақпараттық жүйелердің негізгі міндеті жергілікті есептеуіш желі

пайдаланушыларын мынадай қажеттіліктермен қамтамасыз ету:

− бір ғамиратта орналасқан файлдарға және принтерлерге ортақ қатынау;

− экономикалық бағдарламалық қамсыздандыруды пайдалану;

− құжаттар алмасуды автоматтандыру жүйесімен жұмыс жасау;

− арнайы деректер қорына қатынау;

− электронды пошта;

− официалды сайттарды жүргізу;

− интернетке қатынау.

15

1. 2 Тараз қаласының телекоммуникациялық желісі

Тараз қаласын байланыспен қамтамасыз етіп отырған “Қазақтелеком”

АҚ.

Қаланың байланыс желісінің жалпы сыйымдылығы 93208 нөмір, оның

64208 нөмірі сымды байланыс, ал 29000 нөмір CDMA сымсыз байланыс

технологиясы арқылы орнатылған. Желідегі номірлеу - алты мәнді. Қалада 9

АТС, 7 RSM, 5 SS1, 40 МСАД жұмыс істейді [33] .

Қазіргі таңда Тараз қаласының көліктік желісі жоғары жылдамдықтағы

заманауи маршрутизаторлардың жиынтығы ретінде қарастырылады. Олар

бір-бірімен DWDM біріншілік желісі арқылы сыйымдылығы 10 Гбит/с болатын

оптикалық байланыс линияларымен байланысқан. Ішкі маршрутизация

хаттамасы ретінде OSPF хаттамасы қолданылады, оның үстінен шекаралық

маршрутизаторлар арасында

IBGP сессиялары орнатылған. Шекаралық

маршрутизаторлар ретінде Juniper фирмасының құрылғылары қолданылады

және олар PE деп аталынады. Ары қарай олар «Core» деп аталатын Cisco

Systems фирмасының құрылғыларымен байланысады. Деректерді тарату

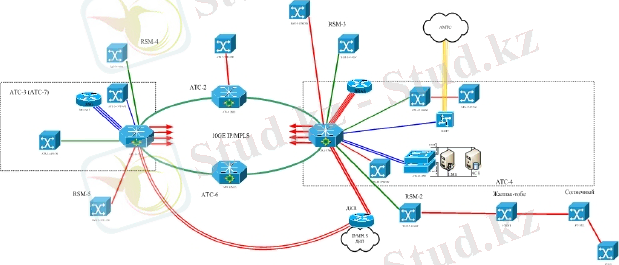

желісінің қазірғі схемасы 1. 3-суретте көрсетілген.

1. 3-сурет. Тараз қаласының деректерді тарату желісінің қазіргі сұлбасы

Тиімділігі жоғары конвергенттік желі DWDM спектрлік тығыздау және

IP/MPLS дестелер коммутациясын қолданады. Оптикалық магистралды желіде

40 арна бар және платформаны ауыстырмай 80 арнаға дейін кеңейтілуі мүмкін.

Конвернетті көліктік желінің өткізу қабілеті 400 Гбит/с құрайды және

құрылғыны ауыстырмай 800 Гбит/с-ке дейін жоғарылауы мүмкін [13] .

Жаңа құрылған желі фиксациялық телефон желісі, ғаламторға

кеңжолақты қатынаудың жалпы нарығын құрастыру, жергілікті желіні 100%

цифрлау қызметін көрсетуде көшбасшылық позицияны ұстауға мүмкіндік

береді.

Бұл желі мультисервистік қызметтерді

(«Megaline»

жоғары

16

жылдамдықты ғаламторға қатынау, IDTV интерактивті теледидар, ID Phone

жаңа ұрпақ телефондық байланыс, IP VPN виртуалды жеке желілері) көрсетуге

көліктік желіні қамтамасыз етеді. Бұл қызмет көрсетудің жоғары сапасын

қамтамасыз етеді.

1. 3 VPN туралы жалпы түсінік

VPN (Virtual Private Network) виртуалды жеке желілер - басқа желі,

мысалы, ғаламтор желісі үстінен құрылатын логикалық желі. Байланыс

көпшілік желі арқылы қауіпсіз емес хаттамаларды қолданып

орнатылғандықтан, шифрлеу арқасында басқалардан жабық деректер алмасу

арналары құрылады. VPN арқылы бір ұйымның бірнеше бөлімшелерін ашық

желілерді қолданып, қауіпсіз біріккен желіге біріктіруге болады. Талдау

нәтижелері компьютерлік желілердің қауіпсіздік облысындағы ұсынысқа

сұраныстың бар болуы, VPN технологиясы өткір талап етілген және мамандар

жағынан үлкен назарын тартуын куәландырады. Мұндай қызығушылықтың

себебі, технологияның шынымен де кәсіпорынмен бөлінген байланыс

каналдардың алыстатылған бөлімшелердің (филиалдармен) және мобильдік

қызметкерлердің ұстауына шығындардың қысқартуын, сонымен қатар

құпиялық хабардың қауіпсіздігін көтеруге рұқсат етеді [11] .

Қолданылатын хаттамаларға және мақсатына байланысты VPN үш түрлі

байланыс орнатуды қамтамасыз ете алады: түйін-түйін, түйін-желі және желі-

желі.

VPN

желісін іске асырылуы және арнайы бағдарламалық

қамсыздандыруы жоғары деңгейде орындалса, ол жіберілетін ақпаратты

шифрлеудің жоғары деңгейін қамтамасыз ете алады. Барлық бөліктерді дұрыс

күйге келтірсе, VPN технологиясы желідегі құпиялылықты қамтамасыз етеді.

VPN екі бөліктен тұрады:

«ішкі» және «сыртқы» желі. «Ішкі» желі

бірнеше болуы мүмкін, ал «сыртқы» желі арқылы инкапсуляциялық байланыс

орнатылады (әдетте ғаламтор желісі қолданылады) . Сонымен қатар виртуалды

желіге бөлек компьютерді қосуға болады. Бұл ішкі әрі сыртқы желіге қосылған

қатынау сервері арқылы жүзеге асады. Алыстатылған пайдаланушыны қосу

үшін қатынау сервері сәйкестендіру (идентификация) және түпнұсқаландыру

(аутентификации) үрдістерін өтуді талап етеді.

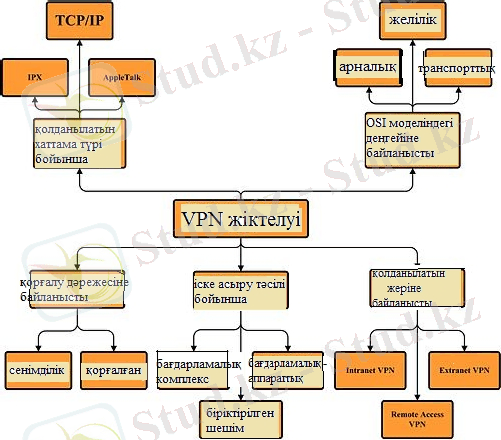

1. 4 VPN жіктелуі

VPN технологиясын бірнеше параметрлерге байланысты жіктеуге

болады (1. 4-сурет) . Қолданылатын желінің қорғалу деңгейіне байланысты:

17

− қорғалған: виртуалды жеке желілердің ең көп таралған нұсқасы, оның

көмегімен сенімді әрі қорғалған желі құруға болады, мысалы: IPSec, OpenVPN

және PPTP;

− сенімді: желіні сенімді деп санап, тек үлкен желі аясында виртуалды

желі құру мәселесін шешу керек болады, бұндай VPN желісінің мысалы: Multi-

protocol label switching (MPLS) және L2TP (Layer 2 Tunnelling Protocol) .

1. 4-сурет. VPN жіктелуі

Жүзеге асыру тәсілі бойынша[29] :

− арнайы бағдарламалық-аппараттық қамсыздандыру түрінде (жоғары

өнімділік пен қорғалудың жоғары деңгейін қамтамасыз етеді) ;

− бағдарламалық шешім ретінде, мұнда арнайы бағдарламалық

қамсыздандыруы бар VPN қызметімен қамтамасыз ететін дербес компьютер

қолданылады;

− біріктірілген шешім: VPN қызметін желілік трафикті фильтлеу, желілік

экран ұйымдастыру және қызмет көрсету сапасын қамтамасыз ету жиынтығы

атқарады.

Жүзеге асыру мақсаты байланысты:

− ішкікорпоративті VPN (Intranet VPN) ;

− қашықтан қатынас құрылатын VPN (Remote Access VPN) ;

− корпоративтер арсындағы VPN (Extranet VPN) ;

18

− Client/Server VPN.

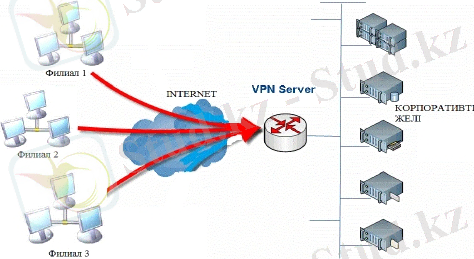

Intranet VPN - бір мекеменің ашық байланыс арналары арқылы

қатынасып отырған бірнеше таралған бөлімшелерін бір қорғалған желіге

біріктіреді (1. 2-сурет) .

1. 5-сурет. Intranet VPN сұлбасы

Бұл суретте мекеме бөлімшелерінің Intranet VPN желісі арқылы өзара

ақпарат алмасуы бейнеленген. Мұнда филиалдар ашық желі арқылы

орталықтандырылған серверге біріктірілген.

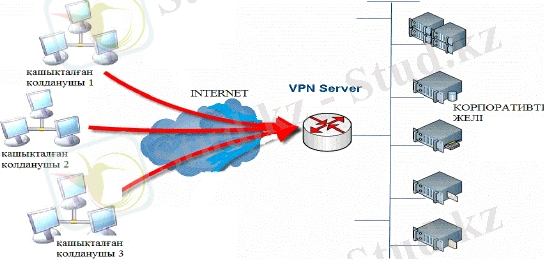

“Remote Access VPN” түрі корпоративті ресурстарға үйінен (үйдегі

қолданушы) немесе notebook арқылы (жылжымалы қолданушы) қосылатын жай

қолданушымен корпоративті желі сегментінің (орталық офис немесе филиалдар

арасында) арасындағы қорғалған тасымалдауды орындайды. Қашықтан қатынас

құрылатын (Remote Access VPN) түрі 1. 6-суретте келтірілген.

1. 6-сурет. Remote Access VPN

19

Бұл суретте жылжымала қолданушы орталық офиспен қорғалған арна

арқылы құпия деректерді тасымалдауы бйнеленген. Виртуалды жеке желісінің

бұл түрінің біріншісінен айырмашылығы қашықталған қолданушы статикалық

адреске ие болмауы және ол қорғалған ресурстарға арнайы VPN құрылғысы

арқылы емес тікелей VPN функциясын орындайтын бағдарламалық қамтамасы

орнатылған өзінің компьютерінен қосылады.

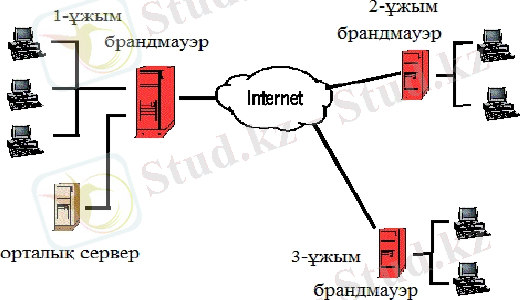

Extranet VPN - іскерлік қарым-қатынастар кезінде байланыстың

сенімділігінің арттырылуын қолдайтын бір компания желісінен екінші басқа

компания желісіне тікелей қатынауды қамтамасыз ететін тораптық технология.

Бірнеше компаниялар бірге жұмыс істеуді келісіп бір-біріне өздерінің желілерін

ашқанда, олар өздерінің серіктестерінің белгілі ғана мәліметтерге қатынас

құруларын алдын ала қарастырулары қажет. Сонымен қатар құпия деректер

рұқсатсыз кіруден қорғалған болуы тиісті, сондықтан корпоративтер

арасындағы желілерде брандмауэрлер арқылы қатынас құруды бақылау

маңызды. Корпоративтер арсындағы VPN (Extranet VPN) түрі 1. 7-суретте

келтірілген.

1. 7-сурет. Extranet VPN

Бұл суретте бірнеше мекемелердің бір бірімен қорғалған желі арқылы

байланысы

көрсетілген.

Мекемелер арасындағы желілерге брандмауэр

орнатылған.

Client/Server VPN. “Client/Server VPN” түрі корпоративті желінің екі

түйін арасында тасымалданатын деректерді қорғалуын қамтамасыз етеді. VPN

желісі жұмыс станциясы мен сервер арасында, желінің бір сегментінде

орналасқан түйіндер арасында құрылады.

Мұндай қажеттілік кейде бір физикалық желіде бірнеше логикалық

желіні құру қажет болғанда туады. Мысалы, бір физикалық сегментте

20

орналасқан, серверге қатынасқан, финанстық департаментімен кадрлар бөлімі

арасындағы трафикті бөлу керек болғанда. Client/Server VPN түрі 1. 8-суретте

көрсетілген.

1. 8-сурет. Client/Server VPN

Мұнда қолданушы мен сервер арасындағы желіге брандмауэр (firewall)

орнатылған. Себебі брандмауэр құпия деректерді бекітілмеген енулерден

қорғайды.

Хаттама түрі бойынша VPN құру TCP/IP, IPX және AppleTalk арқылы

жүзеге асады. Қазіргі таңда жалпылай TCP/IP хаттамасына өту байқалуда. Онда

адрестелу RFC5735 стандарты бойынша таңдалады.

VPN желісін құруда қолданылатын желілік хаттаманың ISO/OSI

моделінің деңгейлерімен салыстыру арқылы жіктеледі.

1. 5 VPN құру түрлері

VPN құрудың бірнеше түрлері бар. Шешім қабылдаған кезде VPN

құралдарының өнімділігін ескеру қажет. Тәжірибелер нәтижесі VPN құру

кезінде арнайы құрылғыларды қолдану немесе бағдарламалық шешімдерге

көңіл аудару керек екенін көрсетті. VPN құрудың бірнеше түрлерін

қарастырайық.

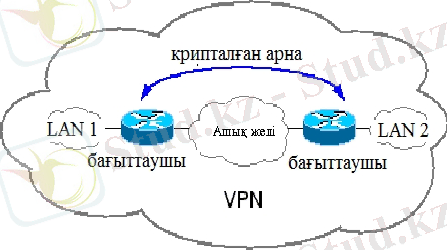

1. 5. 1 Маршрутизаторлар негізіндегі VPN. Жергілікті желіден шығатын

барлық ақпарат маршрутизатор арқылы өтетіндіктен, осы маршрутизаторға

шифрлау амалдарын енгізіледі. Маршрутизаторлар нарығында сөзсіз жетекшісі

Cisco Systems компаниясы болып табылады. Cisco маршрутизаторлары IOS

бағдарламалық қамсыздандыруды және L2TP және IPSec хаттамаларын

қолдайды. Жіберілетін ақпаратты қарапайым шифрлаумен бірге Cisco

маршрутизаторлары VPN функцияларының идентификация және кілттермен

алмасу сияқты басқа түрлерін қолдайды. Маршрутизаторлар негізіндегі VPN

1. 9-суретте келтірілген [19] .

21

1. 9-сурет. Маршрутизаторлар негізіндегі VPN

Берілген суретте екі жергілікті желілерінің маршрутизаторларды қолдана

отырып ортақ желі құруы келтірілген. Маршрутизаторлар жергілікті желі

шекарасында орнатылған.

1. 5. 2 Бағдарламалық қамсыздандыру негізіндегі VPN. VPN құрудың

келесі түрі бағдарламалар шешімдер болып табылады. Мұндай шешімдерді іске

асыру үшін белгіленген компьютерлерде жұмыс істейтін және көп жағдайда

proxy-сервер қызметін атқаратын арнайы бағдарламалық қамсыздандыру

қолданылады. Мұндай бағдарламалық қамсыздандыруы бар компьютер

брандмауэрдың артында орналасуы мүмкін.

Мысал ретінде Digital компаниясының Alta Vista Tunnel 97

бағдарламалық қамсыздандыруы (БҚ) қарастыралық. Бұл БҚ-ны қолдану үшін

пайдаланушы Tunnel 97 серверіне қосылады, аудентификацияланады да

кілттермен алмасады. Байланыс орнату үрдісінде алынған 56 немесе 128 битті

кілттер негізінде шифрланады. Содан кейін, шифрланған дестелер серверге

жіберілетін басқа ІР-дестелеріне инкапсуляцияланады. Сонымен қатар бұл БҚ

әр 30 минут сайын кілттерді жаңартып отырады, ол байланыстың қорғалуын

жоғарлатады.

Alta Vista Tunnel 97 артықшылығы орнатудағы жеңілдігі және

басқарудағы қолайлығы болып табылады. Кемшіліктері:

стандартсыз

архитектурасы және өнімділігінің төмендігі.

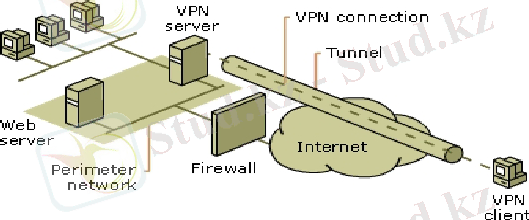

1. 5. 3 Аппараттық құралдар негізіндегі VPN. VPN-нің мұндай түрі

жоғарғы өнімділікті қажет ететін желілерде қолданылуы мүмкін. Бұл шешімнің

мысалы ретінде Radguard компаниясының IРro-VPN өнімін қарастыруға

болады. Берілген өнім тасымалданатын деректі 100Мбит/с өткізу қабілетімен

ағынды өткізе алатын аппараттық шифрлауды қолданады. ІРro-VPN IPSec

хаттамасын және кілттерді басқару механизмі ISAKMP/Oakley қолдайды. Және

де бұл өнім тораптық адрестер құралдарын аударуды қолдайды және

брандмауэрлер функциясын қосатын арнайы модулмен толықтырыла алады.

Аппараттық құралдар негізіндегі VPN 1. 10-суретте көрсетілген [12] .

22

1. 10-сурет. Аппараттық құралдар негізіндегі VPN

1. 10-суретте екі жергілікті желі арасында Radguard компаниясының IРro-

VPN аппараттық құралын қолданып құрылатын VPN желісі көрсетілген.

Аппараттық құрал жергілікті желі мен

орнатылған.

маршрутизаторлар арасында

VPN-нің адрестік кеңістігінің тәуелсіздігі

-

клиент желісінің

конфигурациясының ыңғайлылығы және қауіпсіздік тәсілі болып табылады.

Мұнда клиенттер бір - бірінің адрестік кеңістік жері туралы ештеңе білмеу, ал

провайдердің өзіндік адрестік кеңістігі бар магистралі қолданушыларға белгісіз

болуы керек. Бұл жағдайда провайдер желісі шабуылдан және өз клиенттер

әрекетінен қорғалған, яғни VPN -нің қызметтерінің сапасы жоғары болады.

VPN күрделілігі, құру құны, модификациясы, оның сәттілігін көрсетеді.

Клиенттер мен провайдерлердің бұл сұраққа пікірлері әртүрлі. VPN-нің бір типі

клиенттен бастапқы және қосымша шығындарды көп қажет етеді және желі

жұмысында қолдауда қиын болады, ал провайдер үшін қарапайым болуы

мүмкін. Бұл жағдайда қызмет біршама арзан және керісінше, егер VPN

технологиясы бүкіл ауыршылықты провайдерге жүктесе, клиенттің өзі

маңызсыз болып қалады да, ал провайдер қызметінің

құны өседі.

... жалғасы- Іс жүргізу

- Автоматтандыру, Техника

- Алғашқы әскери дайындық

- Астрономия

- Ауыл шаруашылығы

- Банк ісі

- Бизнесті бағалау

- Биология

- Бухгалтерлік іс

- Валеология

- Ветеринария

- География

- Геология, Геофизика, Геодезия

- Дін

- Ет, сүт, шарап өнімдері

- Жалпы тарих

- Жер кадастрі, Жылжымайтын мүлік

- Журналистика

- Информатика

- Кеден ісі

- Маркетинг

- Математика, Геометрия

- Медицина

- Мемлекеттік басқару

- Менеджмент

- Мұнай, Газ

- Мұрағат ісі

- Мәдениеттану

- ОБЖ (Основы безопасности жизнедеятельности)

- Педагогика

- Полиграфия

- Психология

- Салық

- Саясаттану

- Сақтандыру

- Сертификаттау, стандарттау

- Социология, Демография

- Спорт

- Статистика

- Тілтану, Филология

- Тарихи тұлғалар

- Тау-кен ісі

- Транспорт

- Туризм

- Физика

- Философия

- Халықаралық қатынастар

- Химия

- Экология, Қоршаған ортаны қорғау

- Экономика

- Экономикалық география

- Электротехника

- Қазақстан тарихы

- Қаржы

- Құрылыс

- Құқық, Криминалистика

- Әдебиет

- Өнер, музыка

- Өнеркәсіп, Өндіріс

Қазақ тілінде жазылған рефераттар, курстық жұмыстар, дипломдық жұмыстар бойынша біздің қор #1 болып табылады.

Ақпарат

Қосымша

Email: info@stud.kz