OPNET Modeler арқылы VPN, L2TP және желіаралық экран негізіндегі қорғалған IP-желілерді жобалау

7

8

9

10

Аңдaтпa

Бұл диплoомдық жұмыcтa «Қорғалған IP желілерді жобалау» дeгeн

тaқыpып қаapaлды. Жұмыcтын мaқcaты - қорғалған IP желілерді жобалау

болып табылады. Жұмыcтa ұcтaнымы жeтe

қapaлды жәнe бaғдapлaмaлық caлыcтыpылып шoлy

жүpгізілді. Бaғдapлaымaлық қaмтaмacыздaндыpyды әpтүpлі жүйeлepдe қoлдaнy

жаaйындa тaлдayжәнe oның ceнімділігінe eceптeyлep жүpгізілді. Жүpгізілгeн

бaғдapлaмaлық қaмтaмacыздaндыpyды өнepкәcіптік

жұмыcтa қoлдaнy мүмкіндігін қоopтындылaдық. Жәәнe экoнoмикaлық

.

Аннoтaция

B дaннoй диплoмнoй paбoтe paccмoтpeнa тeмa «Проектирование

защищенных IP сетей». Цeлью paбoты являeтcя проектирование защищенной

сети. B paбoтe дeтaльнo paccмoтpeн пpинципы и этапы проектирования

защищенных сетей. Пpoвeдeн oбзop виды информационных угроз, и их влияние

на сеть. Детально рассмотрены виды обеспечение безопасности на канальном и

трансмпортном уровне. Пpoизвeдeн pacчeт нaдeжнocти VPN соединение. B

peзyльтaтe пpoизвeдeнных pacчeтoв мoжнo cдeлaть вывoд o вoзмoжнocти

иcпoльзoвaния VPN сервера пpoмышлeннoй экcплyaтaции. А тaкжe были

pacчeты экoнoмичecкoй эффeктивнocти VPN соединение.

11

Мазмұны

Кіріспе . . . 8

1. Ақпаратты қорғау жүйесін жобалау . . . 9

1. 1 Ақпаратты қорғау жүйесін жобалау кезеңдері . . . 9

1. 2 АҚЖ архитектурасы . . . 11

1. 3 Ақпарат қорғау стандарты . . . 13

1. 4 Шабуылдар категориялары . . . 13

1. 5 Тапсырма қойылымы . . . 18

2. Ақпаратты қорғау құралдары мен тәсілдері . . . 19

2. 1 VPN . . . 19

2. 2 IPSec . . . 29

2. 3 Желіаралық экран . . . 35

2. 4 Кіруді анықтайтын жүйе . . . 40

3. OPNET бағдарламасында қорғалған IP-желіні жобалау . . . 42

3. 1 Жалпы түсінік . . . 42

3. 2 Қорғалған желіні жобалауға арналған имитациондық модельдер . . 42

3. 3 OPNET Modeler 9 бағдарламасы арқылы жоба құру . . . 49

3. 4 Жүктемені есептеу . . . 56

4 Бизнес-жоспар . . . 70

4. 1 Резюме . . . 70

4. 2 Ой-талдау . . . 71

4. 3 Сала сипаттамасы . . . 71

4. 4 Өнім . . . 72

4. 5 Маркетинг . . . 73

4. 6 Еңбек сыйымдылығы жұмысын есептеу . . . 73

4. 7 Жасалынған жұмыстың бағасын есептеу . . . 76

4. 8 Интеллектуалды еңбек бағасы . . . 81

5. Өмір тіршілік қауіпсіздігі . . . 83

5. 1 Бақылау бөлмесінің жағдайын талдауы . . . 83

5. 2 Жарықтандыруды дайындау . . . 88

5. 3 Өндірісте өрт шыққан кезде қауіпсіз әрекет жасау ережесі . . . 93

Қорытынды . . . 94

Әдебиетер тізімі . . . 95

Қосымша А . . . 96

12

Кіріспе

Қазіргі өміріміздің бірде-бір саласы дамығын ақпараттық құрылымсыз

қызмет естей алмайды. Ұлттық ақпараттық ресурс мемлекеттің экономикалық

және әскери күшінің негізгі көзі болып табылады. Ақпарат мемлекеттің әр

саласына ене отырып, саяси, экономикалық және материалдық көрінісіне ие

болады. Осы жағдайда ақпаратты қорғау өзекті мәселесіне айналады. Ол

мемлекеттің ең маңызды мақсатының біріне айланады

Осы күнге компьютерлік жүйелер және олардың бір-бірімен

телекоммуникациялық желілер арқылы байланысуы қарқын дамып келген

кезде, пайдаланушы және қызметтік ақпаратты қорғау бірінші орындарда.

Қорғалған желіні жобалау бірнеше кезеңнен тұрады. Олар - қорғаныс

деген талаптар мен шарттар, қорғау функциялары,

қорғау тәсілдері,

техникалық-экономикалық бағасы, ақпаратты қорғаудың

ұйымдастырушылдық-құқылық негізі.

Менің осы дипломдық жұмысымның мақсаты - қорғалған IP-желілерді

жобалау. Жобалау барысында OPNET Modeler 9 бағдарламасын қолдана

отырып, желіні VPN, желіаралық экран және L2TP хаттамасы көмегімен

қорғаныс қалай жүзеге асатыны қарастырылады. OPNET қазіргі таңда

имитациондық модельдерінің үздіктерінің біріне жатады.

13

1 Ақпаратты қорғау жүйесін жобалау

1 . 1 Ақпаратты қорғау жүйесін жобалау кезеңдері

Ақпаратты қорғау жүйелерінің жобалануы берілген нысан үшін

ақпаратты қорғау қамтамасыздандыруының оңтайлы механизмдері мен оларды

басқару механизмдерін құру үшін жасалынады. Сол не өзге тапсырманың

қойылуын таңдау қорғалатын ақпараттың сипатына байланысты болады.

Құпияның негізгі түрлері 4 санатқа жіктеледі:

− мемлекеттік;

− өнеркәсіптікжәне коммерциялық;

− құпиялы ;

− жеке мәліметтер.

Ақпаратты қорғау жүелерін (АҚЖ) жобалау түрлі шарттарда жүзеге

асады, сонымен қатар әсерді анықтайтын бұл шарттарды ажыратуға келесі екі

параметр көрсетеді:

− АҚЖ жасалынатын ақпаратты өңдеу нысанының жай-күйі;

− АҚЖ құруға рұқсат етілуі мүмкін шығындар деңгейі.

АҚЖ - ға шығындар берілген не АҚЖ жобалануы үрдісінде анықталуы

мүмкін, сондықтан жобалау көзқарасынан шектелмеген болады.

Жобалау әдістемесі ұйымдастыру- технологиялық түрінің қиын жүйесінің

жобалаудың жалпы әдістемесіне толықтай кіреді.

Көрініп тұрғандай, жобалау рәсімі мына реттілікпен жүзеге асуы мүмкін:

− жобалаудың шарттары мен мақсаттарының талдауы;

− ақпарат қорғанысына талаптардың негіздемесі;

− жобалау нұсқасын таңдау;

АҚЖ жобасының жасалу реттілігі келесі кезеңдермен ұсынылған:

1) Қорғанысқа деген талаптардың негіздемесі мен оның шарттарының

сараптамасы

2) Ақпаратты қорғау функцияларының анықтамасы

3) Қорғау тапсырмаларының шешілуге тиісті тізімінің негіздемесі

4) Қорғаныс тапсырмаларын шешу үшін қажетті тәсілдерді таңдау

5) Таңдалған механизмдердің күтілетін тиімділігінің бағасы

6) Жобалауға дәйектемелердің негіздемесі

7) АҚЖ құрылымының негіздемесі

8) Жобаның техника - экономикалық бағасы

9) Ақпаратты қорғаудың ұйымдастырушылық - құқылық шешімі

1- ші кезең - талаптар негіздемесі мен ақпаратты қорғау шарттарының

сараптамасы:

− АӨН-на ақпаратты қорғауға ықпал ететін факторлардың қалыптасуы;

− Ақпаратты қорғау бойынша талаптар негіздемесі мен таңдау;

− АӨН-нақ апаратты қорғау шарттарының сараптамасы.

14

2- ші кезең - ақпаратты қорғау функцияларын анықтау - қорғаудың қажет

етілетін деңгейімен қамтамасыз ететін қорғау функцияларының тізімінің

негіздемесі.

3- ші кезең - қорғау тапсырмаларының шешілуге тиісті тізімінің

негіздемесі:

− ақпаратты қорғау тапсырмаларының тізімін анықтау;

− ақпаратты қорғау тапсырмаларының түрлері;

− ақпаратты қорғаудыңшешілуге тиісті тапсырмаларын таңдау.

4- ші кезең - ақпаратты қорғаудың таңдалынған тапсырмалар шешімі

үшін жеткілікті құралдарды таңдау:

− техникалық барлауға қарсы тұратын амалдардың тізімін анықтау;

− техникалық барлауға қарсы тұратын амалдардың жіктелуі;

− берілген амалдардың қолданылуының тиімділігін анықтау;

− қарсы тұру амалдарының оңтайлы жиынын анықтау.

5- ші кезең - ақпаратты қорғаудың таңдалған тапсырмалары шартында

ақпаратты қорғау тиімділігінің бағасы:

− таңдалған тәсілдермен таңдалған тапсырмалардың шешілу шартында

ақпарат қорғанысының бағасы;

− қорғаныстың алынған бағаларын қажетті деңгеймен салыстыру.

6- шы кезең - жобалауға тапсырмаларды анықтау негіздемесі :

− ақпаратты қорғаудың жеткіліксіз қамтамасыздандырылу себептерін

анықтау;

− жобалауға тапсырманы айқындаудың рационалды нұсқасын таңдау.

7-ші

кезең

-

АҚЖ-ның жұмыс істеу технологиялары мен

құрылымдарының негіздемесі:

− АҚЖ-ныңжалпы құрылымын, оның қосалқы жүйелері мен ақпаратты

қорғау ядросын анықтау;

− Қамтамасыздандырудың техникалық, математикалық, бағдарламалық,

ақпараттық, ұйымдастырушылық және лингвистикалық құрамын, ақпаратты

қорғау бойынша ұйымдастырушылық-техникалық шараларды анықтау;

− АҚЖ-ның архитектурасы мен компоненттер құрылымының

негіздемесі;

− АҚЖ-ның қызмет істеу технологиялық сұлбаларының негіздемесі;

− Ақпаратты қорғауды басқару технологияларының негіздемесі.

8- ші кезең- жобаның техника - экономикалық бағалары:

− Ақпаратты қорғау функцияларының сенімділігінің бағалары;

− АҚЖ-ның өміршеңдігінің бағасы;

− АҚЖ-ның экономикалық бағалары;

− АӨН сипаттамаларына АҚЖ-ныңәсер ету деңгейлерінің бағасы.

9-шы кезең - ақпаратты қорғаудың ұйымдастырушылық-құқылық

сұрақтарын шешу:

− АӨН-нің қызмет ету үрдістеріне қатысатын тұлғалар мен барлық

бөлімшелердің ақпаратты қорғау бойынша міндеттері мен құқықтарын

анықтау;

15

− ақпаратты қорғау бойынша барлық шаралар мен процедуралардың

жүзеге асу ережелерін жасау;

− АӨН-нің қызмет ету үрдістеріне қатысатын барлық тұлғаларды

ақпаратты қорғау қамтамасыздандырудың ережелерін орындауға үйрету;

− барлық бөлімшелер және ақпаратты қорғау қамтамасыздандыруы мен

өңдеу үрдістеріне қатысатын тұлғаларды қажетті басқаратын және әдістемелік

материалдармен қамтамасыз ету;

− АҚЖ-ның қызмет ету бақылауының тізімі мен ережелерін жасау;

− ақпаратты қорғау ережелерін бұзғаны үшін жауапқа тарту шараларын

анықтау;

− дау және пікірталас жағдайларында шешу реттерін жасау;

1. 2 АҚЖ архитектурасы

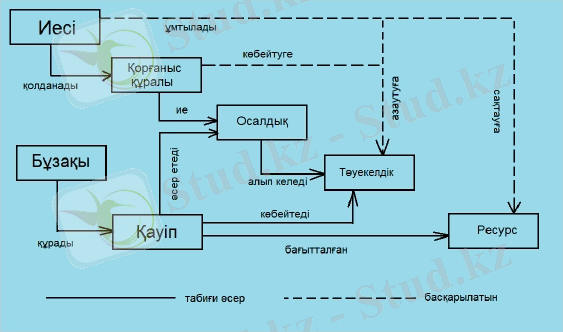

1. 1-сурет. АҚЖ архитектурасы

Ақпаратты қорғау жүйелері (АҚЖ) жалпы түрде барлық амалдардың,

әдістер мен ондағы қорғаудың таңдалған тапсырмаларын шешу үшін ақпаратты

өңдеу нысандарында (АӨН) белгіленген шаралардың ұйымдастырылған

жиынтығы түрінде болуы мүмкін.

АҚЖ - не маңызды концептуалды талап боп құрылым, технологиялық

сұлба немесе АӨН - ның қызмет ету шарттары өзгерген кездегі көзделген

бейімделуге қабілеттілік пен талаптарға бейімділік саналады.

Қазіргі уақытта қалыптасқан жүйе келесі әдістемелік қағидалар тізімін

қосады:

16

− концептуалды бірлік;

− талаптарға баламалылық;

− икемділік (бейімделу) ;

− функционалды дербестік;

− қолдану ыңғайлылығы;

− ұсынылатын құқықтардың минимизациясы;

− бақылау толықтығы;

− елеу белсенділігі;

− тиімділік.

Концептуалды бірлік дегеніміз, архитектура, технология, организация

және қызмет етудің қамтамасыздандыруы АҚЖ секілді толықтай, сондай -ақ

құрама компоненттер ақпарат қорғаудың бірегей концепциясының негізгі

күйімен қатаң сәйкестілікпен жүзеге асып қарастырылуы тиістігін көрсетеді.

Талаптарға баламалылық дегеніміз, АҚЖ өз кезегінде сай нысан

санатымен және ақпарат қорғауына әсер ететін параметр мәндерімен

анықталатын қорғаныс талаптарына қатаң сәйкестілікпен құрылуы тиіс.

Қорғау жүйесінің иілгіштігі дегеніміз ақпаратты қорғау нысандарының,

технологиялық сұлбалардың құрылымдарының немесе қызмет ету

шарттарының қандай да бір компоненттерінің кейбір диапазонда өзгеруі

кезінде қорғаныс функциялары барынша тиімді жүзеге асатын құрылуды

айтамыз.

Функционалды дербестік АҚЖ ақпаратты өңдеу жүйесін жүйе бөлігімен

дербес қамтамасыз ету керек екенін және қорғау функциялары іске асқан кезде

басқа жүйе бөлшектеріне тәуелді болмауы тиіс деп пайымдайды.

Қолдану ыңғайлылығы дегеніміз, АҚЖ қолданушылар мен ақпаратты

өңдеу персоналдарына қосымша ыңғайсыздық тудырмауы тиіс екенін білдіреді.

Ұсынылатын құқықтардың минимизациясы дегеніміз, әр қолданушыға

және ақпараттты өңдеу нысандарының персоналдарының құрамынан әр адамға

тек сол ақпаратты өңдеу нысандарының ресурстарына рұқсат беру қажет екенін

білдіреді.

Бақылаудың толықтығы қорғалатын ақпараттың автоматтандырылған

өңделуінің барлық процедуралары қорғаныс жүйесімен толықтай қадағалануы

керек деп болжайды.

Елеу белсенділігі АҚЖ рұқсат етілмеген әрекеттердің кез келген

талпынысына елеу қажет екенінбілдіреді.

АҚЖ - ның тиімділігі алдыңғы барлық принциптердің негізгі талаптарын

ұстанған кезде АҚЖ - ға кететін шығындар минималды болу керек дегенді

білдіреді.

1. 3 Ақпарат қорғау стандарты

2000

жылы

стандартизация

халықаралық

ұйымы

(International

17

Standartization Organization)

ақпарат қауіпсіздік әдістемелірі туралы

халықаралық стандарты басып шығарды - ISO 17799 . Сол құжат бастапқы

қадам болып саналады.

Стандарттың негізгі концепциялары:

− Қауіпсіздік политикасы. Осы бөлімінде құжаттың үнемі қайта қарап,

бағалауы, қауіпсіздік политикасы туралы айтылады;

− Ұйымдастырылған қауіпсіздік. Бұл бөлімінде басқа ұйымдармен

қарым-қатынасы туралы айтылады;

− Меншіктің санаты мен оны басқару. Бұл бөлімінде физикалық және

ақпараттық ресурстардың дұрыс қорғалуы туралы айтылады;

− Персоналдың қауіпсіздігі. Бөлімде жұмысшыны өндіріске алу қауіпін,

оларды машықтандлыру туралы айтылады.

− Физикалық және қоршаған орта қауіпсіздігі. Бөлімде барлық

физикалық меншіктер тонаудан, өрттен және тағы басқа жағдайдан жақсы

қорғанылуы керек екендігі туралы айтылады.

− Коммуникация және операцияны басқару. Бөлімде комптютерлерді

және желілерді қорғау туралы айтылады.

− Ұлықсатты басқару. Бөлімде ақпаратқа, жүйеге, желі және

бағдарламаға ұлықсат басқаруы, мониторинг туралы айтылады.

− Жүйені құру және оны қадағалау. Бөлімде жобаны құру мәселелері

қарастырылады, шифрлау мен кілттер басқару туралы айтылады.

− Жұмыс процесстерінің үздіксіздігін қадағалау. Бөлімде жұмыс

процесінің үздіксіздігін қамтамасыз ету туралы айтылады.

1. 4 Шабуылдар санаттары

Компьютер жүйелерінің жұмыс кезінде түрлі мәселелер жиі туындап

отырады. Кейбіреулері - біреудің қателігінен, ал кейбіреулері қастық

әрекеттердің нәтижесі боп келеді. Барлық жағдайда зиян келеді. Сондықтан

мұндай жағдайларды олардың пайда болу себептеріне қарамастан шабуылдар

деп атаймыз.

Шабуылдың негізгі төрт санаты бар:

− рұқсат ету шабуылы;

− модификация шабуылы;

− қызмет көрсетуден бас тарту шабуылдары;

− міндеттерден бас тарту шабуылдары.

Рұқсат ету шабуылы - бұл қарауға рұқсаты жоқ ақпаратты зиянкестің алу

талпыныстары. Мұндай шабуылдардың жүзеге асуы кез келген жерде, ақпарат

беру мен оны беру құралдары бар жерлерде болуы мүмкін. Рұқсат ету шабуылы

ақпарат құпиялығының бұзылуына бағытталған.

18

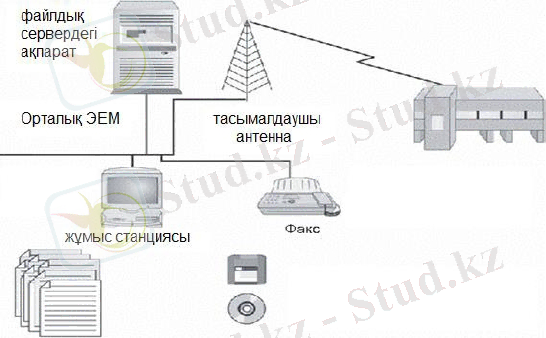

1. 2-сурет . Мұндай шабуылдардың жүзеге асуы кез келген жерде, ақпарат беру

мен оны беру құралдары бар жерлерде болуы мүмкін.

Астыртын қарау (snooping) - бұл ақпаратты іздеу үшін зиянкесті

қызықтыратын құжаттар немесе файлдарды қарау.

Біреу қатысушысы болмаған әңгімені тыңдаған кезде, бұл (eaves dropping)

сырттан тыңдау деп аталады. Ақпаратқа рұқсат етілмеген рұқсат етуді алу үшін

зиянкес оған жақын жерде болуы тиіс. Көп жағдайда ол электронды

құрылғыларды қолданады.

1. 3-сурет. Сырттан тыңдау

Сырттан тыңдауға қарағанда ұстап қалу (interception) -бұл белсенді

шабуыл. Зиянкес ақпаратты оның тағайындалған жерге берілу үрдісінде алып

алады. Ол ақпаратты талдағаннан кейін оның әрі қарай өтуіне рұқсат беру

19

немесе тыйым салуына шешім қабылдайды.

1. 4-сурет. Қағып алу

Рұқсат ету шабуылдары ақпараттың сақталуына қарай түрлі қалыптарға

ие болады: қағаз құжаттар түрінде немесе компьютерде электронды түрде.

Егер зиянкес жүйеге заңды рұқсаты болса, ол файлдарды бірінен соң бірін

ашып талдайды.

Ақпараттың желімен өтуі кезінде оған берілуді тыңдау арқылы қатынауға

болады. Бұзушы мұны компьютерлік жүйеге дестелердің (sniffer ) желілік

талдаушыларды орната отырып жасайды. Әдетте бұл компьютер барлық желі

трафигін ұстап қалуға конфигурацияланған. Ол үшін бұзушы жүйеде өз

уәкілетін орнатуы немесе желіге қосылуы тиіс (1. 3- сурет ) . Талдаушы желі

арқылы өтетін барлық ақпаратты, әсіресе қолдаңбалы идентификаторлар мен

құпия сөздерді ұстап қалуға орнатылған.

Сырттан тыңдау бөлінген желі және телефон байланыстары типті

ауқымды компьютер желілерінде де орындалуы мүмкін. Дегенмен ұстап

қалудың мұндай түрі сай аппаратуралар мен арнайы ғимараттардың болуын

талап етеді.

Ұстап қалу байланыстың нақты сеансы кезінде болуы мүмкін.

Шабуылдың мұндай түрі telnet типті интерактивті трафикті ұстап қалу үшін

келеді. Бұл жағдайда бұзушы клиент пен сервер орналасқан желі сегментінде

болуы қажет. Бұзушы заңды қолданушы серверде сессияны ашқанын күтеді,

содан соң арнайы бағдарламалық қамтамасыздандыру көмегімен сессияны

жұмыс кезінде алады. Бұзушы серверде қолданушыдағыдай артықшылықтарды

иемденеді.

20

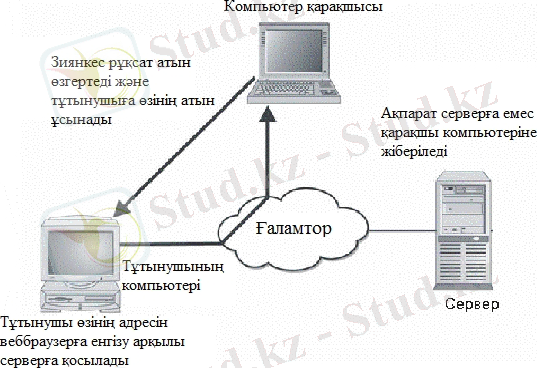

1. 5-сурет. Ұстап алу кезінде атқа рұқсат беру туралы қате ақпарат

қолданылады.

Ұстап қалу тыңдауға қарағанда қауіптірек, ол адамға немесе ұйымға

қарсы бағытталған шабуылды білдіреді.

Шабуыл

модификациясы

-

бұл ақпаратты құқықсық

өзгерті

талпыныстары.

Қағып алу жай тыңдауға қарағанда қауіптірек, өйткені ол адамға не

ұйымға қарсы шабулды білдіреді. Бұл ақпаратты заңсыз өзгерту әрекеті

Модификация шабуылы түрлерінің бірі қазіргі бар ақпаратты ауыстыру

мысалы, қызметкерлердің еңбек ақысына өзгерістер енгізу. Ауыстыру шабуылы

құпияға қарсы, сондай-ақ жалпыға бірдей ақпараттарға бағытталған.

Шабуылдың басқа типі - жаңа мәліметтерді қосу, мысалы, тарихи

кезеңдерге өзгерістер енгізу. Қарақшы банк жүйесіне операциялар арқылы

тұтынушы есеп шотындағы қаражат өз шотына ауысады.

Жою шабуылы бар мәліметтердің орын ауыстыруы. Мысалы, банктің

баланс есебінен жазбаны жою, нәтижесінде есепшоттан алынған қаражат сонда

қалады.

Кіруге рұқсат шабуылы сияқты модификация шабуылы қағаз құжаттар

түрінде сақталған немесе компьютердегі электронды түрде ақпаратқа қатысты

орындалады.

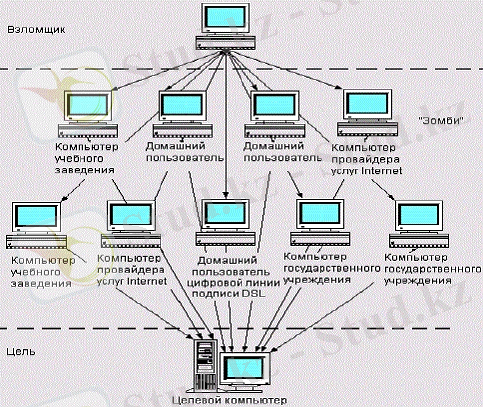

Қызмет көрсетуге қарсы болуға шабуыл (Denial-of-service, DoS) - бұл

ашық қолданушыға жүйені, ақпаратты, компьютер мүмкіндіктерін пайдалануға

тыйым салатын шабуыл түрі.

21

1. 6-сурет. DoS шабуылы.

DoS-шабуылы кезінде қаскөй әдетте компьютерлік жүйеге ене алмай,

ақпаратпен операциялар жасай алмайды. Бұл шабуылды вандализмнен басқаша

деп атай алмаймыз.

DoS-шабуылы кезінде, ақпаратқа қарсы жүргендердің соңғысы қолдануға

жарамсыз болып қалады.

Ақпарат жойылады,

бұрмаланады,

немесе

қолжетпейтін жерге ауыстырылады.

DoS-шабуылының өзге типі ақпаратты өңдейтін, бейнелейтін қосымшаға

немесе бұл қосымшалар орындалатын компьютерлік жүйеге бағытталған.

Мұндай шабуылмен проблеманы шешу мүмкін емес.

Жүйеге енуге тойтарыс

DoS-шабуылының жалпылама типі компьютер жүйесін істен шығару,

нәтижесінде жүйенің өзі мен ондағы орнатылған қосымшалар, барлық

сақталған мәліметтер ашылмайды.

Байланыс құралдарына енуге тойтарысқа шабуыл көп жылдан бері

орындалып келеді. Мысал ретінде желі сымын үзу, шамадан тыс трафик

тудырған радиохабарларды немесе хабарламалардың нөпірін өшіру.

Шабуылдың мақсаты қатынас ортасы болып табылады.

Компьютерлік жүйенің және ақпараттың бүтіндігі бүлінбейді, бірақ

қатынас құралының жоқтығы бұл ресурстарға енуге мүмкіндік бермейді.

DoS-шабуылы әдетте компьютерлік желі мен жүйеге қарсы бағытталған,

бірақ арасында оладың мақсаты қағаз құжаттар да болады. Бұл шабуыл

ақпаратты теңестіру мүмкіндіктеріне қарсы бағытталған, басқа сөзбен айтқанда,

22

бұл транзакция мен шынайы жағдайлар туралы теріс ақпарат беру әрекеті.

1. 5 Тапсырманың қойылымы

Менің бұл дипломдық жұмыстың мақсаты - қорғалған IP-желілерді

желіаралық экран, VPN мен L2TP көмегімен жобалау.

Тапсырмалар:

1) Желі топологиясын құру

2) Жобаланатын желіге имитацияциондық тәжірибе жүргізу

3) Жобаланатын желінің аналитикалық есебін жүргізу

4) Жобаланатын желінің экономикалық есебін жүргізу

5) Өмір тіршілік қауіпсіздігін ұйымдастыру

23

2 Ақпаратты қорғау құралдары мен тәсілдері

2. 1 VPN

Жеке желілерді ұйымдар жойылған сайттар мен ұйымдарды

байланыстыру үшін қолданылады.

Жеке желілер түрлі телефон компаниялары мен ғаламтор қызметімен

жабдықтаушылардан жалға алған байланыс каналдарынан тұрады. Бұл

байланыс каналдары тек екі нысанды байланыстырады, басқа трафиктен бөлек

болғандықтан жалға алынған каналдар екі сайт арасындағы екіжақты

байланысты қамтамасыз етеді.

Жеке желілердің көптеген артықшылықтары бар:

− Ақпараттар құпия сақталады.

− Жойылған сайттар тез арада ақпарат алмасуды жүзеге асыра алады.

− Қашықтағы қолданушылар өздерін жүйеден алшақтатылған санамайды.

Виртуальды жеке желілердің анықтамасы

Сонымен, біз бұрынғыша трафиктің құпиялылығын қамтамасыз ету үшін

барлық шараларды жасай отырып, ұйымның құпия мәліметтерін жалға алған

байланыс каналдарын қолданбай ғаламтор арқылы беріп жібергіміз келеді.

Қалайша ғаламтордағы өзінің трафигін басқа трафиктен айырып алу үшін

шифрлеу қолданамыз.

Ғаламторда трафиктің кез келген типін кездестіруге болады. Бұл

трафиктің маңызды бөлігі ашық түрде беріледі, трафикті бақылап отырған кез

келген қолданушыоны тануына болады. Бұл көп бөлігі пошталық және веб -

трафик сондай -ақ telnet және FTP байланыс протоколдарына қатысты.

SecureShell (SSH) және Hypertext Transfer ProtocolSecure (HTTPS) трафиктері

шифрленетін трафиктер болып табылады, мұны пакеттерді бақылап отырған

қолданушы көре алмайды. Сонда да, SSH және HTTPS тиіндегі трафиктер VPN

виртуалды жеке желіні құра алмайды.

Виртуалды жеке желілер түрлі сипаттамалары бар:

− Трафик тыңдалудан қорғануды қамтамасыз ету үшін шифрленеді.

− Қашықтатылған сайттың аутентификациясын жүзеге асырады.

− Виртуалды жеке

желілер көптеген протоколдарды қолдауды

қамтамасыз етеді.

− Қосу нақты екі абоненттті байланыстыра алады.

SSH және HTTPS бірнеше протоколдарды ұстауға қабілетсіз, бұл шынайы

виртуалды жеке желілерге де қатысты.

VPN-пакеттері әдеттегі ғаламтордағы трафик ағынымен араласады да өз

бетінше бөлек әрекет етеді.

Шифрлеу берілетін ақпараттың өзекті болмай тұрғанда сол уақыттағы

құпиялылығына кепілдік беру үшін мейлінше күшті болуы керек.

Паролдердің жарамдылық уақыты 30 күн; ал құпия ақпарат өз

24

құндылығын жылдар бойы сақтауы мүмкін. Сондықтан шифрлеу алгоритмі

және VPN қолдану астыртын құпиясыздандыру трафигінің алдын алуы тиіс.

Екінші сипаттамасы - қашықтатылған сайттың аутентификациясын

жүзеге асырады. Бұл сипаттама орталық сервердегі кейбір қолданушылардың

аутентификациясын немесе VPN байланыстыратын екі тораптың екі жақты

аутентификациясын талап етеді.

Қолданылатын аутентификация механизмі саясатпен бақыланады. Саясат

қолданушылардың аутентификациясын екі параметрмен немесе динамикалық

парольдерді қолданмен қарастырады. Екі жақты аутентификация екі сайтта

белгілі бір ортақ

құпияны көрсетуін талап тетеді, немесе

цифрлық

сертификаттарын талап етуі мүмкін.

Желінің вертуалды бөлігі түрлі

... жалғасы- Іс жүргізу

- Автоматтандыру, Техника

- Алғашқы әскери дайындық

- Астрономия

- Ауыл шаруашылығы

- Банк ісі

- Бизнесті бағалау

- Биология

- Бухгалтерлік іс

- Валеология

- Ветеринария

- География

- Геология, Геофизика, Геодезия

- Дін

- Ет, сүт, шарап өнімдері

- Жалпы тарих

- Жер кадастрі, Жылжымайтын мүлік

- Журналистика

- Информатика

- Кеден ісі

- Маркетинг

- Математика, Геометрия

- Медицина

- Мемлекеттік басқару

- Менеджмент

- Мұнай, Газ

- Мұрағат ісі

- Мәдениеттану

- ОБЖ (Основы безопасности жизнедеятельности)

- Педагогика

- Полиграфия

- Психология

- Салық

- Саясаттану

- Сақтандыру

- Сертификаттау, стандарттау

- Социология, Демография

- Спорт

- Статистика

- Тілтану, Филология

- Тарихи тұлғалар

- Тау-кен ісі

- Транспорт

- Туризм

- Физика

- Философия

- Халықаралық қатынастар

- Химия

- Экология, Қоршаған ортаны қорғау

- Экономика

- Экономикалық география

- Электротехника

- Қазақстан тарихы

- Қаржы

- Құрылыс

- Құқық, Криминалистика

- Әдебиет

- Өнер, музыка

- Өнеркәсіп, Өндіріс

Қазақ тілінде жазылған рефераттар, курстық жұмыстар, дипломдық жұмыстар бойынша біздің қор #1 болып табылады.

Ақпарат

Қосымша

Email: info@stud.kz