АО Қазақтелеком корпоративтік желісін қорғау: Cisco Catalyst 6500 FWSM пен Cisco NME-RVPN негізіндегі шабуылдарды анықтау және трафик қорғанысы

10

11

12

Аннотация

13

В данном дипломном проекте рассматривается вход в систему

корпоративной сети АО «Қазақтелеком» с применением оборудование Cisco

Systems. Цель данного проекта - провести обзор угрозбезопасности

корпоративной сети, анализировать систему безопасности корпоративной

сети, обосновать выбор системы обнаружения атак -модуль межсетевого

экрана для Cisco Catalyst 6500 Series, обосновать выбор системы

позволяющую обеспечить эффективную маршрутизцию, защиту трафика

данных, голоса, видео - модуль Cisco NME-RVPN для маршрутизаторов

семейств Cisco 2800 Seriesи 3800 .

Аңдатпа

Бұл дипломдық жобада «Қазақтелеком» акционерлік қоғамы үшін

Cisco Systems құрылғысын қолданып корпоративтік желіге басып кіру

жүйесіне құру қарастырылады. Жобаның басты мақсаты - «Қазақтелеком»

акционерлік қоғамы корпоративті желіде жүретін ақпарат алмасуға сырттан

рұқсатсыз қолжеткізуді, нақтырақ айтсақ желіге жасалатын шабуылдардың

алдын алу. Желіаралық бейне беттің модульі Cisco Catalyst 6500 Series

шабуылды анықтау жүйесін таңдауын түсіндіру, әсерлі бағыттаушымен

қамтамасыз етудің, мәліметтер трафигінің қорғанысын, дауыстың, бейнебаян

- модуль Cisco NME-RVPN, бағыттаушылар Cisco 2800 Series және 3800

Series Integrated Services Routers жүйесін таңдауын түсіндіру.

Annotation

In this diploma project the included in the system of corporate network of

propulsion MODULE of "Қазақтелеком" is examined with application equipment

of Cisco Systems. Aim of this project - to conduct the review of threats of safety to

the corporate network, analyse the system of safety of corporate network, ground

the choice of the system of finding out attacks is the module between a network

screen for Cisco Catalyst 6500 Series, to ground the choice of the system allowing

to provide effective маршрутизцию, defence of traffic of data, voice, video is the

module of Cisco NME - RVPN for the routers of families of Cisco 2800 Series and

3800 .

Мазмұны

Кіріспе

14

1. Корпоративтік желілердің қауіпсіздігінен төнген қаупі .

1. 1Басып кіру ұғымы

1. 1. 1Шабуыл үлгілері

1. 1. 2 Шабуылдарды іске асыру кезеңдері.

1. 1. 3 Шабуылдар нәтижесі.

1. 2Корпоративтік тордың ерекшеліктері

1. 3 Корпоративтік тордың мәліметтік қауіпсіздігін қамтамасыз ету

мақсаттары мен тапсырмалары

2 Корпоративтік тордың қауіпсіздік жүйесі.

2. 1 Корпоративтік тордың жалпы құрылымы.

2. 2 Мәліметтік қауіпсіздікке қауіптер

2. 2. 1 Қауіптер көздері

2. 2. 2 Қауіптер моделі

2. 3 Басып алушылықтарды бақылау жүйесінің құрылымы

2. 3. 1 Шабуылдарды анықтау технологисы

2. 3. 2 Шабуылдарды анықтау әдістері

2. 3. 3 Кәсіби жүйелер

2. 3. 4 Шабуылдарды анықтау

3 Басып алуларды бақылау жүйелерін іске асыру

3. 1 Техникалық шешімді таңдау

3. 2 CiscoCatalyst 6500 Series үшін тор аралық экранының сервистік

модулін таңдауды негіздеу

3. 2. 1 Cisco Catalyst 6500 Series үшін FWSM модулінің

артықшылықтары

3. 3 Cisco 2800 Series және 3800

мршрутизаторлар жанұясы үшін сервистік модуль CiscoNME-RVPN-ны

таңдауды негіздеу.

3. 3. 1 NME-RVPN модуль артықшылықтары

3. 4 NME-RVPN модульдың архитектурасы

3. 5 Өнімнің техникалық сипаттамасы

3. 6 Функциялық мүмкіндіктері

3. 7 Сертификаттау мен мемлекеттік реттеу

3. 8 Жүйелік талаптар

3. 9 Қауіпсіздік политикасы

3. 9. 1. Қорғаныс стратегиясын таңдау

3. 9. 2 Торлық сенсорлардың қауіпсіздік политикасын орнату.

3. 10 Тордың пайдалы өтімділік қабілетін есептеу

4 Тіршілік қауіпсіздігі

4. 1 Еңбек жағдайын талдау

4. 2Кондиционерлеу және ауаны жаңарту жүйелерін есептеу

4. 2. 1 Температура айырымы нәтижесінде алынатын жылу және

15

жылу жоғалту

4. 2. 2Шынылау арқылы күннің сәулеленуінен келетін жылу

4. 2. 3 Адамдардан келетін жылу

4. 2. 4

Жарықтану аспаптарынан, оргтехникадан

және

құрылғылардан келетін жылу

4. 2. 5Ауа алмасуды есептеу

Кіріспе

16

Ақпараттық жүйелер қорғалған болуы тиіс. Бұл тезиспен ешкім

бақталаспайды. Ақпараттық жүйелердің қауіпсіздігін екі әдіспен қамтамасыз

етуге болады. Бірінші әдіс - толық қауіпсіздік жүйесін құру арқылы, рұқсат

етілемеген барлық әрекеттердің алдын-алу. Алайда мұндай әдісті тәжірибе

жүзінде жүзеге асыру мүмкін емес, оған келесідей себептер қатары бар:

- Қатесіз бағдарлама әлі де арман болып келеді. Өкінішке орай

өндірушілер мұндай бағдарламаны ойлап табуға құштарсыз. Олар өздерінің

өнімдерін неғұрлым жылдам шығарып, және сол арқылы ірі көлемде пайда

табуға тырысады. Бағдарламалық жасақтамадағы қателіктердің кесірінен,

толық қорғарғал жүйені шасап шығару мүмкін емес болып тұр. Ең қызығы

әртүрлі қателіктердің кесірінен қорғау құрылғылары да зардап шегуде;

- Тіпті ең жоғарғы қорғалған жүйенің өзі, жоғарғы білікті

қолданушының алдында осал. Мүмкіндігі жоғары қолданушылар қорғау

саясатының талаптарын бұзуға қауқарлы. Бұл өз кезегінде, қорғаныс

деңгейінің төмендеуіне әкеп соғады;

- Жүйенің қорғанысын неғұрлым жоғарылатқан сайын, соғұрлым

онымен жұмыс істеу

ыңғайсыз.

Осы саладағы ең беделді ақпарат көзі - Сан-Францискодағы ФБР

бөлімшесінің компьютерлік жанжалдардың статистикалық мәліметтерін

қолданамыз.

- 90 %

респонденттер (ірі корпорациялар және мемлекеттік

мекемелер) өз ақпарат қорларына сан түрлі шабуыл жасағанын тіркеген.

- 80 % респонденттер осындай шабуылдар себебінен көптеген қаржы

жұмсады, бірақ соның ішінде тек 44 % -ы ғана сол жұмсалған қаржыларды

есептей алды.

Соңғы жылдары қорғаныс саясатының бұзылуы салдарынан шығын

көлемі өсті. Оған мысал: 2002 жылы - зардап сомасы 266 млн. АҚШ

долларына тең келді, 2005 жылы - 365 млн. АҚШ доллары жұмсалса, ал 2007

жылы бұл зардап көрсеткіші 460 млн. АҚШ долларына жетті.

Шабуыл жиілігі және саны үнемі жоғары болған сайын, шабуылдың

бастапқы кезеңін анықтап, жекешелендіру өте маңызды болып отыр. Және

оған дер кезінде әрекет ету керек. Шиеленіскен жағдайда шабуылға араласу

адамның әрекет етуінен де өте жоғары жылдамдықта болуы тиіс.

Ақпараттық жүйеге шабуыл жасаушылар, шабуыл жасаудың

автоматтандырылған түрін қолданатын болғандықтан, шабуылды анықтау

үрдісін автоматтандыруға себеп болды. Бір жарияланған мысалда, 8 сағаттың

ішінде, 500 жерден, 2000-ға жуық Ғаламтор серверіне кіру әрекетін жүзеге

асыру дерегі тіркелген (ол дегеніміз, 1 минут ішінде 4 шабуыл жасау деген

сөз) . Бұл жағдайда, шабуылды анықтаудың автоматтандырылған жүйесі

шабуыл көзін іздеп табуға көмектесті. Бұл жүйе болмаса, шабуыл

жасаушының әрекетін, шабуылдың өзін анықтау тапсырмасы мүмкін болмас

еді.

Сол себепті, егер біз толық қорғаныс жүйесін құра алмасақ онда екінші

тәсіл ретінде - ең болмаса, қауіпсіздік саясатын бұзудың барлығын анықтап,

17

оған лайықты түрде әрекет ету керек. Қарастырылып жатқан жұмыстағы дәл

осы әрекет шабуылды анықтау жүйесін құруға мүмкіндік берді.

Шабуылды анықтау жүйесі, компьютерлік жүйеге шабуылға

дайындалуға және оған қарсы тұруға көмектеседі. Олар желілер мен

ақпараттық жүйелердің толық нүктелер қатарының ішінен ақпараттар жинап

және осы ақпараттағы қорғаныс мәселесінің бар-жоғын талдайды. Қорғаныс

әлсіздігін анықтау мақсатында, әлсіздікті іздеу жүйесі желілер мен жүйелерді

тексеріп, баптау қателіктері мен жүйелік мәселелерінің бар-жоқтығын

анықтайды. Әлсіздікті талдау технологиясы да, шабуылды анықтау

технологиясы ретінде мекелерлерге жүйелік қорғаныс мәселелерімен

байланысты өз ақпараттық қорларын жоғалтудан сақтауға мүмкіндік береді.

Желіаралық экранның сервистік модульі Cisco Catalyst 6500 Series және

модуль Cisco NME-RVPN, ал бағыттаушыларға Cisco 2800 Series және 3800

Series Integrated Services Routers - ті таңдау арқылы, біз - желіаралық

экран/VPN бағыттаушы, желінің қорғанысының жоғары деңгейін қамтамасыз

ететін, өндіргіш және сенімді құрылғыларды аламыз. Бұл құрылғылар өз

кезегінде мекемелерге желілердің қауіпсіздігін қамтамасыз етіп, сондай-ақ

рұқсат етілмеген әрекеттерден қорғауға, байланыс арналары арқылы

ауырлықты бөліп, әкімшіліктендіруді оңтайландыруға көмектеседі.

Осы дипломдық жобада корпоративтік желіге басып кірудің бақылау

жүйесін үйлестіру сұрақтарын қарастыру қажет.

Көбінесе, келесідей жұмыстарды жүргізу керек:

- корпоративтік желілердің қауіпсіздік қаупін анықтау жұмыстарын

жүргізу;

-

корпоративтік желілердің қауіпсіздік жүйесін талдау;

- желіаралық бейне беттің модульі Cisco Catalyst 6500 Series

шабуылды анықтау жүйесін таңдауын түсіндіру;

- әсерлі бағыттаушымен қамтамасыз етудің, мәліметтер трафигінің

қорғанысын, дауыстың, бейнебаян

-

модуль Cisco NME-RVPN,

бағыттаушылар Cisco 2800 Series және 3800 Series Integrated Services Routers

жүйесін таңдауын түсіндіру;

- қажетті құралдарды орналастыруды жоспарлау.

1 Корпоративтік желілердің қауіпсіздігінен төнген қаупі

18

1. 1 Басып кіру ұғымы

Желілік қорғаныс (Network Security) - бұл компьютерлік жүйелер мен

желілердің мінездемесі ретінде орнататын, қарастырылған жүйелер және

олардың элементтерінің сенімді жұмыс істеуін, тұтастығын, өз иесінің және

пайдаланушылардың ақпараттарын сақталуын қамтамасыз етеді.

Қорғаныс мақсаттарына келесілер кіреді:

- құпиялылық (тек тіркелген пайдаланушылар ғана оқи алатынын

немесе файлды не нысанды көшіре алатынын кепілдендіреді) ;

- басқару (тек тіркелген пайдаланушылар ғана ақпаратқа қол жеткізу

туралы шешім қабылдай алады) ;

- тұтастығы (тек тіркелген пайдаланушылар ғана файл не нысанды

өзгерте немесе өшіре алады) ;

- сенімділік (нысанды сипаттаудың немесе бөлшектеріне дәреже

берудің дұрыстығы) ;

- кіру мүмкіндігі (тіркелмеген пайдаланушы тіркелген

пайдаланушыларға файлдар немесе басқа да жүйе көздеріне енуге уақытша

кіру мүмкіндігін шектей алмайды) ;

- айдалылығы (нақты мақсатқа қол жеткізудің жарамдылылығы) .

Шабуылды анықтау жүйесі - жүйелік және желілік қорлардың тұтас

қатарын пайдалану ақпараттарын жинап, содан кейін ақпаратқа басып

кірулердің (мекеменің сыртынан келетін шабуылдар) және зиян келтіре

пайдаланулардың (мекеменің ішінен келетін шабуылдар) бар-жоқтығына

талдау жасайды.

Қауіпсіздік саясаты - өзінің қорғаныс жүйесінің қатынасында

мекеменің алатын орны. Ол мекеменің өте маңызды қорларына қайсысы

кіретінін анықтап және олардың қандай деңгейде қорғалуы керек екендігін

орнатады.

Қауіпсіздік оқиғасы - желі торабының қызмет ету кезінде тораптардың

жағдайын өзгертетін әртүрлі оқиғалар (events) орын алады. Бұл оқиғалар

қауіпсіздік қызметі тарапынан - қызмет (action) және адресат (target) сияқты

екі құрамдастың көмгімен ұсынылуы мүмкін.

Қызмет - бұл қадамдар, қандайда бір нәтижеге жету үшін жүйенің

субъектісі қолданатын әдіс (пайдаланушымен, үрдіспен және т. с. с. )

Адресат - бұл жүйенің логикалық (есеп жүргізу, барысы немесе

көрсеткіші) немесе физикалық (желі торабы, желі, құрасдас бөлік) объектісі.

Ақпараттық жүйенің әлсіздігі (vulnerability) - бұл ақпараттық жүйенің

кез-келген мінездемесі болып табылады, және осындай жағдайлар

бұзушының қолдануы қауіптің жүзеге асуына әкеп соғады.

Ақпараттық жүйенің қаупі (threat) деп - жүйелік қорларға зардап

(материалды, моральді немесе басқадай) келтіруі мүмкін, болуы мүмкін

жағдайлар, іс-әрекеттер, оқиғалар немесе құбылыстарды айтамыз.

Әлсіздіктер келесідей болып жіктеледі:

19

А) жобалау әлсіздігі - бұл өте маңызды әлсіздік түрі болып табылады,

себебі оның салдарын жою қиындыққа әкеп соғады;

Б) жүзеге асыру әлсіздігі - алгаритимнің немесе жобаның қауіпсіздігі

тарапынан, бағдарламалық немесе аппараттық қамтамасыз етуді жүзеге

асыру сатысында байқалады;

В) кескін әлсіздігі - бағдарламалық немесе аппараттық қамтамасыз

етудегі кескін қателіктері;

Ақпараттық жүйеге шабуыл (attack) дегеніміз - осы ақпараттық

жүйенің әлсіздігін пайдалану арқылы қауіпті жүзеге асыруына әкеп соғатын

іс-әрекет немесе бұзушының өзара байланысты іс-әрекетінің жалғасы.

Шабуылдың, қауіпсіздік оқиғасынан айырмашылығы - шабуыл

жасалған жағдайда, бұзушы қандай да бір нәтижеге жетуге тырысады. Бұл

қауіпсіздік саясатына қайшы келетін іс-әрекет.

Сигнатуралар - бұл белгілі шабуылдар немесе жүйелердегі зиян

келтіре пайдаланулардың салыстырмалы үлгісі. Олар оңай (белгіленген

шарттар немесе әмірлерді іздеуге лайықты белгілер қатары) немесе қиын

(заңды математикалық тұрғыда жазылған, іс-әрекет және тіркеу журналы

жолағы жинағының ізінше, қорғаныс жағдайын өзгерту) .

Мекеменің желісіне ену - сәтті жасалған (яғни жүзеге асырылған)

шабуыл.

Intrusion Detection System (IDS) - шабуылды анықтау жүйесі.

1. 1. 1 Шабуыл үлгілері

«Дәстүрлі» шабуыл үлгісі

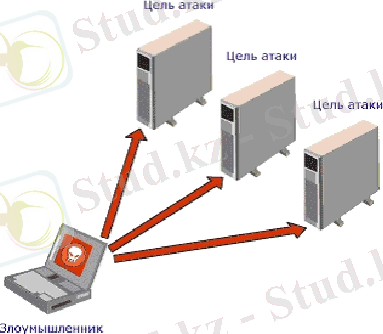

Дәстүрлі шабуыл үлгісі «біреуі-біреуіне» (1. 1 сурет) немесе «біреуі-

көбіне» (1. 2 сурет) деген қағида бойынша құрылады, яғни шабуыл бір

нүктеден келеді. Көптеген жағдайда шабуыл көзін жасыру немесе оның

табылуын қиындату мақсатында айырма әдісі қолданылады. Зиянкелтіруші

өзінің шабуылдарын тікелей таңдалған мақсатқа емес, тораптар тізбегі

арқылы жүзеге асырады.

1. 1 Сурет - «біреуі-біреуіне» қатынасы

20

1. 2 Сурет - «біреуі-көбіне» қатынасы

Дәстүрлі қорғаныс құралдарын ойнап табушылар дәл осы шабуылдың

классикалық үлгісіне сүйенеді. Әр түрлі желі нүктелерінде консоль

басқармасы орталығына ақпаратты ұсынатын сан түрлі қорғаныс жүйесінің

агенттері орнатылады. Бұл жүйенің кең ауқымдатуын, қашықтандырылған

басқарманың оңайлылығын және т. б. жұмысын жеңілдетеді.

«Бөлшектенген» шабуыл үлгісі.

Бұл шабуылдар - бір немесе бірнеше зиянкелтірушіге, бір немесе

бірнеше тораптарға бір мезетте орындалатын жүздеген және мыңдаған

шабуылдарды өткізуге мүмкіндік береді.

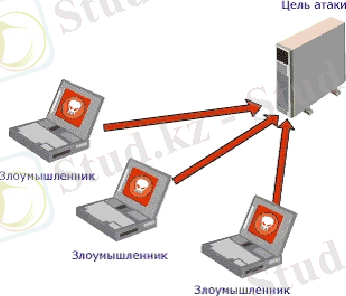

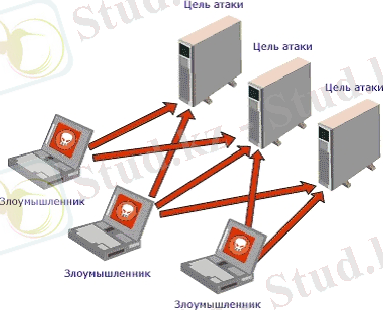

Бөлшектенген немесе үйлестірілген шабуылдар (coordinated attack)

үлгісі «көптің біреуге» (1. 3 сурет) және «көптің көпке»(1. 4 сурет) деген

қатынас қағидаларына сүйенеді. Барлық бөлшектенген шабуылдар

(Distributed DoS, DDoS) «классикалық» шабуылдың «қызмет көрсетуде бас

тарту» типіне негізделген, дәлірек айтқанда Flood немесе Storm - шабуылдар

деген атаулармен белгілі жиынтығына негізделген. Дәл осы шабуылдардың

мағынасы үлкен көлемде тапсырылған тораптар жүйесінде (шабуыл мақсаты)

құрылады, тіпті мұндай әрекет тораптардың құрылымының бір жола

жойылуына әкелуі мүмкін, себебі тіркелген пайдаланушылардың сұранысын

өңдей алмайды.

21

1. 3 - Сурет «Көптің біреуге» қатынасы

1. 4 - Сурет «Көптің көпке» қатынасы

Дәл осы тәсіл шабуылдаушы тарабына келесідей артықшылықтары бар:

Құпиялылығы. Бірден бірнеше мекен-жайлармен жұмыс істеу,

үйреншікті механизммен шабуылдайтындарды анықтау айтарлықтай

қиындайды (желілік экрандармен, шабуылды анықтау жүйелерімен және

т. б. ) . Қазіргі заманауи қорғаныс құралдарының барлығы бірдей қолдана

бермейтін деректерді өзара байланыстыру механизімін қолдану қажет.

Шабуыл күші. Бір нүктеден жасалатын ұқсас шабуылдан гөрі, бірнеше

желі нүктелерінен жасалынатын шабуылдар қысқа уақыт ішінде аса қуатты

шабуылды жүзеге асыруға мүмкіндік береді. Жоғарыда айтылған жағдайдай

22

(құпиялылығы) бөлшектенген шабуылды оқшаулау және анықтау әдісі

сияқты әрекеттердің тиімділігі аз болып келеді.

Алуан түрлі деректерді алу. Әр түрлі мекен-жайлар арқылы жұмыс

істей отырып, оның ішінде әртүрлі желілерде орналасқан мекен-жайлар

арқылы, үйреншікті іс-әрекетпен салыстырғанда бір нүктеден жүзеге

асыратын шабуылдың толық объектісі көбірек деректер жинақтай алады.

Мұндай үлгі арқылы шабуыл мақсатына дейін ең қысқа қозғалыс бағытын

анықтап алуға болады, сондай-ақ әр түрлі желілік тораптардың «сенімді»

қарым-қатынасы және т. б. Мысалы, А торабынан зиянкелтіруші «троянский

конь» бағдарламасы арқылы шабуыл мақсатына қол жеткізе алады, ал В

торабынан - қол жеткізе алмайды.

Шектеу күрделілігі. Көрсетілген артықшылықтар бөлшектенген

шабуылды шектеуді қиындатады.

Сонымен қатар Internet-серверды істен шығаруға жеткілікті «троянский конь»

типті бағдарламалары бар түйіндердің мөлшерін санап анықтауға болады.

Қалыпты 128 Кбит/с DSL-байланысы кезінде 1 с-та жіберілетін пакеттер саны

800-ден көп емес (128/(IP-пакеттың Кбит-тағы орташа өлшемі) ) . IP-пакеттың

ең аз мөлшері 20 байт (тек атауы) болғандықтан, онда DSL-байланысы 128 000

/ 20 / 8 = 800 пакет жіберуге мүмкіндік береді. Қалғаны сервердың

өнімділігіне байланысты болады. Мысалы, TopLayerNetworks

компаниясының тестілеуіне сай MSIIS 5. 0 Pentium 400 компьютеры

секундына 100-200 пакет өңдей алады. Демек, бір DSL-байланысы бар үй

компьютері 6-7 өнімді емес Web-серверді істен шығара алады. Web -серверге

компьютер қуаты өскен сайын, шабуылға катысатын түйіндердің саны да

өседі.

Бөлінген шабуылдар әдісі бойынша құрылған шабуылдарды анықтау

өте қиын. Шабуылдарды анықтаудың торлық жүйелері оларды сенімсіз

анықтайды, әсіресе егер агенттер мен серверлер арасындағы байланыс

құпияланған болса. Шабуылдарды анықтау жүйелерінің түйіндік дәрежесі

осы мақсатқа көбірек жарамды болып келеді. Осындай шабуылдарды агентті

орнату кезеңінде анықтауға болады.

Оны нәтижесінде яғни соңында жасау өте қиын себебі агент ОЖ бөлігі

ретінде жұмыс істейді. Әсіресе агенттерді Linux және OpenBSD сияқты

"ашық" ОЖ -лар үшін кірістіру қауіпті, себебі агент оперативтік жүйенің

ядросына кірістірілуі мүмкін, ол өз кезегінде осындай агентті анықтауды

қиындатады. Дәстүрлі шабуылда шабуылдаушыға периодты түрде

айғақталған түйінге "кіріп тұруға" тура келеді. Ол тіркеу журналдарының

анализі арқылы немесе автоматталған құралдармен анықталуы мүмкін.

Бөлінген шабуылда мұндай мәселе туындамайды, себебі агент алдын

ала орнатылған, сондықтан айғақталған түйінге периодты түрде "кіріп

тұрудың" қажеті жоқ, барлығын алдын ала бағдарламаланған агент

орындайды.

23

Гибридты шабуылдар (hybridattack), сонымен қатар аралас қауіп

(blendedthreat), дамыған червь (advancedworm) немесе гидра (hydraattack) деп

аталатын шабуылдау әдісі ретінде дамыған.

Осындай шабуылдардың мысалы болып Nimda, CodeRed, SirCam және

Klez келеді. Гибридты шабуылдардың бөлінген шабуылдардан негізгі

айырмашылығы (ол бөлінген шабуылдардың бір модификациясы немесе бір

кеңейтілімі) - өз демондарын басқаратын мастер -агенттердің болмауы.

Сондықтан нағыз көзін, себебін анықтау тіптен мүмкін емес. Оған қоса егер

бұрын пайдаланушы вирустың қосылуын ерікті немесе еріксіз түрде өзі

ұйымдастыруы керек болса, онда гибридты шабуылдар үшін бұл шарт қажет

емес. Олар өздері осал түйіндерді іздеп, оларға сіңіп кейін ешкімнің

көмегінсіз ақ көбейіп отырады.

1. 1 К е с т е - Гибридты шабуылдардан қорғаудың әдістері.

Желі

Операциондық жүйе Қосымша

қорғанысы

қорғанысы

қорғанысы

Өнімдер

Желілік

сканерлер

Шабуылды

анықтаудың

желілік жүйесі

Серверлер және жұмыс Қосымша

істеп тұрған сканерлері

станциялар сканерлері

Серверлер мен жұмыс Деректер

істеп тұрған базасының

станцияларға жасалған сканерлері

шабуылдарды анықтау

жүйесі

Желіаралық

бейне беттер

Арнайы антивирустар

Қосымшаларға

арналған

антивирустар

Қызметтер

Қашықтандыры

лған сканерлеу

Қашықтандыры

лған сканерлеу

Қашықтандыры

лған сканерлеу

Қашықтандырылған

сканерлеу

Қашықтықтан

мониторинг жасау

және шабуылды

анықтау жүйесімен

Қашықтандыры

лған сканерлеу

Мониторинг

және

қосымшаның

қорғанысы

... жалғасы- Іс жүргізу

- Автоматтандыру, Техника

- Алғашқы әскери дайындық

- Астрономия

- Ауыл шаруашылығы

- Банк ісі

- Бизнесті бағалау

- Биология

- Бухгалтерлік іс

- Валеология

- Ветеринария

- География

- Геология, Геофизика, Геодезия

- Дін

- Ет, сүт, шарап өнімдері

- Жалпы тарих

- Жер кадастрі, Жылжымайтын мүлік

- Журналистика

- Информатика

- Кеден ісі

- Маркетинг

- Математика, Геометрия

- Медицина

- Мемлекеттік басқару

- Менеджмент

- Мұнай, Газ

- Мұрағат ісі

- Мәдениеттану

- ОБЖ (Основы безопасности жизнедеятельности)

- Педагогика

- Полиграфия

- Психология

- Салық

- Саясаттану

- Сақтандыру

- Сертификаттау, стандарттау

- Социология, Демография

- Спорт

- Статистика

- Тілтану, Филология

- Тарихи тұлғалар

- Тау-кен ісі

- Транспорт

- Туризм

- Физика

- Философия

- Халықаралық қатынастар

- Химия

- Экология, Қоршаған ортаны қорғау

- Экономика

- Экономикалық география

- Электротехника

- Қазақстан тарихы

- Қаржы

- Құрылыс

- Құқық, Криминалистика

- Әдебиет

- Өнер, музыка

- Өнеркәсіп, Өндіріс

Қазақ тілінде жазылған рефераттар, курстық жұмыстар, дипломдық жұмыстар бойынша біздің қор #1 болып табылады.

Ақпарат

Қосымша

Email: info@stud.kz