Trust company ЖШС корпоративтік желісінің бұлттық технологиялар негізінде қауіпсіздігін жобалау және техникалық-экономикалық негіздеу

9

10

11

12

Аңдатпа

Бұл дипломдық жобада «Trust company» ЖШС корпоративтік желісінің қауіпсіздігін бұлттық

технология негізінде қамтамасыз ету қарастырылады. Жалпы жобаның басты мақсаты -

бұлттық есептеу жүйесінде ақпарат алмасу процесіндегі ақпараттың қауіпсіз жетуін

қамтамасыз ету. Жабдықты таңдау және желіні жобалау ұсынылған және дәлелденеді.

Үзіліссіз жұмыс істейтін желі ұйымдастырылады.

Жобада техника - экономикалық сипаттағы мәселелер қарастырылады, оның ішінде осы

жобаны іске асыру үшін жұмсалатын шығындарды анықтау, бизнес жоспар жасау және

тіршілік қауіпсіздігі мәселелері қарастырылады.

Аннотация

В данном дипломном проекте рассматривается обеспечение безопасности корпоративной

сети в основе облачной технологии для ТОО «Trust company». Основной цель проекта -

организовать защиты информации в системе облачных вычислении при обмене информации.

Выполнено проектирование сети и организованна ее защита, с использованием таких

устройств, как коммутаторы, маршрутизаторы, межсетевые экраны. Представлены и

обоснованы методы выбора оборудования и проектирования сети. Организованна

бесперебойная работа сети.

В проекте рассмотрены вопросы технико-экономического характера, в частности

определение затрат для реализации данного проекта, составление бизнес-план,

затрагиваются вопросы безопасности жизнедеятельности и охраны труда.

Annotation

In this thesis project will be considered the security of corporate networks in the cloud-based

technology for LLP «Trust company». The main objective of the project - to organize the protection

of information in the system of cloud computing in the exchange of information. Achieved network

design and organized its defense, using devices such as switches, routers, firewalls. Methods are

presented and justified choice of equipment and network design. Organized network uptime.

The project addressed issues of technical and economic nature, in particular the definition of costs

for the project, developing a business plan, addresses the issues of life safety and health.

Мазмұны

13

КІРІСПЕ . . . 8

1

БҰЛТТЫҚ ЕСЕПТЕУДІҢ ҚАУІПСІЗДІГІ . . . 9

1. 1 Бұлттық есептеудің нарықтағы орны Ошибка! Закладка не определена. 9

1. 2 Бұлттық есептеулерге төнетін қауіп және оны қорғау әдістері

Ошибка! Закладка не

определена. 1

1. 3 Қарапайым серверлерді бұлттық есептеулерге ауыстыру кезінде

туындайтын қиындықтар

Ошибка! Закладка не определена. 3

1. 4 Виртуалды машиналарды динамикалығы

Ошибка! Закладка не определена. 4

1. 5 Виртуалды ортаның қауіпсіздігін қамтамасыз ету

Ошибка! Закладка не определена. 6

1. 5. 1

Гипервизорға шабуылдар

20

1. 5. 2

Аутентификация

21

1. 6 Периметрді қорғау және желіге шек қою

23

1. 6. 1

Демилитариленген жергілікті желі

25

1. 7 Желіаралық экрандар 27

1. 7. 1

Қолжетімділіктің барлық нүктелерін қорғаудың негізгі

29

1. 7. 2

Cisco ASA 5500 көп функционалды желіні қорғау құрылғысы

30

1. 8 Желілік мәлемет өңдеуші ортаның қауіпсіздігі

Ошибка! Закладка не определена. 33

2 GNS3 ЖЕЛІНІҢ ГРАФИКАЛЫҚ СТИМУЛЯТОРЫ . . . 35

2. 1 GNS3 бағдарламасының сипаттамасы Ошибка! Закладка не определена. 35

2. 2 GSN3 бағдарламасының компоненттерін қолданумен танысу

37

2. 3 PIX Firewall эмуляциясы

39

3 ҚАУІПСІЗДІКПЕН ҚАМТАМА . . . 42

3. 1 Кәсіпорын туралы жалпы сипаттама 42

3. 2 Қауіпсіздікпен қамтамасыз етудің шешім топологиясы

42

3. 3 Nexus 7010 агрегациясы

44

3. 3. 1

3. 3. 2

Логикалық тұрмыстық модельдің қызметі

Енгізудің спецификалық ерекшеліктері

45

47

3. 3. 3

Физикалық кабельдік детальдар

48

3. 4 Мәлімет өңдеу орталығы

49

3. 5 Шасси қызметтерінің физикалық моделі

50

3. 5. 1

Active- Standby Service Chassis52

3. 5. 2

3. 5. 3

Атрибуттар архитектурасы

Актив-Актив шасси қызметі

52

53

3. 5. 4

Активті/Күту режимі шасси жобалау қызметі 54

14

3. 6 Ядро қабаты 57

4 ТІРШІЛІК ҚАУІПСІЗДІГІ . . . 60

4. 1 Ауа кондиционерлеу жүйесінің құрылғысы және есебі

4. 2 Кондиционерлеу және ауаны жаңарту жүйелерін есептеу

60

64

4. 3 Температура айырымы нәтижесінде алынатын жылу және жылу

жоғалту

65

4. 3. 1

Әйнек арқылы күннің радиациясынан түсетін жылу 65

4. 3. 2

Шынылау арқылы күннің сәулеленуінен келетін жылу

66

4. 3. 3

Адамдардан келетін жылу

67

4. 3. 4

Жарықтану аспаптарынан, оргтехникадан және құрылғылардан

келетін жылу 68

4. 4 Ауа алмасуды есептеу 68

4. 5 Тіршілік қауіпсіздігі бөлімі бойынша қорытынды

69

5 БИЗНЕС- ЖОСПАР . . . 71

5. 1 Жобаның мақсаты мен міндеттері

71

5. 2 Бағдарламамен қамтамасыз етудегі еңбек сыйымдылығын есептеу 72

5. 3 Бағдарламалық қамсыздандыру шығынының есебі 74

5. 4 Бағдарлама өнімін сатып алуға кеткен бір жолғы шығындар есебі 79

5. 5 Ақпараттық жүйе енгізуден үнем мен табыс мөлшерінің есебі

79

5. 6 Салыстырмалы экономикалық тиімділіктің көрсеткіштерін есептеу 80

5. 7 Ақшалай құралдардың қозғалысы

5. 8 Экономикалық тиімділікті есептеу

81

81

5. 8. 1

Таза ағымдағы құндылықты есептеу (Nеt present value, NPV)

81

5. 8. 2

Пайда индексін есептеу (Profitability index, PI)

82

5. 8. 3

Табыстың ішкі нормасын есептеу (Internal rate of return, IRR)

82

5. 8. 4

Өтімділік периодын есептеу (Payback period, PBP)

83

ҚОРЫТЫНДЫ . . . 84

ПАЙДАЛАНЫЛҒАН ӘДЕБИЕТТЕР ТІЗІМІ . . . 85

А ҚОСЫМШАСЫ . . . 86

Б ҚОСЫМШАСЫ . . . 94

Кіріспе

15

Қолданыста пайда болғанына он жылдан астам уақыт болғанына

қарамастан, «бұлт» сөзін естімеген адам жоқ шығар. Оған қоса көптеген

қолданушылар бұлттық есептеудің өнімдерін күнделікті қолданыста өз

қажеттеріне жаратуда.

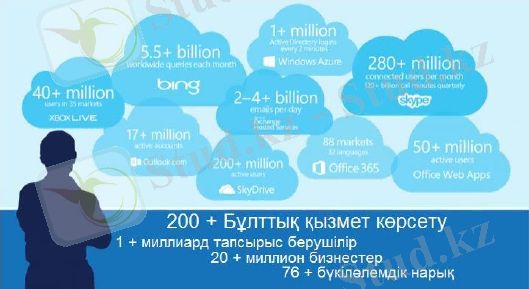

Бұлттық есептеу қызметіне нарықтың сапалық және сандық баға

бергеніне сүйенсек, техникалық әрі икемділік жағынан қойылатын талаптарды

толықтай қанағаттандыруда және қызмет түрлерінің әр бағытында тұрақты

түрде өсуде. Осы тұста қоса кететін бір мәлімет, ол Gartner компаниясының

болжамы бойынша бұлттық есептеу нарығы 2014 жылдың ішінде 190 миллиард

долларға жетеді. Ал Merrill Lynch компаниясы 200 миллиард долларға дейін

өсуі мүмкіндігін болжауда. Ол бұлттық есептеудің компьютер индустриясында

алатын орны ерекше, әрі болашағы зор дегенді білдіреді.

Бұлттық есептеу технологиясының қарқынды дамуы ақпараттың көп

болуына және оның алмасу қарқынының артуына алып келіп отыр. Мұндай

жылдамдық пен ауқымдылық ақпаратты жіберудегі қауіпсіздікті арттыру

шараларын күшейтуді қажет етеді. Яғни жалпы бұлттық есептеудің пайда

болуы ақпараттық ұрлық пен тыңшылықтың жаңа бір көрінісін алып келді.

Осыған байланысты ақпаратты қорғау құралдары мен әдістерін жетілдіру ең

үлкен мәселеге айналды.

Құпия ақпарат - құқықтық режімін меншік иесі коммерциялық, кәсіптік

(өнеркәсіптік) құпия, мемлекеттік қызмет жайындағы және басқа заңнамалық

кесімдер негізінде тағайындайтын қызметтік, кәсіптік, өнеркәсіптік,

коммерциялық және т. б. ақпарат қорғауды талап ететін ақпарат.

2013 жылы құпия ақпараттардың таралуы осы жылдың алғашқы алты

айының негізгі әлемдік тақырыбы ретінде қарастырылды деп мәлім етеді

InfoWatch аналитикалық орталығы. Ол барлық блоктардағы және басқа

ресурстардағы ақпараттардың таралуын қарастырып, мамандандырылған

компаниялар бойынша бар - жоғы 382 жағдайда мәліметтердің жоғалуын мәлім

етеді. Бұл орта есеппен күніне 2, 1 құпия ақпараттардың таралуын құрайды.

Дипломдық жоба шеңберінде бұлттық есептеуді қорғауды іске асыру

кезінде келесідей маңызды мәселелерге тоқталып, өз шешімімді ұсынамын:

бұлттық есептеуде жүретін ақпарат алмасуға сырттан рұқсатсыз қолжеткізуді,

нақтырақ айтсақ желіге жасалатын шабуылдардың алдын алу, байланысты

қамтамасыз ететін құрылғыларда орналасқан бағдарламалардың осал тұстарын

анықтау, қолданушымен ұштасатын тұсты сенімді ету.

Осы мақсатта, бұл жобамның желілік байланыс құрылымын GNS3

желілік графикалық симуляторында жасаймын. GNS3 күрделі желілерді

эмуляциялай алатын желінің графикалық симуляторы болып табылады. Бұл

желілік симулятордың мүмкіншіліктері мен артықшылықтары өте көп. Менің

дипломдық жобамда қоданатын күрделі байланыстар мен ауыр баптамаларды

іске асыруға таптырмас шешім болып табылады.

1 Бұлттық есептеудің қауіпсіздігі

16

1. 1 Бұлттық есептеудің нарықтағы орны

Бұлттық есептеулер - қолданушыларға өз компьютерінің жұмыс істеу

қабілетіне, оның бағдарламалық қамтамасының мүмкіндігіне тәуелді болмауға

мүмкіндік беретін ең заманауи сервис. Қарапайым сөзбен айтар болсақ,

тұтынушы өз компьютерінде белгілі бір бағдарламаны іске қосқанда, негізгі

есептеулер мен ондағы дереккөздер интернеттегі шалғай серверлерде

орындалып, сол жерде сақталады да, ал жұмыс нәтижесі жаңағы тұтынушының

компьютерінде стандартты веб-браузердің терезесіне шығарылып көрсетіледі.

Осындай сервисті қолданушы кәсіпорындар саны күннен күнге артуда.

Өздерінің ішкі мәлімет өңдеуші орталықтарын сыртқы коммерциялық қызмет

көрсететін аутсорсингке тапсыруда. Бұлттық технология қызметін қолданушы

кәсіпорындар өздерінің құнды мәліметтері қаншалықты дәрежеде сақталып

және өңделіп жатқан процестің қауіпсіздігі туралы уайымдауы мүмкін. Әрине

орынды, себебі ондағы мәліметтер өзге тұлғалардың қолына түссе орасан зор

зиян тиеді.

Бұлттық есептеу қызметіне нарықтың сапалық және сандық баға

бергеніне сүйенсек, талаптарды қанағаттандыруда және тұрақты түрде өсуде.

Gartner компаниясының болжамы бойынша бұлттық есептеу нарығы 2014

жылдың ішінде 190 миллиард долларға жетеді деп есептеуде. Ал Merrill Lynch

компаниясы 200 миллиард долларға дейін өсуі мүмкіндігін болжамдауда. 1. 1 -

суретте көрсетілгендей, қазіргі уақытта 200 жуық бұлттық қызмет көрсетуші

жүйелер бар.

Сурет 1. 1 - Бұлттық есептеудің қолданыс аясы

17

Аналитикалық фирманың жүргізген сауалнамасы бойынша

IT-

менеджерлер жартысынан көбі бұлттық есептеу технологиясын қолдануға ниет

білдірген. Heavy Reading Insider атты компанияның бұлттық есептеудің

қауіпсіздігіне арналған « Cloud Service Fly Into Some Turbulence » атты

жүргізген зерттеулерінде келесі кезектегі провайдер-компаниялардың

қызметтері қолданылған: Amazon Web Services, AT&T, GoGrid Cloud Hosting;

Google, IBM, Joyent, Rackspace Hosting, Savvis, Terremark Worlwide, VMWare

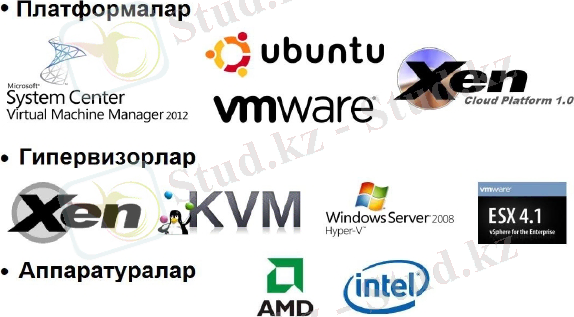

және Verizon Communications. 1. 2 - суретте бұлттық технологияның

платформасын, гипервизорды және аппаратпен қамтамасыз ететін провайдер-

компаниялардың сұлбасы көрсетілген.

Бұндай қызметтердің негізгі проблемасы - нарықтың көп бөлігімен

келісілген бұлттық есептеудің қауіпсіздігін қамтамасыз ететін стандарттың

жоқтығы. Көптеген сертифицияланған процедуралар мен әдістердің бар

екендігіне қарамастан, басты талаптарға негізделген қауіпсіздікті қамтамасыз

ететін біртұтас тәсіл мен методика әлі күнге дейін жоқ. Тұтынушылар өз

ақпараттарының қауіпсіздігіне тек көптеген кепілдік беретін сертификаттар,

заңдар немесе қызмет көрсету уақытының ұзақтығымен ғана кепілдік бере

алады, нақты шешім жасалынбаған. Бұндай қызметпен қамтамасыз ететін

провайдерлердің өздері қауіпсіздіктің қаншалықты дәрежеде қажет екеніне

сенімді бола алмайды. Сол себепті виртуализацияға көп көніл бөледі.

2009 жылы сәуірінде Cloud Security Alliance (CSA) атты бұлттық

есептеудің қауіпсіздік жөніндегі ассоциация қауіпсіздікке байланысты бүкіл

критери жиынтығын жасаған болатын. Бірақ біз оны тұтынушыларға әмбебап

әрі толық қапіпсіздік қорғанысын қамтамасыз ететініне кепілдік бере

алмаймыз.

Сурет 1. 2 - Бұлттық есептеуде қызметі колданылатын провайдер-

компаниялар

18

Бұлттық есептеудің қауіпсіздік моделі дәстүрлі қауіпсіздік моделінен

маңыздырақ, себебі өңделетін мәліметтердің қорғалмаған ортаға жіберілуі өте

қауіпті, оған қоса мүлде жоғалып кетуі мүмкін. Бұған қарамастан нарықта

бұлттық есептеудің қауіпсіздігін қамтамасыз ететін провайдерлер көптеп

кездеседі. Яғни оған деген сұраныс та қызығушылықта артып келеді дегенді

білдіреді. Бірақ бұлттық есептеудің қауіпсіздігін қамтамасыз ету оңай шаруа

емес, уақытты көп алатын әрі бұлттық есептеудің дамуымен бірге

қиыншылықтарыда артып отыратын мәселе.

Қазіргі кезде тұтынушыларға бұлттық есептеудің қауіпсіздігі өте жоғары

дәрежеде қорғалғандығы жөнінде толықтай көз жеткізудің бір-ақ жолы бар. Ол

- тұтынушыларды белсенді түрде төніп тұрған қауіп жайлы хабардар етіп, оны

шешу жолында жасалған жұмыстарды түсіндіріп отыру қажет. Және оны тек

CSA дәрежесінде емес, өзгеде қызмет ұсынушы провайдерлерге де жүктелу

керек.

1. 2 Бұлттық есептеулерге төнетін қауіп және оны қорғау әдістері

Мәлімет өңдеу орталығы қауіпсіздік пен тиімділікті арттыру мақсатында

бір кеңістікте орналасқан серверлер жиынтығын білдіреді. Мәліметтерді өңдеу

орталықтарын желілік, физикалық, сенімді электрлік қамтама мен жұмыстың

тұрақтылығын қорғау керек. Қазіргі уақытта нарықта мәлімет өңдеу орталығын

әр түрлі қауіп-қатерден қорғаудың кең спектрлі шешімдері бар. Оларды

тапсырманы тар спектрда шешуі біріктіреді. Дегенмен, бұл тапсырмалардың

спектрі классикалық аппараттарды виртуалды платформалардың аппараттық

жүйелері ығыстырып шығуына байланысты біраз кеңейтілді. Белгілі қауіп

түрлеріне (желілік шабуыл, оперциялық жүйедегі бағдарламадағы әлсіздік,

қауіпті бағдарламалық қамтама) ортаны (гипервизор) бақылауға байланысты,

машиналар арасындағы трафик, қолжетімділік құқығын шектеу секілді қауіп

түрлері қосылды. Мәлімет өңдеу орталығының ішкі қорғау сұрақтары мен

саясаты, сыртқы реттеуге деген талаптар кеңейтілді. Жаңа мәлімет өңдеу

орталықтарының салалардағы жұмысында техникалық сұрақтардың жабылуы

мен қауіпсіздікке қатысты сұрақтарға талап күшейді. Виртуализация

платформасының келуі қолданушы компаниялардың қауіпсіздікке қатысты

мәселемен шындап кірісу дәрежесіне жетті. Бір жыл бұрын компаниялар бұл

мәселеге теориялық тұрғыдан ғана қараған болатын. Маңызды бизнес жүйелер

мен бағдарламаларды қауіпсіздікпен қамтамасыз ету уақыт өткен сайын

қиындай түсуде. Виртуализацияның пайда болуымен көптеген жүйенің

виртуальды машинаға көшуінің белсенді себебі болды. Дегенмен жаңа ортада

бағдарламаның эксплуатациясына қатысты қауіпсіздікпен қамтамасыз ету

ерекше шешімді қажет етеді. Көптеген қауіп түрлері зерттеліп қойған және

оларға қорғаныс құралдары ойлап табылған, бірақ оларды бұлтта қолдану үшін

икемдендіру қажет. 1. 3-суретте бұлттық есептеулерді қорғау әдістері

көрсетілген[1] .

19

Сурет 1. 3 - Бұлттық есептеулердің қорғау әдістері

Бұлттарды бақылау және басқару-қауіпсіздік проблемасы болып

табылады. Бұлттың барлық қорлары түгел және онда бақыланбайтын

виртуалды машина жоқ, артық процесстердің қосылмағандығына, бұлт

элементтерінің өзара конфигурациясы бұзылмағандығына кепілдік жоқ. Бұл

жоғары дәрежелі қауіп түрі.

Ол бұлтты басқарумен қатысты болғандықтан, біріңғай информациялық

жүйе ретінде оған жалпы қорғауды жеке құрастыру керек. Бұл үшін бұлттық

инфраструктураға қауіп-қатерді басқару моделін қолдану қажет. Физикалық

қауіпсіздікпен

қамтамасыз етудің негізінде серверлер мен желілік

инфраструктураларға физикалық қолжетімділікке қатаң бақылау жатады.

Физикалық қауіпсіздіктен желілік қауіпсіздіктің айырмашылығы басып ену мен

желіаралық экранды қорғайтын сенімді қауіп моделін тұрғызу.

Желіаралық экран фильтр жұмысын білдіреді. Яғни, мәлімет өңдеу

орталығының ішкі желілерін әр түрлі дәрежелі сенімсіз желілерге шектеу қою.

Ол интернеттен қолжетімді жеке серверлер немесе ішкі желідегі серверлер

болуы мүмкін. Бұлттық есептеулерде платформа ретінде маңызды рөлді

виртуализация технологиясы атқарады. Мәліметтің тұтастығын сақтау және

қауіпсіздікпен қамтамасыз ету үшін бұлттық есептеулерге негізгі қауіп-

қатердің түрлерін атап өтеміз. Келесі кезекте бұлттық есептеуге физикалық

тұрғыдан және виртуалдық тұрғыдан келетін қауіп-қатерлердің түрлерімен

оларды шешу жолдарына тоқталамыз.

Операциялық жүйелердің, модульді компоненттердің, желілік

протоколдардың әлсіздігі - дәстүрлі қауіп түрлері. Олардан сақтану үшін

20

желіаралық экрандарды, firewall, антивирус, IPS және басқа да компоненттерді

орнату жеткілікті. Сонымен қатар бұл құрылғылардың виртуализация

шартында тиімді жұмыс істеуі шарт.

Шифрлау-мәліметті сақтаудың ең тиімді жолдарының бірі. Мәліметке

рұқсат беруші провайдер тұтынушының мәліметтерді өңдеу орталығында

орналасқан мәліметтерін шифрлауы тиіс. Егер қажеттілік болмаса,

қайтарымсыз жоюға болады.

Шифрланған мәліметтер жіберілу кезінде аутентификациядан кейін ғана

қолжетімді болу керек. Мәліметтерді оқу немесе өзгеріс енгізу тіпті сенімді

түйіндерден енген болса да мүмкін болмайды. Ондай технологиялар бұрыннан

белгілі. Мысалы, AES, TLS, Ipsec бұрыннан провайдерлермен қолданылып

келеді.

Бұл шабуыл түрі жалпы қауіпсіздік принципімен

бұлттың көп

қабаттылығымен байланысты. Бұлтқа төнетін қауіп-қатер жөніндегі статьяда

келесі шешімдер жарияланған: Бұлттың әрбір бөлігіне жасалатын

функционалды шабуылдан келесі сақтандыру шараларын жасау керек: прокси

үшін - DoS-шабуылдан тиімді қорғаныш; веб-сервер үшін- беттің бүтіндігін

бақылау; бағдарлама серверіне-бағдарлама деңгейінің экраны; СУБД үшін -

SQL-инъекциядан қорғаныш, мәліметті сақтау жүйесіне-дұрыс бэкаптар

(резервті көшірме), қолжетімділікті шектеу. Бұл қорғаныш механизмдері бөлек

шығарылған. Бірақ олар бұлттың комплексті қорғалуы үшін әлі жинақталмаған.

Сондықтан, оларды біріңғай жүйеге интеграциялау тапсырмасын бұлтты

жасалу уақытында ұйымдастыру керек.

Жеке виртуалды машина мен виртуалды желіні қолдану. Виртуалды

машиналар VPN (Virtual Private Network), VLAN (Virtual Local Area Network)

және VPLS (Virtual Private LAN Service) секілді технологиялармен кеңейтілуі

керек. Провайдерлер тұтынушыларды бір-бірінен біріңғай программалық

ортада мәлімет кодының өзгеруіне байланысты оқшаулайды. Бұл шешімнің

стандартсыз кодта тесік тауып, мәліметтерге қолжетімді қылатын қауіптері бар.

Кодта мүмкін қателіктердің болуына байланысты тұтынушы өзінің емес, басқа

адамның мәліметін алуы мүмкін. Соңғы уақытта мұндай инцидиенттер біраз

кездесіп жүр[2] .

1. 3 Қарапайым серверлерді бұлттық есептеулерге ауыстыру кезінде

туындайтын қиындықтар

Бұлттық есептеулерді қорғауға қойылатын талаптар мәліметті өңдеу

орталықтарын қорғауға қойылатын талаптармен бірдей. Дегенмен, мәлімет

өңдеу орталығын виртуализациялау мен бұлттық ортаға өту жаңа қауіптердің

тууына әкеліп соғады.

Есептік қуатты интернет арқылы басқару бұлттық есептеудің негізгі

мінездемесі болып табылады. Дәстүрлі мәлімет өңдеу орталықтарында

инженерлердің мәліметке қолжетімділігі физикалық тұрғыда өтсе, бұлттық

ортада ол Интернет арқылы жүзеге асады. Қолжетімділікті бақылауды шектеу

21

мен жүйелік деңгейде өзгерістің мөлдірлігі, білінбеуі

қауіпсіздіктің негізгі

критериі болып табылады.

Сурет 1. 4 - Біртұтас заманауи желілік платформаның сұлбасы

1. 4 Виртуалды машиналардың динамикалығы

Виртуалды машиналар динамикалылығының артықшылықтары мен

кемшіліктеріне тоқталар болсақ. Жаңа машинаны жасап, оның жұмысын

тоқтату, қайта қосуды кішкентай уақыт аралығында жасауға болады. Олар

клондалады және физикалық серверлер арасында ауыстырыла алады. Бұл

өзгергіштік қауіпсіздік жүйесінің біртұтастығына

кері әсерін тигізеді.

Дегенмен, виртуалды ортада операциялық жүйе мен бағдарламаның әлсіздігі

бақылаусыз таралады және ерікті уақыт аралығынан кейін қайта пайда болып

отырады (мысалы, резервті көшірмені қайта орнату кезінде) . Бұлтты есептеулер

ортасында оның орналасуы мен күйіне қарамастан жүйенің қауіпсіздік күйін

жазып отыру керек.

Қазіргі

таңда резервті көшірудің бағдарламалық қамтаманы

ұсынушылардың ішінен CommVault, EMC, Symantec және IBM секілділер

ерекше көзге түседі. Резервтік көшіру бір тұсынан виртуалды серверлердің

қауіпсіздігін қамтамасыз ететін болса, екінші тұсынан физикалық серверді

қорғауғада өз үлесін қосады. Сол себепті виртуалды машинаны резервті көшіру

әдісін таңдағанда селқос қарамау қажет. Нарықтың 43 пайызын виртуалды

машинаның агенттерін қолдану арқылы тұрақты резервті көшіру жасау әдісі

алып отыр. Екінші кезекте виртуалды машинаның резервті көшірмесінің

бағдарламаларды тұрақты түрде көшіру опциясын қолданады екен. 18%-ы

виртуалды

машинаға арнап жасалған резервті көшіру бағдарламасын

қолданады екен. Дәстүрлі әдіспен қоса виртуалды ортаға арналған резервті

22

көшіру өнімдерін нарықтың 5%-ы орынды деп ойлайды.

VMware

... жалғасы- Іс жүргізу

- Автоматтандыру, Техника

- Алғашқы әскери дайындық

- Астрономия

- Ауыл шаруашылығы

- Банк ісі

- Бизнесті бағалау

- Биология

- Бухгалтерлік іс

- Валеология

- Ветеринария

- География

- Геология, Геофизика, Геодезия

- Дін

- Ет, сүт, шарап өнімдері

- Жалпы тарих

- Жер кадастрі, Жылжымайтын мүлік

- Журналистика

- Информатика

- Кеден ісі

- Маркетинг

- Математика, Геометрия

- Медицина

- Мемлекеттік басқару

- Менеджмент

- Мұнай, Газ

- Мұрағат ісі

- Мәдениеттану

- ОБЖ (Основы безопасности жизнедеятельности)

- Педагогика

- Полиграфия

- Психология

- Салық

- Саясаттану

- Сақтандыру

- Сертификаттау, стандарттау

- Социология, Демография

- Спорт

- Статистика

- Тілтану, Филология

- Тарихи тұлғалар

- Тау-кен ісі

- Транспорт

- Туризм

- Физика

- Философия

- Халықаралық қатынастар

- Химия

- Экология, Қоршаған ортаны қорғау

- Экономика

- Экономикалық география

- Электротехника

- Қазақстан тарихы

- Қаржы

- Құрылыс

- Құқық, Криминалистика

- Әдебиет

- Өнер, музыка

- Өнеркәсіп, Өндіріс

Қазақ тілінде жазылған рефераттар, курстық жұмыстар, дипломдық жұмыстар бойынша біздің қор #1 болып табылады.

Ақпарат

Қосымша

Email: info@stud.kz