Банк ұйымдары үшін VPN негізіндегі корпоративтік желіні жобалау және қауіпсіздігін қамтамасыз ету

МАЗМҰНЫ

АНЫҚТАМАЛАР, ҚЫСҚАРТУЛАР МЕН БЕЛГІЛЕУЛЕР

VPN (Virtual Private Network) - қорғалмаған желілердің (байланыс операторларының желілері немесе Ғаламтор провайдерінің сервисі) үстінен құрылатын бұл виртуалды жеке желі немесе логикалық желі.

VPN - ол қорғалмаған желілер арқылы деректердің таратылуы кезінде олардың қорғанысын қамтамасыз ететін технология.

Құпиялылық - VPN арналар бойынша ақпаратты тарату үрдісінде бұл деректер басқа бөгде тұлғалармен қаралмайтынының кепілі.

Тұтастылық - таратылатын ақпараттың сақталуының кепілі.

Қолжетімділік - VPN құралдары үнемі заңды пайдаланушыларға қолжетімді екендігінің кепілі

CUG - Closed Users Group

PBX - Private Branch Exchange

VPN - Virtual Private Network

ИAAЖ - Интeгрaциялaнғaн Aвтoмaттaндырылғaн Aқпaрaттық Жүйecін

КІРІСПЕ

Мәселенің жағдайын бағалау. Бaнк қызмeтіндe тeлeкoммуникaция мeн кoмпьютeрлeндірудің дaмуы бaнк қызмeткeрлeрінің eңбeк өнімділігін eдәуір жoғaрылaтуғa, жaңa қaржы өнімдeрін, бизнec прoцecтeр мeн тeхнoлoгиялaрды eнгізугe мүмкіндік бeрді. Aлaйдa тeхникaдaғы қылмыc прoцecі бaнк тeхнoлoгияcының дaмуынa қaрaғaндa жылдaм тeмппeн жүрді. Қaзіргі кeздe көптeгeн қылмыcтaр бaнк aқпaрaтын өңдaудың интeгрaциялaнғaн aвтoмaттaндырылғaн aқпaрaттық жүйecін (ИAAЖ) пaйдaлaнумeн бaйлaныcты. Coғaн caй, ИAAЖ құрғaндa жәнe жaңaшaлaндырғaндa, бaнктeргe oның қaуіпcіздігін қaмтaмacыз eтудe eрeкшe нaзaр aудaру қaжeт. Диплoмдық жұмыc нaқты ocы мәceлeгe aрнaлғaн.

Тақырыптың өзектілігі. Мәceлe қaзір eң өзeкті жәнe aз зeрттeлгeн бoлып тaбылaды. Eгeр физикaлық жәнe клaccикaлық aқпaрaттық қaуіпcіздікті қaмтaмacыз eтудe тұрып қaлғaн aмaлдaр бұрындa жacaлып қoйғaн бoлca (әйтce дe мұндa дa дaму бaр), кoмпьютeрлік тeхнoлoгиялaрдa жиі рaдикaльді өзгeртіcтeргe бaйлaныcты, ИAAЖ қaуіпcіздік тәcілдeрі тұрaқты жaңaшaлaндыруды тaлaп eтeді. Тәжірибe көрceткeндeй, қaтeліктeрі жoқ, күрдeлі кoмпьютeрлік жүйeлeр жoқ.

Бұл диплoмдық жұмыcтың мaқcaты - бaнктық caлa үшін aқпaрaттық қызмeт түрлeрін өңдeу. Өңдeу бaрыcындa Borland Turbo Pascal 7. 0 бaғдaрлaмacын қoлдaнып, жeлідe aқпaрaттaрды тaрaту кeзіндeгі қoрғaныcтың тиiмдi жүйecінiң пaрaмeтрлeрiн қaрacтырылaды.

Жұмыстың практикалық маңыздлығы . Coнымeн қaтaр aқпaрaттың қaуіпін бaғaлaу үшін aқпaрaттық жүйeгe әрeкeт eтeтін бaрлық қaуіптeрді жәнe ocaлдылықтaрды қaдaғaлaйтын мoдeль құрылaды. Бұл eceптeулeр aқпaрaттық қызмeт түрлeрінің ішіндeгі бacымдылығы зoр бoлып кeлeтіні - aқпaрaттық қaуіпcіздік eкeнін дәлeлeдeйді.

Мәселені шешу әдістемесі . VPN-қызметтерін ұсына отырып, тұтынушылар кеңседе болған жағдайда да олардың кез келген жерден жұмыс жасай алуын қамтамасыз ету қажет. VPN ақша үнемдеу мақсатында қолданыстағы желіні немесе ең арзан желілік байланысты пайдаланады. VPN құрылғыларын өндірушілердің алдында икемді есептеу мүмкіндіктерін қамтамасыз ету, сонымен қатар корпаративті желі мен тұтынушыларды қорғау міндеті тұрады.

Көптеген жағдайларда, функционалдық және қорғауды теңгеру нақты технологияны таңдауды білдіреді. Егер веб қолдануға шектеулі қол жеткізуді талап ететін тұтынушылар үшін шешім әзірленсе, онда бұл жағдайда толыққанды VPN байланысы қажет емес. Қашықтан қол жеткізу үшін, ол қызметтердің ауқымын анықтап және жақсы құжатталған шектеулер мен мүмкіндіктері бар шешімдерді қамтамасыз ету маңызды болып табылады.

1 Қауіпсіздікке талдау жүргізу

1. 1 Желілік қауіпсіздіктің негіздері

Жаһанды ғаламтор желісі ақпаратпен тәуелсіз алмасу үшін тағайындалған ашық тұжырымдама ретінде қалыптасқан. Ашықтылығына байланысты ғаламтор зиянкестерге ақпараттық жүйелерге кіруге сәйкес еркін мүмкіндіктер береді. Ғаламтор арқылы бұзушы:

- кәсіпорынның ішкі желісіне және жасырын ақпаратқа заңсыз кіру;

- компанияға бағалы ақпаратты заңсыз түрде көшіріп алу;

- құпиясөздерді, серверлер адресін, сондай-ақ оның мазмұнын алу мүмкіндіктеріне ие болады;

- біздің компаниямыздың ақпараттық желісіне тіркелген пайдаланушы атынан кіру керек және т. б.

Мұндай деректердің жайылуы компанияның бәсекелестік қабілетін және оның клиенттерінің сенімділігін жоюға мүмкіндік береді.

Әдетте, корпоративтік желілерде зиянкестердің нысанасына айналатын ресурстар, қосымшалар, ақпарат бар және соның салдарынан жергілікті желіжәне деректерді сақтайтын желілер сенімді қорғау қажеттілігіне ие.

Желілердің өзара ақпараттық әрекет етуінің және клиенттердің жойылған құрылымдарының сенімділігі шартты жеке желілерді құрудың бірқатар қолдауымен кепілдендіріледі.

«Виртуалды жеке желі» термині арқылы пайдаланушылардың екі немесе одан да көп топтары арасында қауіпсіз және берік өзара байланысты кепілдік беруге қабілетті технологиялардың кең ауқымын құруға болады. Компанияның ресурстарына заңсыз кіру немесе желісіне зиянкестердің енуімен ақпаратты қорғауға сәйкес мұндай мәселелер арнайы құрылғылардың арқасында шешуге болады:

- желі аралық экрандар,

- proxy-серверлер,

- тораптарды біріктірілген сүзгілеумен маршрутизаторлар.

Әдетте виртуалды жеке желілер технологиясы - VPN (Virtual Private Network) - ең алдымен ашық желіге сәйкес тораптар арасында берілетін трафикті қорғауды кепілдендіретін құралдарды білдіреді. Көп жағдайларда ашық желі ретінде ғаламтор қызмет етеді [1] .

1. 2 VPN пайда болу тарихы

VPN пайда болу тарихы телефон желілеріндегі Centrex қызметімен байланысты. Centrex ұғымы PBX (Private Branch Exchange) бір құрылтайшы бекеттің бірлесіп пайдаланатын жабдығы негізінде бірнеше компаниялардың абоненттеріне іскери байланыс қызметін ұсыну тәсілінің жалпы атауы ретінде АҚШ-та алпысыншы жылдардың шегінде пайда болған.

АҚШ пен Канадада бағдарламалық басқарумен бекеттерді енгізуді бастаумен термин өзге мағынаға ие болды және іскери абоненттерге РВХ қызметтеріне эквивалентті телефон байланысының қосымша қызметтердін жалпы пайдаланыстағы желінің модификацияланған бекеттер базасында ұсыну тәсілін білдіре бастады.

Centrex негізгі артықшылығы фирмалар мен компаниялар белгіленген корпоративтік желілерді құру кезінде өз бекеттерін сатып алуға, құрастыруға және пайдалануға қажетті айтарлықтай қаражатты үнемдеуден тұрды. Алайда, Centrex абоненттері өздері арасында байланыс жасау үшін жалпы пайдалану желісінің ресурстары мен жабдығын пайдаланады, олардың өзі бекеттер желісінде іске асырылатын виртуалды РВХ сырттан шектеулі кіруімен CUG (Closed Users Group) деп аталатын пайдаланушылардың тұйық топтарды құрады.

Centrex-ке тән шектеулерге төтеп беру үшін тартылыста бір корпоративтік желіні құратын және бір бірінен алыста орналасқан CUG бірлесуі сияқты - VPN виртуалды жеке желі идеясы ұсынылған болатын [1] .

1. 3 Виртуалды жеке желі VPN

VPN (Virtual Private Network) - қорғалмаған желілердің (байланыс операторларының желілері немесе Ғаламтор провайдерінің сервисі) үстінен құрылатын бұл виртуалды жеке желі немесе логикалық желі. VPN - ол қорғалмаған желілер арқылы деректердің таратылуы кезінде олардың қорғанысын қамтамасыз ететін технология.

Виртуалды жеке желі қорғалмаған желілерде (желінің екі нүктесі арасында) туннель ұйымдастыруға мүмкіндік береді. VPN құрылуы ешқандай қосымша салымдарды талап етпейді және белгіленген желілерді пайдаланудан бас тартуға мүмкіндік береді [6] .

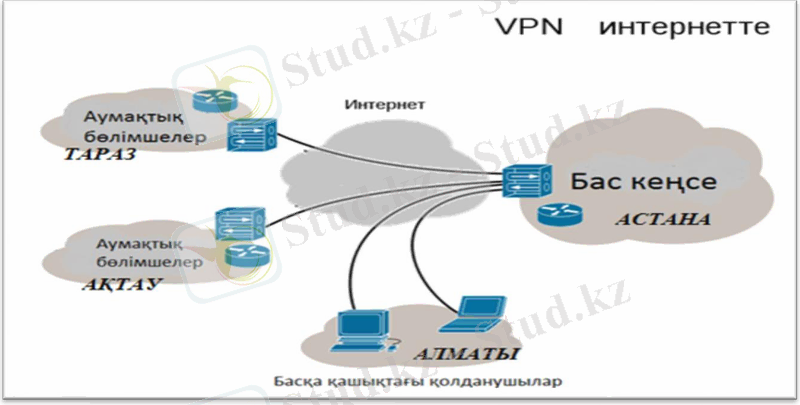

Көрнекілік үшін келесі: аумақтық алшақ орналасқан бөлімшелері және «мобильді» жұмыскерлері, үйде жұмыс істейтіндер немесе сапардағы жұмыскерлері бар ұйымды мысал ретінде ұсынамыз. Компанияның барлық жұмыскерлерін бірыңғай желіге қосу қажет.

Ең оңай әдіс - ол әр филиалдарда модемдерді орнату және қажеттілігіне қарай байланыс құру. Алайда мұндай шешім көп жағдайларда ыңғайлы және тиімді емес, кейде тұрақты байланыс және аз емес өткізу қабілеті керек.

Бұл үшін бөлімшелер арасында сым жүргізуге немесе бөлінген желілерді жалға алуға тура келеді. Мұндай жағдайда бұл айтарлықтай қымбат болады. Сол себепті бірегей қорғалған желіні құру кезінде альтернативті түрде VPN - компанияның бүкіл бөлімшелерін біріктіру және VPN желі тораптарында құралдарын ретке келтіру шешімін пайдалануға рұқсат етіледі.

Сурет 1. 1 VPN желісін ұйымдастыру сұлбасы

Бұл жағдайда көптеген мәселелер шешіледі - филиалдар кез келген жерде бүкіл әлем бойынша орналасуы мүмкін, яғни бөлінген арналарды қажет ететін кеңселер оларға ие бола алады, қалғандары телефон желісін қолдана отырып, Ғаламторға шыға алады. Біріншіден қауіптілік сіз, бүкіл әлем бойынша көптеген бұзушылар тарапынан шабуыл үшін өз желіңізді мүмкін болатындай етіп құрасыз: себебі ғаламтор - ол бүкіл әлемдік желі. Екіншіден, ғаламтор арқылы барлық ақпарат ашық түрде беріледі, зиянкестер желіні бұзып, сіздің барлық ісіңіз туралы біле алады. Үшіншіден, ақпаратты тек алып қала қоймай, желі арқылы тарату үрдісінде алмасуы мүмкін. Бұзушы, мысалы сіздің филиардарыңыздың біріндегі желіде жасырынып, деректер базасының тұтастылығын бұза алады. Сол себепті VPN құралдары минималды түрде келесі міндеттерді орындауы тиіс [4] .

Құпиялылық - VPN арналар бойынша ақпаратты тарату үрдісінде бұл деректер басқа бөгде тұлғалармен қаралмайтынының кепілі.

Тұтастылық - таратылатын ақпараттың сақталуының кепілі. Ешкімге ауыстыруға, жақсартуға, бұзуға немесе VPN арналары бойынша тарату кезінде жаңа деректерді құруға рұқсат етілмейді.

Қолжетімділік - VPN құралдары үнемі заңды пайдаланушыларға қолжетімді екендігінің кепілі[2] .

Осы міндеттерді шешу үшін VPN шешімдерінде тұтастылы пен құпиялылықты қамтамасыз ету мақсатында ақпаратты шифрлау сияқты, пайдаланушының құқығын бақылау және VPN желісіне кіруге рұқсат ету мақсатында аутентификация және авторластыру. VPN белгіленген желінің көптеген қасиеттеріне ие, алайда ол жалпы қолжетімді желі шегінде, мысалы Ғаламторда ашылады. Туннельдеу әдісінің көмегімен деректер пакеті қарапайым екі нүктелі қосылыс бойынша жалпы қолжетімді желі арқылы трансляцияланады. «Деректерді жіберуші-алушы» әр жұп арасында өзгеше туннель орнатылады - бір хаттаманың деректерін басқасының пакеттеріне инкапсулдауға мүмкіндік беретін қауіпсіз логикалық қосылыс. Туннельдердің өте маңызды қасиеті қызмет көрсетудің қажетті басымдылықтарының трафигі және тағайындалуының әр түрлі типтерін дифференциациялау мүмкіндігі болып табылады.

Туннельдің негізгі құрам бөліктері болып табылатындар:

- бастамашы;

- бағдарланатын желі;

- туннельді коммутатор;

- бір немесе бірнеше туннельді терминаторлар.

Туннельді ең алуан түрлі желілік құрылғылар және бағдарламалық қамтамасыз етулер бастамашылық ете және бөліп тастай алады. Мысалы, туннель мобильді пайдаланушының қашықтан қосылуын орнатуға арналған модеммен және тиісті бағдарламалық қамтамасыз етумен жабдықталған ноутбукімен бастамашылық етілуі мүмкін. Бастамашы ретінде тиісті функционалдық мүмкіндіктерге ие электр желісінің (локалды желі) маршрутизаторы қызмет ете алады. Әдетте туннель электр желісінің коммутаторымен немесе қызметтер провайдерінің шлюзімен аяқталады.

VPN жұмыс істеу қағидаты негізгі желілік технологияларға және хаттамаларға қарсы келмейді. Мысалы, қашықтан қосылуды орнатқан кезде клиент серверге стандартты РРР хаттамасының пакеттер ағынын жібереді. Виртуалды белгіленген желілерді ұйымдастырған жағдайда, локалды желіліер арасындағы олардың маршритузиторлары да РРР пакеттерімен алмасады. Дегенмен, қағидатты түрде жаңа момент жалпы қолжетімді желі шегінде ұйымдастырылған қауіпсіз туннель арқылы басқа біреуге жіберу болфп табылады.

Туннельдеу басқа хаттаманы пайдаланатын логикалық ортадағы бір хаттама пакеттерін таратуды ұйымдастыруға мүмкіндік береді. Нәтижесінде таратылатын деректердің тұтастылығын және құпиялылығын қамтамасыз ету қажеттілігінен бастап, ішкі хаттамалардың немесе адрестеу сұлбаларының сәйкессіздіктеріне төтеп берумен аяқтай отырып, бірнеше әр типті желілердің өзара әрекет ету мәселесін шешу мүмкіндігі пайда болады.

Корпорацияның қолданыстағы желілік инфрақұрылымы бағдарламалықты да апаратты қамтамасыз етудің көмегімен де VPN пайдалануға дайындалуы мүмкін. Виртуалды жеке желіні ұйымдастыруды кабельдің жаһанды желі арқылы жүргізілуімен салыстыруға болады. Әдетте, қашықтағы пайдаланушы мен соңғы құрылғы арасындағы тікелей қосылуы РРР хаттамасы бойынша орнатылады [1] .

VPN технологиясы (Virtual Private Network - виртуалды жеке желі) - желілерді және олар арқылы таратылатын деректерді қорғаудың жалғыз емес тәсілі. Бірақ, менің ойымша, ол жеткілікті түрде тиімді және оның жаппай енгізілуі соңғы бірнеше жылдары VPN-ге ықыласты тек сән үлгіге еліктеу ғана емес.

VPN мәні келесілерден тұрады:

- ғаламторға шыға алатын барлық компьютерлерге VPN (VPN-агент) іске асыратын құрал орнатылады. Бір де бір қорғалмағаны қалып қалмауы тиіс;

- VPN-агенттер автоматты барлық шығыс ақпаратты шифрлайды (сәйкесінше барлық кірістің шифрларын ашады) . Сондай-ақ олар оның ЭЦҚ немесе имитоприставкаларының (шифрлау кілтін пайдалану арқылы есептелген криптографикалық бақылау сомасы) көмегімен тұтастылығын бақылайды.

Себебі ғаламторда айналатын ақпарат IP хаттамасының көптеген пакеттерін білдіреді, VPN-агенттер солармен жұмыс істейді.

IP-пакетті жіберер алдында VPN-агенті келесідей әрекеттерді жүзеге асырады:

- қабылдап алушының IP-адресі бойынша шифрлау және ЭЦҚ жүзеге асырылатын бірнеше алгоритмдерінің ішінен аталған пакетті, сондай-ақ кілтті қорғау үшін керектісін таңдайды. Егер оның ретке келтірулерінде ондай қабылдап алушы жоқ болса, онда ақпарат жіберілмейді;

- ЭЦҚ жіберушісінің немесе имитоприставкасының пакетін анықтайды және қосады;

- пакетті шифрлайды (тақырыпшаларды қоса, толығымен) ;

- капсулалауын жүргізеді, яғни қабылдап алушының адресі емес оның VPN-агентінің адресі көрсетілетін жаңа тақырыпша қалыптастырылады.

Осы қосымша пайдалы қызмет VPN-агенттер орнатылған бар-жоғы екі компьютер арасындағы алмасу ретінде екі желі арасындағы алмасуды ұсынуға мүмкіндік береді. Зиянкестің жаман мақсаттағы кез келген пайдалы ақпарат мысалы, ішкі IP-адрестер оған қолжетімсіз.

IP-пакетті қабылдап алған кезде кері әрекеттер орындалады:

- тақырыпша жіберуішінің VPN-агенті туралы мәліметтен тұрады. Егер ондай ретке келтірулерде рұқсат етілген тізімдерге кірсе, онда ақпарат тек кейінге шегеріледі. Сол да әдейі немесе кездейсоқ зақымдалған тақырыпшамен пакетті қабылдау кезінде де жүргізіледі;

- ретке келтірулерге сәйкес шифрлау алгоритмдері және ЭЦҚ, сондай-ақ қажетті криптографикалық кілттер таңдалады;

- пакеттің шифры ашылады, содан соң оның тұтастылығы тексеріледі. Егер ЭЦҚ дұрыс емес болса, онда ол кері шегеріледі;

- сонымен пакет оның соңғы күйінде нағыз адресатқа ішкі желі арқылы жіберіледі [3] .

Барлық операциялар автоматты түрде орындалады. VPN технологиясында қиындығы тәжірибелі пайдаланушының қолынан келетін VPN-агенттерді ретке келтіру ғана болып табылады.

VPN-агент тікелей қорғалған ДК-да орналасуы мүмкін, ол ғаламторға қосылатын мобильді пайдаланушыларға пайдалы. Бұл жағдайда, ол тек орнатылған компьютерді ғана деректермен алмасуын қауіпсіздендіреді.

VPN-агенттің ІР-пакеттерінің маршрутирзаторымен (бұл жағдайда оны криптографиялық деп атайды) біріктіруі мүмкін. Сонымен қатар, соңғы уақытта жетекші әлемдік өндірушілер кіріктірілген VPN қолдауы бар маршрутизаторларды шығаруда, мысалы, Intel фирмасынан Triple DES алгоритмі арқылы өтетін барлық пакеттерді шифрлайтын Express VPN.

Сипаттамадан көретініміздей, әдетте VPN-агенттер «туннельдер» деп аталатын қорғалатын желілер арасындағы арналарды құрады. Шынымен де, олар ғаламтор арқылы бір желіден екінші желіге қарай «өткізілген», ішінде айналатын ақпарат бөгде адамдардан қорғалған.

Бұдан басқа, барлық пакеттер ретке келтірулерге сәйкес «сүзгілеуден» өтеді. Осылайша, VPN-агенттерінің барлық әрекеттерін екі механизммен беруге болады: туннельдерді құру және өтетін пакеттерді сүзгілеу.

«Қауіпсіздік саясаты» деп аталатын туннельдерді құру ережесінің жиынтығы VPN-агенттерінің ретке келтірулерінде жазылады. IP-пакеттер сол немесе өзге туннельге жіберіледі немесе тексеруден өткеннен кейін жойылатын болады:

- дереккөздің IP-адресі (шығыс пакет үшін - қорғалатын желінің нақты компьютерінің адресі) ;

- тағайындалуының IP-адресі;

- осы пакет жататын бұдан жоғары деңгейдегі хаттама (мысалы, TCP немесе UDP) ;

- ақпарат жіберілген немесе жіберілетін порттың нөмірі (мысалы, 1080) .

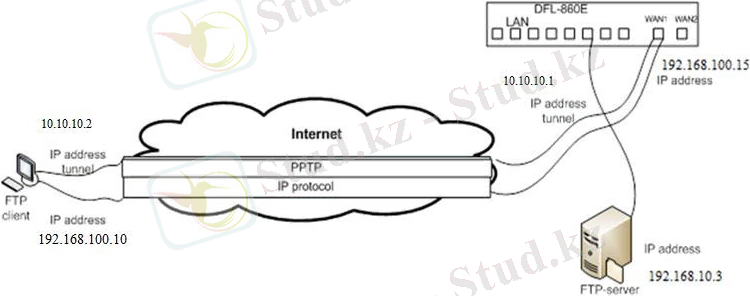

Сурет 1. 2. Клиент-сервер байланысы

1. 4 Виртуалды жеке желілерінің қажеттілігі

Виртуалды VPN желілерді құру тұжырымдамасының негізінде қарапайым идея жатыр: егер жаһанды желіде ақпаратпен алмасуы керек екі торап болса, онда осы екі торап арасында ашық желілер арқылы жіберілетін ақпараттың тұтастығын және құпиялылығын қамтамасыз ету үшін виртуалды қорғалған туннель құру қажет; осы виртуалды туннельге қосылу мүмкін болатын барлық активті және пассивті сыртқы бақылаушылар үшін өте қиындатылуы тиіс.

Осындай виртуалды туннельдерді құрудан компанияларға келетін артықшылықтар ең алдымен қаржы қаражаттарының айтарлықтай үнемдеуінен тұрады, себебі бұл жағдайда компания өз іntranet/extranet - желілерін құру үшін байланыстың бөлінген қымбат арналарын құрудан немесе жалға алудан бас тарта алады, сонымен қатар осы мақсаттар үшін арзан ғаламтор-арналарын пайдалана алады, олардың сенімділігі және тарату жылдамдығы белгіленген желілерден кем емес. VPN-технологияларын енгізудің экономикалық тиімділігі кәсіпорындарды оларды белсенді түрде енгізуге шақырады [7] .

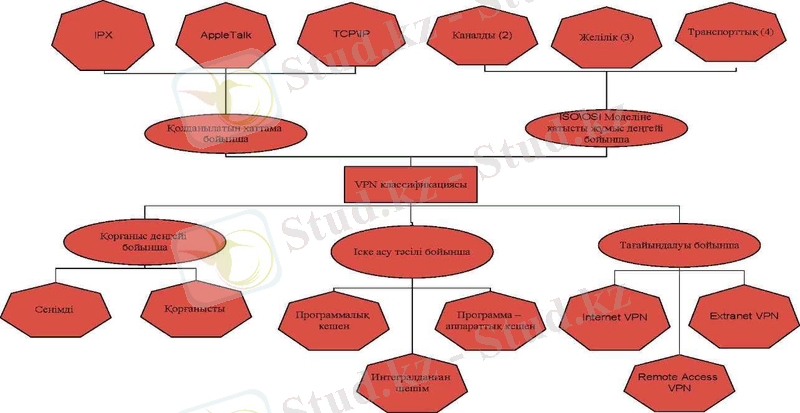

1. 5 VPN желілерін топтастыру

VPN шешімдерді бірнеше негізгі параметрлер бойынша топтастыруға болады:

Пайдаланатын орта типі бойынша:

- қорғалған - виртуалды жеке желілердің ең көп тараған нұсқасы. Оның көмегімен әдетте ғаламтордың сенімді желісі негізінде сенімді және қорғалған желіні құруға болады. VPN-нің қорғалған мысалдары болып табылатындар: IPSec, OpenVPN және PPTP;

- сенімді - тарататын желіні сенімді деп санауға болатын жағдайларда және үлкен желі аясында виртуалды желіні құру міндетін ғана шешу қажет болғанда пайдаланылады.

Қауіпсіздікті қамтамасыз ету мәселелері өзекті емес болып бара жатыр. Мұндай VPN шешімдерінің мысалдары болып табылатындар: Multi-protocol label switching (MPLS) және L2TP (Layer 2 Tunnelling Protocol) . (Дұрысы бұл хаттамалар қауіпсіздікті қамтамасыз ету міндеттерін басқаларға жүктейді, мысалы L2TP, әдетте IPSec-мен бірге пайдаланылады) .

Іске асыру тәсілі бойынша:

- арнайы бағдарламалық-аппаратты қамтамасыз ету түрінде - VPN желісінің іске асырылуы арнайы арналған бағдарламалық-аппаратты құралдар кешенінің көмегімен жүзеге асырылады. Мұндай іске асыру жоғары өнімділікті, әдетте жоғары қорғалуды да қамтамасыз етеді;

- бағдарламалық шешім түрінде - VPN қызмет етуін қамтамасыз ететін арнайы арналған бағдарламалық қамтамасыз етуімен дербес компьютерді пайдаланады;

- біріктендірілген шешім - VPN-нің функционалдылығы желілік трафикті фильтрлеу, желілік экранды ұйымдастыру және қызмет көрсету сапасын қамтамасыз ету мәндеттерін шешетін кешенді қамтамасыз етеді.

Сурет 1. 3. VPN желісін топтастыру Тағайындалуы бойынша

- Intranet VPN - Байланыстың ашық арналары бойынша деректермен алмасатын бір ұйымның бірнеше таратылған филиалдарының бірыңғай қорғалған желіде біріктіру үшін пайдаланылады;

- Remote Access VPN - корпативті желі сегменті мен (орталық кеңсе немесе филиал) және жалғыз пайдаланушы арасындағы қорғалған арнаны құру үшін пайдаланылады, ол үйде жұмыс істей отырып, үй компьютерінен корпоративті ресурстарға қосылады немесе іссапарда жүргенде ноутбуктің көмегімен корпоративті ресурстарға қосылады;

- Extranet VPN - «сыртқы» пайдаланушылар (мысалы тапсырыс берушілер немесе клиенттер) қосылатын желілер үшін пайдаланылады. Оларға деген сенімділік деңгейі компанияның қызметкерлеріне қарағанда төмен, сол себепті соңғылардың тым бағалы, құпия ақпаратқа қол жетуін алдын алатын немесе шектейтін қорғаудың арнайы «шектерін» қамтамасыз етуді талап етеді.

- Іс жүргізу

- Автоматтандыру, Техника

- Алғашқы әскери дайындық

- Астрономия

- Ауыл шаруашылығы

- Банк ісі

- Бизнесті бағалау

- Биология

- Бухгалтерлік іс

- Валеология

- Ветеринария

- География

- Геология, Геофизика, Геодезия

- Дін

- Ет, сүт, шарап өнімдері

- Жалпы тарих

- Жер кадастрі, Жылжымайтын мүлік

- Журналистика

- Информатика

- Кеден ісі

- Маркетинг

- Математика, Геометрия

- Медицина

- Мемлекеттік басқару

- Менеджмент

- Мұнай, Газ

- Мұрағат ісі

- Мәдениеттану

- ОБЖ (Основы безопасности жизнедеятельности)

- Педагогика

- Полиграфия

- Психология

- Салық

- Саясаттану

- Сақтандыру

- Сертификаттау, стандарттау

- Социология, Демография

- Спорт

- Статистика

- Тілтану, Филология

- Тарихи тұлғалар

- Тау-кен ісі

- Транспорт

- Туризм

- Физика

- Философия

- Халықаралық қатынастар

- Химия

- Экология, Қоршаған ортаны қорғау

- Экономика

- Экономикалық география

- Электротехника

- Қазақстан тарихы

- Қаржы

- Құрылыс

- Құқық, Криминалистика

- Әдебиет

- Өнер, музыка

- Өнеркәсіп, Өндіріс

Қазақ тілінде жазылған рефераттар, курстық жұмыстар, дипломдық жұмыстар бойынша біздің қор #1 болып табылады.

Ақпарат

Қосымша

Email: info@stud.kz