Дербес торапаралық экрандардың негіздері мен практикалық іске асырылуы

МАЗМҰНЫ

Тапсырма

Аңдатпа

Мазмұны

Кіріспе8

1 Торапаралық экранға кіріспе10

1. 1 Торапаралық экрандардан туындайтын проблемалар14

1. 2 Торапаралық экрандардың компоненттері16

1. 3 Күшейтілген аутентификация18

1. 4 Дестелерді сүзгіден өткізу20

2 Дербес торапаралық экрандар түрлері28

2. 1 ESafe Desktop торапаралық экранының жалпы түсінігі28

2. 2 Sygate Personal Firewall торапаралық экранының жалпы түсінігі30

2. 3 Norton Internet Security торапаралық экранының жалпы түсінігі32

2. 4 Agnitum Outpost Firewall дербес торапаралық экранын орнату және келтіру34

2. 5 Tiny Personal Firewall дербес торапаралық экранның орнату және баптау91

2. 6 Дербес торапаралық Zone Alarm экранды орнату және баптау110

3 Экономикалық бөлім141

3. 1 Жалпы жағдай141

3. 2 Экономикалық есептер143

4 Еңбек қорғау бөлімі147

4. 1 Дербес компьютерде жұмыс істегендегі еңбек қорғау ережелері147

4. 2 Есептеулер159

Қорытынды166

Қолданылған әдебиеттер167

Қосымша А168

АҢДАТПА

Дипломдық жобада дербес торапаралық экрандардың негіздері және оның іске асырылу жолдары қарастырылған. Бұл дипломдық жобада дербес торапаралық экрандар, Интернет қорғанысының негіздері және “Дербес торапаралық экрандарды” жасау туралы теориялық деректер келтірілген. Корпоративті тораптарды Интернет шабуылдан қорғау мәселелері қарастырылған.

АННОТАЦИЯ

В данном дипломном проекте рассмотрены основы и пути практической реализации “Персональных брандмауэров”. В этом дипломном проекте рассматриваются теоретические данные о персональных брандмауэрах, основах Интернет защиты и о создании “Персональных брандмауэров” в данное время, рассматриваются вопросы о защите корпоративных сетей от атак.

ANNOTATION

In the given degree project questions of a basis and a way of practical realization of "Firewall” are considered. In this degree project the theoretical data on Firewall, bases of protect and safety on creation of Firewalls system at present are considered (examined), reports of quantum cryptography, their evident circuits of practical application, reports of distribution of the key information and the data on distribution of keys in optical channels are considered (examined) .

КІРІСПЕ

Глобальды компьютерлік тораптардың қарқынды дамуы, ақпарат іздеудің жаңа технологияларының пайда болуы жеке тұлғалар және ұйымдардың назарын Интернет торабына аударуды. Көптеген компаниялар өз жергілікті және корпоративті тораптарын Интернетпен қосуды жөн көріп отыр. Интернетті коммерциялық мақсаттарда, жасырын мәліметтері бар ақпараттармен алмасуда пайдалану кезінде деректерді қорғаудың сенімді жүйелерін тұрғызуды талап етеді. Интернет торабын пайдаланудың жағымды жақтары өте көп, бірақ, басқа да жаңа технологиялар сияқты оның да кемшіліктері бар. Глобальды тораптардың дамуы пайдаланушылардың ғана санын арттырып қойған жоқ, сонымен қатар Интернетке қосылған компьютерлерге шабуылдардың да санын күрт арттырды. Компьютерлердің қорғалмағандығынан жыл сайын шығындар 10 миллион АҚШ долларынан асып жығылады. Сондықтан, жергілікті немесе корпоративті тораптарды Интернетке қосқан кезде оның ақпараттық қауіпсіздігін қамтамасыз ету керек.

Интернет торабы ақпаратпен еркін алмасу үшін арналған ашық жүйе болып жасалған. Интернет торабы көп мүмкіндіктерді қолдағандықтан ақпараттық жүйелерге еніге зор мүмкіндіктерді ашады.

Интернет арқылы бұзушы:

- кәсіпорынның торабына еніп, жасырын ақпаратқа қол жеткізеді;

- кәсіпорын үшін маңызды әрі бағалы ақпаратты көшіріп алады;

- құпиясөздерді, серверлер мекен-жайларын және ішіндегілерін ала алады;

- кәсіпорынның ақпараттық жүйесіне кіріп, тіркелген пайдаланушы атынан кіре алады.

Егер бұзушы ақпараттарға қол жеткізсе, онда кәсіпорынның беделіне әрі жұмыс істеу қабілетіне орасан зор зиян келуі мүмкін.

Ішкі торап үшін мүмкін болатын қатерлерге төтеп беретін мәселелердің біразын торапаралық экрандар шешуге қабілетті. Торапаралық экран - әр торабты екі немесе одан да көп бөліктерге бөліп, деректері бар дестелердің шекара арқылы бір бөліктен екінші бөлікке өтуін анықтайтын ережелердің жиынын жүзеге асыратын торапаралық қорғау жүйесі. Әдетте, бұл шекара жергілікті тораб және Интернет арасында жүргізіледі. Торапаралық экрандарды пайдалану кәсіпорынның тораб қауіпсіздігінің ішкі саясатын ұйымдастыруға мүмкіндік береді. Бұл корпоративті торап қауіпсіздігі сәулетінің негізгі ұстанымдарын қалыптастыруға мүмкіндік береді:

1) құпиялылықтың N категорияларын енгізу және пайдаланушылардың сәйкесінші N бөлінген торабтық сегменттерін жасау, бұл жағдайда торабтық сегменттің әр пайдаланушысы құпиялылықтың бірдей деңгейіне ие болады, бұл құрылым әр түрлі құпиялылық деңгейі бар ақпарат ағымын араластыруға болмайтындығын түсіндіріледі;

- компанияның барлық ішкі серверлерін жеке бір сегментке бөлу. Бұл әдіс сонымен қатар әр түрлі құпиялылық деңгейлері бар пайдаланушылар арасында ақпарат ағымына тиым салады;

- компанияның Интернеттен қатынас құра алатын барлық серверлерін жеке сегментке бөлу;

- әкімшілік басқарманың жеке сегментін жасау;

- қауіпсіздік басқармасының жеке сегментін жасау.

Торапаралық экран өзі арқылы барлық трафикті өткізеді және барлық өткен дестені қабылдап, өған өтуге рұқсат беруін және бермеуін шешеді. Торапаралық экран осы операцияны орындауы үшін ол сүзгілеудің ережелер жиынын анықтап алуы керек. Торапаралық экран көмегімен белгілі бір хаттамалар мен мекен-жайларды сүзгілеу жөніндегі шешімді қабылдау қорғалатын торабта қабылданған қауіпсіздік саясатына байланысты. Торапаралық экран - ңдалған қауіпсіздік саясатын іске асыру үшін жөнделетін компоненттер жинағы болып табылады.

Әр ұйымның торабтық қауіпсіздік саясаты екі құраушыдан тұрады:

- торабтық қызметтерге қатынас құру саясаты;

- торапаралық экрандарды жүзеге асыру саясаты.

Торапаралық экран қызметтерге қатынас құру саясаттарының бірнешеуін іске асыра алады. Әдетте торабтық қызметтерге қатынас құру саясаты келесі ұстанымдарға негізделген:

- интернеттен қатынас құруға тыйым салу және ішкі торабтың Интернетке шығуына рұқсат беру;

- интернеттен ішкі торабқа шектулі рұқсат беру (мысалы, ақпараттық және пошталық жүйелеріне ғана рұқсат беру) .

Торапаралық экрандарға функционалдық талаптар:

- торабтық деңгейдегі сүзгілеу;

- қолданбалар деңгейіндегі сүзгілеу;

- сүзгілеу ережелерін жөндеу және әкімшілеу;

- торабтық аутентификация құрылғылары;

- журнал енгізу және қадағалау.

Ішкі торабты торапаралық экран арқылы қорғау тиімділігі торабтық қызметтерге және торабтың қорларына қатынас құру тек таңдалған қауіпсіздік саясатынан ғана емес, сонымен қатар торапаралық экранның негізгі құраушыларын таңдау мен пайдаланудан тәуелді.

1 ТОРАПАРЫЛЫҚ ЭКРАНҒА КІРІСПЕ

Бұрыннан бар, жақсы танымал технологияны және хост деңгейіндегі қорғау шараларын қолдану арқылы Интернеттегі қауіпсіздіктің бірқатар мәселелерін шешуге, ең болмағанда олардың қауіптілігін азайтуға мүмкіндік бар.

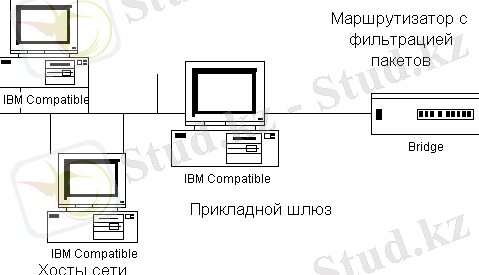

Торапаралық экран мекеменің немесе ұйымның тораптарындағы қауіпсіздік деңгейлерін едәуір жоғарлатып, сонымен қатар Интернеттің барлық ресурстарына қатынас құру мүмкіндігін сақтап қалады. Бұл бөлімде торапаралық экранға жалпы шолу беріліп, осал орындардағы қауіпті жоюдағы олардың мүмкіндіктеріне, торапаралық экрандардың және оны құрайтын компоненттердің неден қорғай алмайтындықтарына талдау жасалады. Бұл бөлімде күшейтілген аутентификацияны қолдануға және қорғау тәсілін торапаралық экранның қалай жүзеге асырылатын дығын анықтау кезіндегі қауіпсіздік саясатының маңыздылығына ерекше назар аударылады. 1. 1-ші суретте бағыт бағдарғылағышты және қолданбалы арналы торапаралық экрандар көрсетілген.

1. 1-ші сурет - Бағыт бағдарғылағышты және қолданбалы арналы торапаралық экрандарға мысал

Торапаралық экранға түсінік

Алдымен, не нәрсенің торапаралық экранға болып табылмайтынына түсінік беруден бастаған жөн секілді. Торапаралық экран - бұл тораптағы қауіпсіздікті қамтамасыз ететін жәй ғана бағытбағдарғылауыш, хост немесе жүйелер тобы емес. Нақтырақ түсінік беретін болсақ, торапаралық экран - қауіпсіздіктің бір тәсілі секілді, ол қызметтік белгілі бір түріне байланысты қауіпсіздік саясатын жүзеге асыруға көмектеседі, және осы саясатты тораптық конфигурацияда, хосттар мен , және де статикалық парольдің орнындағы күшейтілген аутентификация сияқты қорғаудың басқа да шараларын да жүзеге асырумен анықталады.

Торапаралық экран жүйесінің негізгі мақсаты - қорғалатын торапқа қатынас құруды (оған немесе одан) басқару.

Торапаралық экран тораптың қатынас құру саясатын жүзеге асырады, ол үшін тораппен байланыстың барлығын торапаралық экран арқылы орнатуға мәжбүр ете отырып, орнатылған байланыстарды талдап, қажет еместерін қабылдамай тастау мүмкіндігін иемденеді. Торапаралық экран жүйесі бағытбағдарғылауыш, дербес компьютер, хост немесе хосттар тобы болуы мүмкін. Хосттар онымен жұмыс кезіндегі хаттамаларды және қызметтерді қолданбаудан торапты қорғау үшін арнайы құралды және ішкі тораптан тыс орналасады. Әдетте торапаралық экран жүйесі жоғарғы деңгейлі бағытбағдарғылауыштар негізінде құрылады, әсіресе, Интернет пен торапты байланыстыратын құрылады. Хосттар бөліктерін немесе ішкі тораптарды қорғау үшін басқа да бағытбағдарғылауыштар да құруға болады.

Неге торапаралық экран керек?

Торапаралық экранрдың қолданудың негізгі себебі мынада, сіз ішкі торап жүелеріндегі NFS және NIS сияқты қызметтің осал жерлерін қолдануға немесе Интернеттегі хосттар тарапынан шабуылда және сканерлеу негізінде қауіпсіздік шаралары сақталмайды. Торапаралық экрансіз тораптық қауіпсіздік хосттар қауіпсіздігіне тәуелді және бұл жағдайда барлық хосттар қауіпсіздіктің жоғарғы деңгейіне жету үшін өзара әрекеттесуі қажет. Неғұрлым ішкі торап көп болса, соғұрлым барлық хосттарды қауіпсіздіктің бір деңгейінде ұстап тұру қиын. Қауіпсіздіктегі қателіктер мен жіберіп алған осал тұстар ойланып жасалған шабуылдар нәтижесінде емес, қарапайым конфигурация негізіндегі қателіктердің себебінен туындайды. Торапаралық экранды пайдалану тәсілдің торап үшін пайдасы көп және хосттар қауіпсіздігін жоғарылатуға жәрдемдеседі.

Қызметтердегі осал жерлерден қорғану

Торапаралық экран тораптық қауіпсіздікті едәуір ұлғайтып, ішкі тораптардағы хосттар үшін қауіпті қызметтерді сүзгілеу жолымен қауіп-қатерлерді азайтады. Нәтижесінде ішкі торап аз қауіпсіздікке ұрынады, себебі, қауіпсіз хаттамалар тек торапаралық экрандар арқылы өтпек.

Мысалы, торапаралық экрандар NFS сияқты осал қызметтердің осы ішкі торап шеңберінен тыс қолданылуына тыйым сала алады. Бұл көлденең шабуыл жасаушылардан осы қызметті қолдануды қорғайды, бірақ оларды ерекше қауіпке ұрынбай-ақ торап ішінде пайдалануды жалғастыра береді. Сондықтан локальды торапты администрациялаудағы шығынды азайту үшін арнайы әзірленген NFS және NIS сияқты ыңғайлы қызметтерді еркін қолдануға болады.

Торапаралық экрандар сонымен қатар, қолданып шабуылдан қорғауды қамтамасыз етеді. Мұндай бағытбағдарғылауышқа көзді бағытбағдарғылау және ІСМР қайтабағыттаушы команданың көмегімен деректерді беру бағытын өзгертуші бағытбағдарғылағышы жатады. Торапаралық экрандар көз бағытбағдарлаушыдан келетін барлық дестелерді тұйықтап, ІСМР-ға бағыттап, сонан соң осы жасалған әрекеттер жөнінде әкімшіні хабарландырады.

Торап жүйелеріне қатынас құруды басқару

Торапаралық экрандар торап хосттарына қатынас құруды басқару мүмкіндігін де ұсынады. Мысалы, кейбір хосттарға қатынас сыртқы тораптан ұйымдастырылады, бұл кезде басқа жүйелерге сырттан қатынас құруға мүмкіндік болмайды. Торап өз хосттарына сырттан қатынас құруға тыйым салады, бұл әрекеттің, әрине, пошталық серверге байланысты жұмыстарда еленбеуі де мүмкін. Торапаралық экранрдардың мұндай қасиеттері мынадай принциптер бойынша құрылған қатынас құруда басқару саясатына талап етіледі: қатынас құру талап етілмейтін қызметтер немесе хосттарға қатынас құруды ұсынбау. Басқа сөзбен айтар болсақ, шын мәнінде талап етілмейтін, тек шабуыл жасаушылар қолдана алатын хосттар мен қызметтерге қатынас құру құқығын берудің қажеті қанша?

Мысалы, қолданушы тораптағы өзінің жұмыс станциясы басқа біреудің қатынас құрғанын қаламайтын болса, онда торапаралық экрандар дәл осы саясаттың түрін жүзеге асыруға мүмкіндік береді.

Аралас қауіпсіздік

Іс жүзінде торапаралық экрандар мекеме үшін қымбатқа түспейді, себебі, программалардағы барлық өзгерістер немесе өзгерістердің көпшілігі және қауіпсіздік бойынша қосымша программалар хосттардың көп көлемінде емес, торапаралық экран жүйесінде орнатылатын болады.

Жекелеген жағдайларда бір реттік парольдер жүйесі және күшейтілген аутентификацияның басқа да қосымша программалары Интернетке қатынас құруға қажетті әрбір жүйеде емес, тек торапаралық экрандарда ғана орнатылады.

Тораптық қауіпсіздіктің басқа тәсілдері (Kerberos сияқты) тораптағы әрбір жүйеде программалар модификациясын талап етеді. Сондықтан, Kerberos-та, басқа технологиялар да олардың жетістіктер жағынан қарастырылуы тиіс және белгілі бір жағдайларда торапаралық экрандарға қарағанда тиімдірек болып шығуы мүмкін.

Дегенмен, қолданыста торапаралық экрандар қарапайым да жеңіл, себебі арнайы программалар тек торапаралық экрандарда талап етіледі.

Құпиялықты жоғарылату

Құпиялықтың кейбір мекемелер үшін маңызы өте зор, кейбір мекемелердегі елеусіз ақпараттың өзі шабуыл жасаушы үшін пайдалы мәліметті қамтуы мүмкін.

Торапаралық экрандарды қолдана отырып, кейбір тораптар finger сияқты қызметтерді және домендік қызметтерін тұйықтап тастайды. Finger мынадай қолданушы туралы ақпараттар береді: соңғы сеанстың уақыты, почтаның оқылғандығы және т. б. Бірақ, тағы бір айта кететін жайт ол finger шабуыл жасаушы ақпаратқа да мәліметтер бере алады, оған мынандай мәліметтер жатады. Жүйенің қаншалықты жиі қолданылатындығы, сол сәтте жүйеде қолданушының жұмыс жасап отырғандығы, жүйеге ешкімнің назарын аудармастан шабуылдың жасалу мүмкіндігі және т. б.

Торапаралық экрандар торап жүйелері жөніндегі DNS ақпараттарды тұйықтау үшін де қолданылады, сондықтан да тораптағы хосттардың ІР-мекенжайы Интернеттегі хосттарға танымал бола алмайды. Кейбір мекемелердің осы ақпараттарды тұйықтай отырып, шабуыл жасаушыға тиімді ақпаратты жасыра алатындықтарына көздері жетіп отыр.

Торапты пайдалану статистиканы және хаттамаландыру, торапқа енуге тырысу

Егер Интернетке қатынас немесе құру торапаралық экрандар арқылы жүзеге асырылатын болса, онда торапаралық экрандар қатынасты хаттамаландырып, торапты пайдалану жөніндегі статистиканы көресетіп береді. Күдікті оқиғалар (alarm) туралы сигналдардың күйге келтірілген дұрыс жүйесінде торапаралық экрандар торапаралық экрандарға немесе торабқа шабуылдың жасалған - жасалмағандығы жөнінде нақты мәліметтер бере алады.

Торапты қолдану жөніндегі статистика мен бақылау дәлелдемелерін жинап отырудың маңызы зор. Торапаралық экранның барлау мен шабуылға төтеп беру мүмкіндігін білу қажет және торапаралық экрандардың қорғау шараларының қаншалықты адекватты екенін анықтап отырған жөн. Нәтижесінде тораптық жабдықтар мен программаларға қойылатын талаптарды қалыптастыру үшін, қауіп-қатерлерді талдауға зерттеулер жүргізу үшін бастапқы деректер ретінде торапты пайдалану статистикасының маңызы зор.

Саясатты өмірде жүзеге асыру

Ең маңыздысы - торапаралық экрандарда өмірге тораптық қатынас саясатын енгізу және іске асыру жабдықтарын ұсынады. Іс жүзінде торапаралық экрандар қолданушылар мен қызметтер үшін қатынас құруды басқаруды қамтамасыз етеді. Сондықтан да, тораптық қатынас құру саясаты торапаралық экранның көмегімен жүзеге асырылады, торапаралық экрандар болмаған жағдайда қолданушының еркіне тәуелді болмақ. Мекеме өз қолданушыларына тәуелді бола алғанымен, Интернеттің барлық қолданушыларына тәуелді болмақ емес.

1. 1 Торапаралық экрандардан туындайтын проблемалар

Жоғарыда біз торапаралық экранның жетістіктерін айтып кеттік. Талқыланған жетістіктермен қатар, торапаралық экрандарды қолдану барысында біршама кемшіліктер де жоқ емес, барлық торапаралық экрандардың кез келген проблемадан қорғауға мүмкіндігі бар деп, біржақты анықтама беруге болмайды.

Интернетпен байланысты қауіпсіздік проблемаларында торапаралық экран панацея бола алмайды.

Қажетті қызметтерге қатынас құрудағы шектеулер

Торапаралық экрандардың ең таңқаларлық кемшілігі TELNET, FTP X Windows, NFS және т. б. сияқты қолданушылар қолданатын қызметтердің түрлерін тұйықтап тастайды. Бұл кемшіліктер тек торапаралық экрандарға ғана тән емес, тораптық қатынас қауіпсіздік саясатына сәйкес хосттар деңгейінде қорғау кезінде де шектелуі мүмкін.

Қауіпсіздік талаптары мен қолданушылар қажеттіліктері арасындағы тепетеңдікпен сипатталатын қауіпсіздіктің жақсы ойластырылған саясаты қызметке шектелген қатынас құру арқылы проблеманы шешуде үлкен көмек тигізбек.

Кейбір тораптар торапаралық экрандарды қолдануға мүмкіндік бермейтін немесе NFS сияқты қызметтерді пайдалануға шектеу қоятын топологияны қамтуы мүмкін, осылайша торапаралық экрандарды пайдалану тораптағы жұмыс кезінде шектеулерді талап етеді. Мысалы, торапта негізгі бағытбағдарғылаушылар арқылы NFS және NIS-ті қолдану талабы қойылсын. Мұндай жағдайларда торапаралық экрандарды орнату құнын шығынмен салыстыру қажет. Қауіп-қатерді талдап, оның нәтижелерінің негізінде шешім қабылдау торапаралық экрандар қорғайтын осал жерлерді пайдаланып жасалатын шабуылдардың негізінде болмақ.

Ақпарат қауіпсіздігін қорғауда басқа шешімдер қабылдауға да болады. Мысалы, Керберос. Дегенмен, бұл шешімнің кемістеу жағы да жоқ емес.

Қалып қойған осал орындардың санының көптік жағдайы

Торапаралық экрандар торапқа жасырын кіруден қорғамайды. Мысалы, торапаралық экрандар арқылы қорғалған торапқа модем арқылы шексіз қатынас құруды жүзеге асыруға болатын болса, шабуыл жасаушылар торапаралық экрандарды тиімді айналып кете алады.

Қазіргі модемдердің жылдамдығы SLIP (Serial Line IP) және PPP (Point-to-Point Protocol) -ді қолдануға мүмкіндік береді. SLIP немесе PPP қорғалған торап ішіндегі байланыстар тораппен байланыстың бір түрі болып табылады және потенциалды осал орын болып саналады. Егер модемге шексіз қатынас құру мүмкіндігі берілген болса, онда торапаралық экрандардың қажеті қанша?

Өз қызметкерлерінің шабуылынан қорғаудың нашар тәсілі

Торапаралық экрандар әдетте ішкі қауіп-қатерлерден қорғауды қамтамасыз ете алмайды. Торапаралық экрандар сын деректерді бөтен адамдардың алуынан қорғағанымен де, өз қызметкерлерінің деректерді таспаға немесе дискетаға көшіріп, тораптан тыс жерге алып кетуінен қорғай алмайды. Сондықтан, мекеменің ішінде торапаралық экрандардың болуы ішкі қауіп-қатерлердің болмайтындығына кепілдік бере алмайды, мекеме ішкі торап жұмыстарында торапаралық экрандарды қолданудың өзінде ақпараттар түрлі шабуылға ұшырап жатады. Егер деректерді ұрлаудың басқа тәсілдері болатын болса, торапаралық экрандарға елеулі ресурс қосудың қажеті де болмас.

Басқа да мәселелер

Торапаралық экрандармен басқа да көптеген проблемалар байланысты:

- WWW, gopher - торапаралық экрандармен біріккен жұмысқа арналғанWWW, gopher, WAISсияқты жаңа ақпараттық серверлер мен клиенттер, олардың жаңалықтарын қолдану қиын, арнайы деректерді беру көмегімен шабуыл ұйымдастырудың потенциалды мүмкіндігі бар, мұнда клиенттер өңдейтін деректер клиентке команданы қамтуы мүмкін, бұл командалар клиентте қатынас құруды басқару жабдықтарының параметрлерін өзгертуге, клиент машинасын қорғаумен байланысты маңызды файлдарды модифицирлеуге мәжбүр етеді;

- MBONE- сөз бен көріністерді қамтитынIP(MBONE) көмегімен топтап жіберу, басқа дестелерде инкапсулирленеді, торапаралық экран әдетте бұл дестенің мазмұнын тексерместен өткізіп жібереді, MBONEтипті беріліс қорғау жабдықтары жұмыстарының параметрлерін өзгертетін және қаскүнемге қатынас құру мүмкіндігін ала алатын командаларды қамтитын дестелерден тұрса, онда елеулі қауіп-қатер төндіреді;

- вирустар - Интернеттік архивтен вирус жұқтырылған программаларды дербес ЭЕМ-ге жүктейтін немесе вирус жұқтырылған программаларды хатқа қосымша ретінде беретін қолданушылардан торапаралық экран қорғай алмайды, мұндай программалардың кодталуына байланысты немесе көптеген тәсілдер арқылы сығылуына байланысты, торапаралық экрандар мұндай программаларды сканерлей алмайды және вирустар белгілерін анықтай алмайды, вирустар проблемасы жалғасып отырады және қорғаудың басқа вирусқа қарсы шараларының көмегімен ғана шешімін таппақ;

- өткізу мүмкіндігі - торапаралық экрандар потенциалды тар орын болып табылады, себебі барлық байланыстар торапаралық экрандар арқылы өту керек және кейбір жағдайларда торапаралық экрандар арқылы ондай орындарды зерттеуге тура келеді, соған қарамастан, қазіргі уақытта бұл проблема емес, себебі мұндай торапаралық экрандар деректерді 1. 5Мбит/с жылдамдықта өңдейді, ал интернетке қосылған тораптардың көпшілігі жылдамдығы осыған тең немесе кемдеу қосылыстарды қамтиды;

- торапаралық экрандар жүйесі қауіпсіздікті бір орында жүзеге асырады, жүйе топтарының арасында үлестірілмейді, торапаралық экрандар мүмкіндігінің төмендегі ішкі тораптағы нашар қорғалған жүйелер үшін өте қиын, бұл тезиске мынадай контраргумент қарама-қайшы тұра алады, ішкі тораптар ұлғайған сайын, осал орындардың пайда болу мүмкіндігі де жоғары.

Осындай кемшіліктерге қарамастан NISТ мынадай кеңес береді: мекеме өз ресурстарын брандмауэрдің және басқа да қауіпсіздік жабдықтарының көмегімен қорғауы тиіс.

1. 2 Торапаралық экрандардың компоненттері

Торапаралық экрандардың негізгі компоненттері мыналар болып табылады:

- тораптың қатынас құру саясаты;

- күшейтілген аутентификация механизмдері;

- дестелерді сүзгілеу;

- қолданбалы арналар.

Төмендегі бөлімдерде осы қомпоненттердің әрқайсысына нақты түсініктер беріледі.

Тораптың қатынас құру саясаты

Торапаралық экрандар жүйесін жобалауға, орнатуға және қолдануға әсер ететін тораптық қатынас құру саясатының екі түрі бар.

Жоғарғы деңгейлі саясат - проблемалы концепциалды саясат болып табылады және мыналарды анықтайды:

... жалғасы- Іс жүргізу

- Автоматтандыру, Техника

- Алғашқы әскери дайындық

- Астрономия

- Ауыл шаруашылығы

- Банк ісі

- Бизнесті бағалау

- Биология

- Бухгалтерлік іс

- Валеология

- Ветеринария

- География

- Геология, Геофизика, Геодезия

- Дін

- Ет, сүт, шарап өнімдері

- Жалпы тарих

- Жер кадастрі, Жылжымайтын мүлік

- Журналистика

- Информатика

- Кеден ісі

- Маркетинг

- Математика, Геометрия

- Медицина

- Мемлекеттік басқару

- Менеджмент

- Мұнай, Газ

- Мұрағат ісі

- Мәдениеттану

- ОБЖ (Основы безопасности жизнедеятельности)

- Педагогика

- Полиграфия

- Психология

- Салық

- Саясаттану

- Сақтандыру

- Сертификаттау, стандарттау

- Социология, Демография

- Спорт

- Статистика

- Тілтану, Филология

- Тарихи тұлғалар

- Тау-кен ісі

- Транспорт

- Туризм

- Физика

- Философия

- Халықаралық қатынастар

- Химия

- Экология, Қоршаған ортаны қорғау

- Экономика

- Экономикалық география

- Электротехника

- Қазақстан тарихы

- Қаржы

- Құрылыс

- Құқық, Криминалистика

- Әдебиет

- Өнер, музыка

- Өнеркәсіп, Өндіріс

Қазақ тілінде жазылған рефераттар, курстық жұмыстар, дипломдық жұмыстар бойынша біздің қор #1 болып табылады.

Ақпарат

Қосымша

Email: info@stud.kz