Қорларға қатынас құрудың принциптері мен механизмдері және Панцирь мәліметтерді қорғау жүйесінің зерттеуі

МАЗМҰНЫ:

КІРІСПЕ3

1 ҚОРЛАРҒА ҚАТЫНАС ҚҰРУДЫҢ ПРИНЦИПТЕРІ МЕН

МЕХАНИЗМДЕРІ 5

1. 1 Қорларға қатынас құрудың санкцияланбаған үдерісі6

1. 2 Қорларға қатынас құрудың критикалық үдерісі9

1. 3 Қорларға қатынас құрудың пайдасыз үдерісі 10

1. 4 Мәліметтерді қорғау механизмі 12

1. 5 Қорғау механизмін біріктіру13

2 «ПАНЦИРЬ» МӘЛІМЕТТЕРДІ ҚОРҒАУ ЖҮЙЕСІ 14

2. 1 «Панцирь» жүйесі жайлы жалпы мағлұмат15

2. 1. 1 Жүйенің жалпы құрамы мен бағыты 16

2. 1. 2 Мәліметтерді қорғаудың негізгі механизмі 17

2. 2 Мәліметтерді қорғаудың негізгі механизмдері 18

2. 3 Панцирь» жүйесі жүзеге асыратын мәліметтер базасын қорғауға

базалық талаптары 20

2. 4 Кілтті ақпаратты сақтаудың локальді саясаты және енгізілуі 21

2. 5 Қорғау механизмін біріктіру23

ҚОРЫТЫНДЫ 24

ПАЙДАЛАНЫЛҒАН ӘДЕБИЕТТЕР 25

КІРІСПЕ

Берілген курстық жұмыстың қойылған мақсатына және тақырыбына байланысты оның өзекті мәселесі ретінде - қорларға қатынас құру кезінде сенімді бақылаудың принциптері мен механизмдері және мәліметтерді қорғау «Панцирь» жүйесі қарастырылған.

Курстық жұмысты жазу мақсаты осы принциптері мен механизмдерді біліп, ары қарай тереңдету және бекіту болып табылады.

Желіде қорларды қорғау өте маңызды екені бәрімізге белгілі. Бұл қорлар барлық корпорациядағы жұмыс станциясында және серверде орналасатын файлдарды, реестр кілтін өзіне қосады. Осы қорларға қатынас құруды тек жауапты, өкілдігі бар қолданушы орындай алады. Қазіргі кезде ақпарат тасымалданатын байланыс арналары көбінесе қорғалмаған болып келеді және осы арнаға қатынас құру құқығы бар кез келген адам ақпараттарды қолға түсіре алады. Осы жерде қауіпсіздік өзегі - барлық қорғаныш тетіктерінің құрылу негізі болып табылады.

Курстық жұмыстың екінші мәселесі жоғарыда айтылған мәселемен байланысты мәліметтерді қорғау жүйесі «Панцирь» жүйесі.

Берілген жүйе корпоративті желі құрамындағы және автономды компьютерлерде өңделетін мәліметтерді; желі бойымен бөлінген ресурстарға қол жеткізу кезінде локальді және бөлінген қатты дискіде және сыртқы құралғыларда сақталатын мәліметтерді қорғауға арналған. Жүйе программалық түрде жүзеге асатындықтан, құрамына жүйедік драйвер және интерфейстік модуль бар. Мәліметтер қорғау жүйесімен берілетін барлық мүмкіндіктер мәліметтерді қорғау жүйесінің құралдарымен жүзеге асырылған.

1 ҚОРЛАРҒА ҚАТЫНАС ҚҰРУДЫҢ ПРИНЦИПТЕРІ МЕН МЕХАНИЗМДЕРІ

Берілген жұмыс бөлімінде ақпаратты қорғауда өте маңызды мәселе қарастырылған, яғни қолданушы емес, үдеріс өзіне ақпаратқа қол жеткізу үшін қолданылатын дәлсіздік алуда. Қорларға сенімді қатынас құрудың принциптер негізін объектілерге, соның ішінде тек файлдық объектілерге қатынас құруға шектеу қою және құқық беру құрайды. Қатынас құрудың берілген тәсілі бекітілмеген қатынас құрудан, сонымен операциондық жүйеден қазіргі кездегі ақпаратты қорғау құралдарымен жүзеге асырылады.

Сонымен бірге қолданушмен жіберілген кез келген үдеріс оны жіберген қолданушымен құқықтарын иемденеді. Басқа сөзбен айтқанда, үдеріспен алынатын ағым қолданушы құқығымен қорға қатынас жасайды.

Алайда, үдеріс ақпаратқа санкцияланбанған қатынас құру үшін өзіне дәлсіздік алуы мүмкін. Оған бірнеше себептер әсер ету мүмкін, оларды үдеріс классификациясы негізіне салайық:

- Санкцияланбанған үдерістер. Бұл қолданушыға өз қызмет міндеттерін орындауды талап етпейтін және компьютерге түрлі мақсатпен санкцияланбанған түрде орнатылатын, сонымен қатар ақпаратқа санкцияланбанған қатынас құруды жүзеге асыратын үдерістер.

- Дұрыс үдерістер. Бұл ақпаратқа санкцияланбаған қатынас құруды жүзеге асыруға мүмкіндік беретін, қателерді құрайтын үдерістер.

Берілген үдерістерді жеке топқа қосу осалдығын байқау уақытынан

бастап, оны жүйе қолданушысымен жою уақытына дейін бірнеше

уақыт өтумен түсіндіріледі. Осы уақыт ішінде жүйеде әйгілі осалдығы

бар, сондықтан жүйе қорғалмаған болып табылады.

- Құжаттық түрде сипатталмаған априоримен қамтылған үдерістер.

Бұл топқа орындалу ортасын(яғни скриптт және апплеттер үшін орындау ортасы, макростар үшін кеңселік орта болып табылатын виртуалды машиналар) жатқызамыз. Берілген үдерістерді біз классификациялай аламыз. Классификациялау облысы болып жеке файл ретінде қорғалатын кодты орындайтын сақтау тәсілі болып табылады(мысалы bat кеңейтілімі бар файлдар) . Осыны ескере отырып, үдеріске сәйкес орындалатын кодты жіберу үшін скриптік файлды оқу қажет немесе макрос құрайтын құжатты оқу қажет.

Алдын-ала ақылдасқан жөн, егер үдерісті жіберу қызметі санкцияланбаған, критикалық, пайдасыз жүйемен берілсе, онда орындау ортасының мүмкіндігін беретін қызметті қорғау қосымшаларды өңдейтін осындай қызметпен жабдықтайтын өңдеушілермен тапсырмасына жатады.

Осылайша қорларға үдерістердің сенімі қатынас құруды жүзеге асыру мәселесі қорларға сенімді қатынас құрудың немесе үдерістерге сенім арту есебімен берілген. Әрине, қорларға сенімді қатынас құру кезінде сенім тіркеу мүмкіндігі тек, егер үдерісті қатынас құрудың жеке субъектісі ретінде қарастырсақ қана жүзеге асырылады(кері жағдайда үдеріске емес, қолданушы сенімі жайлы сөз қозғалады) . Берілген қорларға сенімді қатынас құрудың принциптері негізін осы қорларға қатынас шегінің сұлбасы құрайды, яғни қатынас құру «қолданушы» субъектісімен қатар осы субъектілердің қатынас құру құқығы сәйкес келмейді. Берілген патенттік шешімінде( Патент № 2207619 ) келесі мәселелер қарастырылған. Жалпы жағдайда қорларға қатынас құруды басқаруда екі жеке қатынас құру субъектілерін бөліп көрсетуге болады - «қолданушы» және «үдеріс». Сонымен қатынас құруды тек қолданушы үшін басқармай, сонымен қатар үдеріс субъектісі үшін қарастырылған және олар қорларға қатынас құрудың шектік саясатын белгілеуі келесі сұлбамен көрсетілген:

- үдеріс объектілеріне қолданушылар шектеуінсіз қатынас құру құқығын шектеу(үдерістер сұранысын өңдеудің жалғыз режимі - объектіге қатынас құру рұқсатталады, егер қолданушы қатынас құру құқығына - үдерісіне рұқсат болса) . Берілген шектеу сұлбасы үдеріске қорларға қатынас құру құқығын кеңейту керек болу жағдайында пайдаланылады.

- үдеріс объектілеріне қолданушылар шектеуінсіз қатынас құру құқығын шектеуүдерістер сұранысын өңдеудің жалғыз режимі - объектіге қатынас құру рұқсатталады, егер қолданушы қатынас құру құқығына - үдерісіне рұқсат болса) . Бұл қазіргі кездегі операциондық жүйелермен қолданылатын, жеке үдерістер қасиетін ескермейтін қарапайым шектеу сұлбасы .

- қатынас құрудың комбинацияланған шектеуі - қолданушылар шектеуінің аумағында үдерістер объектілеріне қатынас құруды шектеу(қолданушылар мен үдерістердің біріккен қатынас құру шектеуі - объектіге қатынас құру шектеуіне, егер ол қолданушыға да үдеріске де рұқсат берілсе) . Берілген шектеу сұлбасы егер қорларға қатынас құруды үдерісті жіберген қолданушымен салыстырғанда, үдерісті тарылту керек болған жағдайда қолданылады.

Енді жоғарыда көрсетілген классификацияларға сәйкес қарастырылатын ұсынылған қадамдарға көшеміз.

Ескерту ретінде мынаны ұмытпаған жөн, біріншіден, СЗИ НСД - КСЗИ «Панцирь» жүйесі құрылу кезінде мақалада қарастырылған, екіншіден олар патенттелген, немесе патенттеу сатысында жүзеге асырылуда, сондықтан авторлық құқықты бұзусыз жұмыста қарастырылған технологиялар басқа өндірушілер өңделуінде жүзеге асырылмайды. [1]

1. 1 Қорларға қатынас құрудың санкцияланбаған үдерісі

Санкцияланбаған үдерістер.

Қорғалатын компьютерлерде санкцияланбанған үдерістердің жіберуіне қарсы әрекеттер программалық ортаның қамту механизмімен қамтамасыз етіледі. Программалық ортаның тұйықтығымен қамту жалпы жағдайда локализация қорларға қатынас құруды басқару механизмі қолданушымен қорғалатын компьютерде программа жіберу мүмкіндігімен түсіндіріледі. Программалық ортаның тұйықтығын қамтамасыз ететін механизмі ерекшелігі болып келесілер табылады - механизм дұрыс жүзеге асырылады, егер онымен орындалатын файлдарға шектеулер дұрыстығы мен тұтастығы орындалса. Айтылғандарды ескере отырып, мынадай нәтиже шығарамыз, программалық ортаның тұйықтығы механизмі және орындалатын файлға қатынас құруды басқару механизмі жалпы жағдайда екі түрлі қорғау механизмі болады. Сонымен қатар шектеулер тұтастығымен барлық компьютерлік ресурстарға қатынас құруды шектеуді түсінеміз, олардан программа орындалуы мүмкін, ал шектеулер дұрыстығымен орындалатын файлдың жіберілуіне қандай да бір модификациялау мүмкіндігінің жоқ болуын түсінеміз, сонымен бірге олардың атымен басқа санкцияланбанған программаларды орындай аламыз.

Берілген мәліметтерді қорғау механизмін қолдану арнайы бір қиыншылықтармен байланысты. Осылайша бізге әйгілі қосымша мәліметтерді қорғау жүйесінде санкцияланбаған мәліметтер осы мәселелерді орындалатын файлдар тізім беру құралы шешеді.

Программалық ортаның тұйықтылығын қамту механизмін жүзеге асыруда ұсынылған жолы келесідей. Программалық ортаның тұйықтылығын үдерісті жіберуге арналған тізімнен емес, қолданушыға орындалатын файлдарды жіберуде рұқсат тізімдемеден анықтаған жөн. [1]

1. 2 Қорларға қатынас құрудың критикалық үдерісі

Критикалық үдерістер.

Бұл үдерістер тобы үшін мүмкіндігінше қорғалатын қорларм қатынас құру құқығына қатал шектеулер құру қажет.

Айталық, егер жоғарыда тек қолданушылар үшін қатынас құру шектеуі жайлы айтылса, мұнда енді үдерістер жайлы, яғни келесі айтылатын барлық үдерістерге қатысты және осы үдерістің сенім деңгейіне негізделеді.

Берілген жолдың маңыздылығы келесідей. Қатынас құруды бақылау құралдарымен берілген үдеріс үшін функционалдау шарттарын құру қажет, осы шарт бойынша үдерісті басқаруда санкцияланбаған мүмкіндіктерді алу қорларға қандайда бір қатынас құруға рұқсат бермейді. Өз атауы бойынша, жоғарыда айтылған аналогияларға қарап, мұнда қорларға үдерістің қатынас құру тұйықтылығын қамту мәселесін шешеміз. Мұндай мүмкіндік қорларға қатынас құру сұлбасына қатынас құру субъектісі «үдерісті» қосқанда пайда болады.

Берілген қадам мүмкін болады, егер «үдеріс» субъектісі үшін шектеуді барлық мәнді есептеу құралының қорларына орнататын болсақ. Мысалы, мәліметтерді қорғау жүйесі «Панцирьде» мұндай шешімдер қатынас құру драйверлерінде жүзеге асырылған:

- Файлдық объектілерге - локальді және бөлек желіде қатты дискте немесе сыртқы тасығыштарда, сонымен қоса Flash-құрылғыда:

- Құрылғыларға;

- Операциондық жүйелердің реестр объектілеріне;

- Порттарға;

- Желілік қорларға(хостарға) .

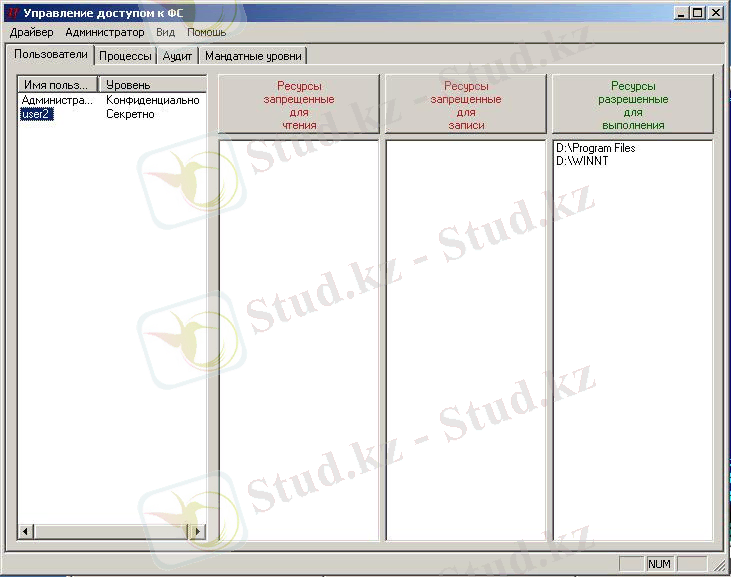

1-сурет. «Панцирь» мәліметтерді қорғау жүйесінде программалық ортаның

тұйықтығын қамту механизмін құру интерфейсі.

Файлдық объектілерге қатынас құру «үдеріс» қатынас құру субъектісі де, объектісі ретінде қарастырыла береді.

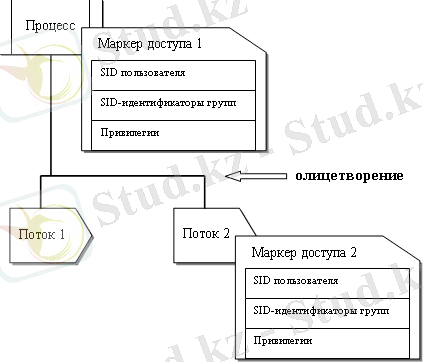

Жүйеде жұмыс жасайтын барлық ағымдар мен үдерістер қолданушының контекстік қорғауымен орындалады, оны қолданушы өзі енгізеді. Үдерісті немесе ағымды объект пайдалана отырып, қорғау контекстін идентификациялау үшін қатынас құру маркері(access token) деп аталатын объекті қолданылады. Қорғау контекстіне ағыммен және үдеріспен салыстырылған топтар, тізім атаулары, артықшылықтары жайлы ақпарат жатады. Тіркеу үдерісі кезінде жүйеде қолданушыны таныстыратын бастапқы маркер құрылады, және оны қолданушы тіркеуі үшін қоланылатын үдеріс сыртымен салыстырады. Қолданушымен орнатылған барлық программалар осы маркер көшірмесіне ие болады. Windows операциондық жүйесінде қорғау механизмдері үдеріске немесе ағымға рұқсат етілген әрекеттер жиынын анықтай отырып, маркерді қолданылады. Маркер негізгі немесе кейіптеулі болу мүмкін(қолданушының контекстік қорғау ағымына уақытша алмасу үшін қолданылады) . Кейіптеулі(inpersonation) - Windows қорғау моделінде қолданылатын механизм, ол контекстік қорғауда жеке ағымға орындалуға мүмкіндік береді. Кейіптеуді бейнелеу қызметі келесі суретте көрсетілген.

2-сурет. «Кейіптеу» қызметін бейнелеу

Кейіптеу, мысалы, «клиент-сервер» программалау моделінде қолданылады. Құқықтарды алмасу кезінде сервер қорға қатынайтын клиенттің қорғау профилін уақытша қабылдайды. Сонда сервер қормен клиент атынан жұмыс жасай алады, ал қорғау жүйесі оның қатынас құру құқығына тексеру жүргізеді. Әдетте, серверге клиентке қарағанда, кең ауқымды қор аумағы тиесілі және кейіптеу кезінде клиент қатынас құру құқығының бір бөлігін жоғалтып алуы мүмкін. Және керісінше, кейіптеу кезінде сервер қосымша құқықтарға ие бола алады.

Кейіптеуді бақылау мәселесінің мәні келесіде - үдеріс үшін орындалатын ағымдар кейіптеу қызметтерін қолданады және кейіптеу құқығы беріледі. Кейіптеу құқығы келесі параметрлер жұбымен беріледі: үдеріс орындаған қолданушының тіркеу тізім; ағымды кейіптеуге мүмкіндік алатын контекстік қорғаумен қолданушының тіркеу тізімі.

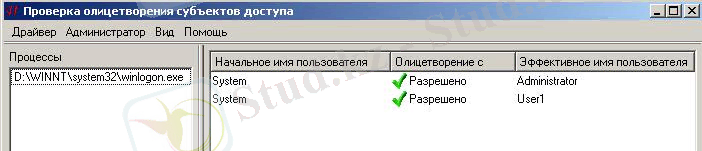

«Панцирь» мәліметтерді қорғау жүйесінде кейіптеуді бақылау механизмін құру 3-суретте көрсетілген.

3-сурет. «Панцирь» мәліметтерді қорғау жүйесінде кейіптеуді бақылау

механизмі

Осылайша, қорларға сенімді есеп алу үдеріске немесе сенімді бақылауға қатынас құру критикалық үдерістер үшін қорларға қатынас құру құқығын және бақылауын беруге негізделеді, соның ішінде:

- Жеке қатынас құру субъектісі ретінде критикалық үдеріс үшін қорларға қатынас құруды бақылау;

- Критикалық үдеріс үшін программалық ортаның тұйықтығын қамтамасыз ету;

- Басқа қолданушыларды (үдерістерді) контекстік қорғаумен критикалық үдерістерді туғызатын ағымдармен бақыланады. [1]

1. 3 Қорларға қатынас құрудың пайдасыз үдерісі

Пайдасыз үдерістер.

Барлық жағдайда қорларға қатынас құруды бақылау мәселесі үдерістерге немесе абыройлы үдерістердің сенімді қатынас құру қорларына есеп алумен, яғни сондай құралдармен қорларға қатаң қатынас құру құқығын бақылау мәселесіне негізделеді. Мұнда басты ерекшелік, егер критикалық үдерістер үшін берілген жағдайда сәйкес шектеулер беріледі.

Декларацияланбаған қасиеттерге ие априори үдерістері. Қорларға сенімді қатынас құру мақсаты болып берілген жағдайда үдеріс жүйесіне қатынауда шектеулер табылады. Әрі қарай екі болжамдардың біреуін жасау қажет, мұнда орындалатын кодтың функцияларын анықтаймыз немесе оны жалпы жағдайда орындау қажет. Бұл шарт орындалатын код сақталу тәсілімен беріледі, ол жеке файл ретінде немесе құжат құрамында сақталуы мүмкін.

- Егер орындалатын код жеке файл ретінде сақталатын бола. Қорғауға мүмкін қадам жасауда программалық ортаның тұйықтығын қамтамасыз ететін механизм еске түседі. Шынында да толық аналогия бойынша орындалатын санкцияланатын кодты орындайды.

- Құжат құрамында орындалатын код сақталатын кезде жағдайлар үшін қорғау қадамдары бар. Берілген жағдай құжатты оқуда сипатталады.

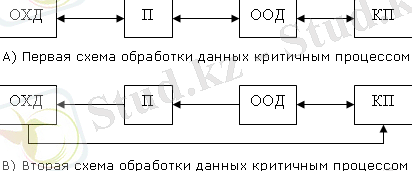

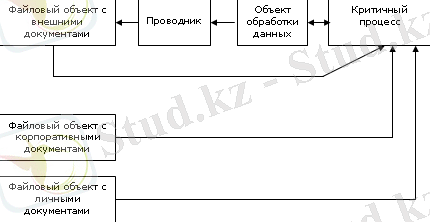

- Өңделетін құжаттарға толық сенімсіздікпен қорғау қадамдары. Берілген жағдай құжатты оқудан кейін санкцияланбаған үдерістерді орындаумен сипатталады, сондықтан берілген үдеріс ешқандай жолмен компьютерде сақталатын құжаттарға қатынас алмау қажет. Осылайша, компьютерде сақталатын құжаттарға осы үдерісте қатынас құруды жабу қажет. Сонда қолдану мүмкіндігін қамтамасыз ету үшін жеке файлдық объектімен жұмыс жасауды бөліп көрсету керек. Басқа сөзбен айтқанда, қолданушылар жайлы мәліметтер сақтау үшін файлдық объектілерді түп объектілерге бөлуге болады. Мәліметтерді бір объектіден көшірмелеу үшін өткізгіш қолданылады. Бұл шарттарда критикалық үдерістер мәліметтерді өңдеу 4-суретте көрсетілген екі сұлбаның біреуімен орындалуы мүмкін(мұнда ОХД-мәліметтер сақтау объектісі, ООД-мәліметтерді өңдеу әдісі, КП-критикалық үдеріс, П-өткізгіш) .

4-сурет. Критикалық үдеріспен мәліметтерді өңдеу сұлбасы.

4-суретте көрсетілген сұлбалар ерекшелігі, бірінші жағдайда критикалық үдеріспен қолданушылардың мәліметтерді қорғау объектілеріне қатынас жоқ, екінші жағдайда - тек қана оқу мүмкіндігі бар( сәйкес жағдайда қатынас құру құқығы беріледі) . Өңдеу сұлбасын таңдау критикалық үдерістің функциялары қандай және ақпараттың санкцияланбаған түсінігіне нені жатқызамыз сонымен анықталады. [1, 3]

1. 4 Мәліметтерді қорғау механизмі

Сенімділік түйініне негізделген қорғау механизмін қарастырайық.

Берілген сенімді қатынас құрудың механизм ережесі 5-суретте жүзеге асырылған, бірінші жағдайда қолданушы жеке құжаттармен жұмыс жасау жағдайы, екінші жағдайда корпоративті құжаттармен жұмыс жасау. Құжаттарды жалпы өңдеуде олардың категориясы төмендемесе, жоғарыламайды. Категория төмендеуі мүмкін, егер бір уақытта бірнеше сенімділік деңгейінің құжатын өңдесек. Мысалы, жаңа құжат бірден түрлі деңгейлі екі құжаттан құралады. Сонымен бірге жаңа құжат бір уақытта өңделетін минималды құжатқа сәйкес сенімділік деңгейіне ие. Бұл санкцияланбаған әрекетті критикалық үдеріспен орындау ықтималдығы құжатты оқып біткен соң, сенімділігінің төмендігімен түсіндіріледі.

5-сурет. сенімді қатынас құру механизмімен жүзеге асырылатын мәліметтер мысалы.

Ескерту ретінде қарастырылған қорғау қадамы мен сипатталған қорғау қадамы біріктірілуі мүмкін. Сонымен қатар бұл қорғау механизмдерін біріктіретін түрлі тәсілдер болуы мүмкін. Соның ішінде, мәліметтерді өңдеу қосымша объектісі құжаттарды өңдеу үшін қосылуы мүмкін(7-сурет) .

6-суретке қайта оралсақ, мұнда берілген шектеу сұлбасы мандатты қатынас құру механизмімен жүзеге асырылатын шектеу сұлбасын еске түсіреді. Мандаттық механизм негізін арнайы ережелерге сәйкес қауіпсіздік түйіні құрайды. Айтқандарды ескере отырып, қорларға қатынас құрудың мандатты механизмі сенімділік түйіні негізінде ұсынылуы мүмкін. [1, 2]

1. 5 Қорғау механизмдерін біріктіру

Енді сенімділік түйінінде негізделген ұсынылған қорғау механизмін қарастырайық.

6-сурет. Қорғау механизмдерін біріктіру

Механизм негізін қорларға қатынас құруды басқару сұлбасына қосу құрайды, яғни олар құжаттарға сенімділік түйіні деп аталады. Субъектілермен мен объектілерге, яғни критикалық үдерістерге және файлдық объектілерге бағыттау әр түрлі болады. Егер объектілер бағыты статикалық - құжаттар файлдық объектіде қандай сенімді деңгейде анықталады, сол болжанады. Ал субъектілер бағыты динамикалық болып табылады. Үдерісті әрдайым іске қосқанда, үдеріс бағыты қолданушыда сұралады, ол қолданушының қай деңгейдегі құжатпен жұмыс жасайды, соған байланысты.

Ескерту. Қорларға қатынас құрудың мандатты механизмі секілді қарастырылған механизм толық емес, оған қосымша дискреттік механизм қолданылуы қажет, ол файлдық объектілерге қолданушылар қатынауын шектейді.

Қорларға қатынасқұрудың сенімді бақылаудың механизмінің басты қасиеті болып адиминстратор жұмысын жеңілдету ғана емес, сонымен қатар алынған мүмкіндіктерді корпорация құжаттарына сенімділік деңгейін сақтай отырып, автоматизациялау. [3]

2 «ПАНЦИРЬ» МӘЛІМЕТТЕРДІ ҚОРҒАУ ЖҮЙЕСІ

- «Панцирь» жүйесі жайлы жалпы мағлұмат

2. 1. 1 Жүйенің жалпы құрамы мен бағыты

Берілген жүйе корпоративті желі құрамындағы және автономды компьютерлерде өңделетін мәліметтерді; желі бойымен бөлінген ресурстарға қол жеткізу кезінде локальді және бөлінген қатты дискіде және сыртқы құралғыларда сақталатын мәліметтерді қорғауға арналған. Жүйе программалық түрде жүзеге асатындықтан, құрамына жүйелік драйвер және интерфейстік модуль бар. Мәліметтер қорғау жүйесімен берілетін барлық мүмкіндіктер мәліметтерді қорғау жүйесінің құралдарымен жүзеге асырылған.

2. 1. 2 Мәліметтерді қорғаудың негізгі механизмі

Мәліметтерді қорғау жүйесі мәліметтерді шифрлеуді жедел жүзеге асырады, қалдық мәліметтерді автоматты түрде жояды, файлдық жүйенің қорғалатын объектілерін жасыру.

Қорғау механизмінің негізгі мүмкіндіктері:

- Мәліметтерді бірден шифрлеу. Мәліметтерді қорғау жүйесінде мәліметтерді локальді немесе жойылған файлдық объектіні қатты немесе сыртқы тасығыштарды сақтау кезінде оларды шифрлеу/кері шифрлеу автоматты түрде «бірден» жүзеге асырылады. Жойылған файлдық объектіге мәліметтерді сақтағанда, мәліметтер шифрленген түрде арна бойынша беріледі. NTFS, FAT32 немесе FAT16 файлдық жүйелерді ұстанады және келесі кодталу алгоритмдерін құрайды: XOR, GOST, DES, AES. “signal-COM CSP” секілді криптопровайдерімен қамтамасыз етіледі. Сонымен қатар кілттік ақпаратты генерациялау және енгізу үшін түрлі генерациялау саясатын ұстанады. Кілт «топ» объектісіне иемделінеді, ол қорғалатын файлдық объектілерді құрайды. Файлдық объектілер топтар және құралатын топтар сандары бір . Кілт одан автоматты түрде генерацияланатын парольдік фраза ретінде берілуі мүмкін. Сонымен қатар кілт толығымен берілуі мүмкін: қолмен(файлдан), автоматты түрде жүйеден беріледі. Кілттік мәліметтерді сақтау үшін e‐Token (Aladdin eToken R2) немесе ruToken электронды кілті, (Aladdin e-Token PRO Smart Card 32K) смарт картасы, немесе файлдық объект(локальді немесе жойылған - желіде кілттік сервер орындалуы мүмкін, сонымен бірге барлық кілттік ақпарат арна бойынша кодталған түрде жіберіледі), оны толық атаумен бергендіктен, ол барлық кілттік ақпаратты сыртқы тасығыштарда, әсіресе, Flash-жады құрылғыларында, сондай-ақ бір құрылғыда қажет кілттер сақтала береді, құрылғы бұл жағдайда өз бағыты бойынша қолданыла береді.

- Қалдық ақпаратты жоюға кепіл беру. Мәліметтерді қорғау жүйесінде файлдық объектіде мәліметтерді Операциондық жүйе шараларымен жою немесе модификациялау кезінде мәліметтерді жоюға кепілдік автоматты түрде орындалады.

Қорғалатын объектілер болып кез келген(администратормен берілетін) файлдық объектілер - логикалық дискілер, тізімдемелер, файлдар табылады.

- Қорғалатын объектілерге қол жеткізу мүмкіндігін шектеу. Мәліметтерді қорғау жүйесінде кілт бойынша объектілер тобын идентификациялау негізінде қорғалатын файлдарға қол жеткізу мүмкіндігі шектелген. Кілт жоғалатын объектілерді(локальді немесе жойылған қатты дискіде немесе сыртқы тасығыштардағы) құрайтын «топ» объектісіне меншіктеледі. Топ объектісіне қандайда бір қол жеткізу тек топты идентификациялағаннан кейін рұқсат беріледі, оның құрамында объекті болады - яғни тек кілттік ақпарат енгізілгеннен кейін. Файлдық объектілерге қол жеткізу мүмкіндігін файлдық объектілерде тек шифрленген түрде сақталған мәліметтерге шектеу қоюға болады. Қорғалатын объектілер ретінде кез келген файлдық объектілер - локальді немесе жойылған қатты дискіде немесе сыртқы тасығыштардағы логикалық дискілер, тізімдемелер, файлдар болуы мүмкін.

- Файлдық жүйенің қорғалатын объектілерін жасыру. Мәліметтер қорғау жүйесінде файлдық объектілерге қол жеткізуді шектеумен қатар келесі мүмкіндіктер жүзеге асырылған:

- Іс жүргізу

- Автоматтандыру, Техника

- Алғашқы әскери дайындық

- Астрономия

- Ауыл шаруашылығы

- Банк ісі

- Бизнесті бағалау

- Биология

- Бухгалтерлік іс

- Валеология

- Ветеринария

- География

- Геология, Геофизика, Геодезия

- Дін

- Ет, сүт, шарап өнімдері

- Жалпы тарих

- Жер кадастрі, Жылжымайтын мүлік

- Журналистика

- Информатика

- Кеден ісі

- Маркетинг

- Математика, Геометрия

- Медицина

- Мемлекеттік басқару

- Менеджмент

- Мұнай, Газ

- Мұрағат ісі

- Мәдениеттану

- ОБЖ (Основы безопасности жизнедеятельности)

- Педагогика

- Полиграфия

- Психология

- Салық

- Саясаттану

- Сақтандыру

- Сертификаттау, стандарттау

- Социология, Демография

- Спорт

- Статистика

- Тілтану, Филология

- Тарихи тұлғалар

- Тау-кен ісі

- Транспорт

- Туризм

- Физика

- Философия

- Халықаралық қатынастар

- Химия

- Экология, Қоршаған ортаны қорғау

- Экономика

- Экономикалық география

- Электротехника

- Қазақстан тарихы

- Қаржы

- Құрылыс

- Құқық, Криминалистика

- Әдебиет

- Өнер, музыка

- Өнеркәсіп, Өндіріс

Қазақ тілінде жазылған рефераттар, курстық жұмыстар, дипломдық жұмыстар бойынша біздің қор #1 болып табылады.

Ақпарат

Қосымша

Email: info@stud.kz