Серверлер: клиент-сервер архитектурасы, компоненттері және VPN технологиясының практикалық қолданылуы

Жоспар

I Кіріспе

Серверлер

II Негізгі бөлім

2. 1Клиент-Сервер технологиясы

2. 1. 1 Клиент - сервер архитектурасы

2. 1. 2Клиент-сервер архитектурасының компоненттері

3. 1Виртуалды жеке желісіндегі ( VPN) сервер

3. 1. 1 V PN технологиясы

3. 1. 2 VPN желісінің практикалық жүзеге асырылуы

3. 1. 3 Виртуалды жеке желілердің протоколдары.

4. 1 Файл-сервер және жұмыс станциялары

5. 1Веб-сервер

6. 1DNS-сервер

6. 1. 1. DNS-серверлердің түрлері

7. 1Иерархиялық желілердегі сервер

III Қорытынды

IV Пайдаланылған әдебиеттер тізімі

V Бақылау сұрақтары. Тест.

Кіріспе

Менің курстық жұмысымның тақырыбы - серверлер. Мен бұл курстық жұмысымда сервер туралы, оның түрлері туралы мәліметтерді толығырақ беруге тырыстым. Сервер (ағылш. server) дегеніміз:

1) есептеу желілері құрамындағы бірнеше компьютерлерге ортақ шалғай құрылғыларды: лазерлік принтерді, дискілерді, модемді пайдалану кезегін тағайындап отыратын негізгі түйінді компьютер. Мұндай серверде нәтижесін бірнеше тұтынушы (клиенттер) пайдаланатын қолданбалы программа да жұмыс атқара береді; ол файлдар, қалталар және компьютерлердің деректері сияқты деректерге ортақ қатынасуды, сондай-ақ желі пайдаланушыларына электрондық пошта қызметтерін қамтамасыз ететін компьютер. Сервер - мамандандырылған бекет, арнайы процессор.

2) басқа программаларға (клиенттерге) қызмет ететін, солардың дұрыс жұмыс істеуін қамтамасыз ететін программа.

Сервер-компьютер

Клиент-Сервер технологиясы

Осы технологияның ең басты ойы - желі бойынша жіберілетін деректер көлемін минимизациялау, себебі негізгі уақыт жоғалту мен өшірілу(сбой) желінің өткізгіштік қасиетінің төмендігінен болды. Орындалуы бойынша программа 2 бөлімге бөлінген - клиенттік және серверлік. Клиенттік бөлімде (компьютерде) сыртқы ортамен контакт өтіп жатады. Серверде компьютерде барлық клиенттер үшін ортақ деректер орналасады және клиенттердің сұрауларын(запрос) орындайтын деректер базасының сервері арнайы программасы жұмыс істейді. "Клиент-Сервер" жүйесі бұл:

Клиент - өңдеу, қолданушы, қолданбалы программа. Әдетте, қолданушы интерфейсімен айналысады, ал деректер базасымен барлық жұмысты ДБ-сервер орындайды.

Деректер Базасының Сервері - базис (database engine), яғни деректер базасының ядросы. Бөлек орындалатын процесс, бөлек программа. Процессор аралық канал бойынша базадан таңдалынған ақпаратты жібереді. Шындығында, сервер деректермен жұмыс істейді және дискте орналасуымен айналысады.

Клиент - сервер архитектурасы

Клиент-сервер архитектурасы (client-server architecture) - бұл ақпараттық желінің концепциясы, онда оның ресурстарының негізгі бөлімі өз клиенттерін қамтамасыз ететін серверлерде ойы жинақталған (суретте) . Қарастылып отырған архитектура екі түрлі компоненттерді анықтайды: серверлер және клиенттер.

Сервер - бұл басқа желілік объекттерге олардың сұранысы бойынша сервисті ұсынатын объект. Әрі бұл - клиенттер қызмет көрсету процессі, яғни ол клиенттердің тапсырмасы бойынша жұмыс істейді және олардың тапсырмаларының орындалуын басқарады. Әрбір тапсырма орындалғаннан кейін, сервер бұл тапсырманы жіберген клиентке алған шешімдерін жібереді. Анықталған операцияның көмегімен сервистік функцияны шақыратын процесс клиент деп аталады. Ол программа немесе қолданушы болып табылады. Клиенттер бұл - сервистің ресурстарын қолданатын және қолданушыға ыңғайлы интерфейстерді ұсынатын жұмыстық станциялар. Қолданушының интерфейсі деп - жүйенің немесе желінің қолданушымен өзара әрекеттесетін процедуралар. Клиент бастаушы болып табылады және электрондық поштаны немесе басқа серверлердің сервисін қолданады. Бұл процессте клиент қамтамасыз етудің түрін сұрайды, сеансты орнатады, оған керекті шешімдерді алады және жұмыстың аяқталуы туралы хабарлайды.

Клиент - сервер архитектурасы

клиент - сервер архитектура сервистерінің тізімі

Клиент-сервер моделі

Клиент-сервер архитектура желілерілерінің келесідей артықшылықтары бар:

-Көп санды жұмыс станциялы желілерді ұйымдастыруға рұқсат етеді; орталықтанған басқару қамтамасыз етеді,

-Файл-сервер технологиясына қарағанда клиент-сервер технологиясы қолданушыға көбірек қауіпсіздікті, тұрақтылықты, келісушілікті, жоғарытылған конфеденциалдылықты және ақпаратты сақтау және өңдеу сенімділікті береді;

-Клиент-сервер архитектурасы бар жүйелердің дамуы тексерілген фактіге міндетті: қымбат емес ДК қымбат емес сервелерге қосылу оптималды баға мен өнімділіктің арақатынасын алуға мүмкіндік береді.

-Көбінесе өңдеу программасы бір компьютерде, ал базаның өзі басқа компьютерде сақталады. Программа - клиент (анығырақ айтқанда оның интерфейске жауап беретін бөлігі), желі арқылы деректердің өзін өңдеу сұрауларын басқа компьютерлерге жібереді, ал ДБ-сервері деректерді оқып, керектіні орындап, дайын жауаптарды клиентке желі арқылы жібереді. Желіде тек пайдалы ақпарат жіберіледі.

-Ақпаратты өңдеу мен сақтау әдістерін жетілдіру жұмыстары әрдайым жүргізіліп жатыр, егер ДБ-сервер ауысса, онда жасалған программаларды қайтадан компиляциялау керек емес, тек жаңа ДБ-сервер ескінің орнына инсталляциялау және деректер базасының форматын жаңа сервердің форматына ауыстыру керек (қосымша утилита арқылы) . Егер жаңа сервер және қолданушы программа арасындағы айырбасу ережелері ескі серверде сияқты болса, мұны істеу мүмкін болады.

-Көп кішігірім компьютерлерді қолданып, клиент-сервер жүйелерін өндірушілер үлкен ЭЕМ есептеуіш қуаттылығын қолданып(эмулировать), қосымша есептерді әр түрлі микрокомпьютерлерге және серверлерге таратады. Бұл идеяның мәні жүйенің қуатын арттыру үшін бір компьютердің өнімділігін жоғарлатпай, көптің өнімділігн пайдаланып жүйенің қуаттылығын арттыру.

-Тез әрекет етушілік- клиент-сервер архитектура жүйелерін өндірудің негізгі факторы. Borland компаниясының Delphi, PowerSoft фирмасының PowerBuilder, Microsoft корпорациясының Visual Basic программаларды тез өндіру құралдарын (Rapid Application Development - RAD) пайдалану өндірушілерге клиент-сервер архитектураға қолданбалы жүйелерін қысқа мерзімде істеуге мүмкіндік береді. Деректер базасының сервер технологиясы қолданыста оңайырақ болады және RAD құралдарымен үйлеседі. Осылайша, осы жылдам өндіру платформасы көмегімен қолданушыға қосымша программаны беру уақыты қысқарады.

Клиент-сервер архитектура желісінің артықшылықтарымен қатар бірнеше кемшіліктері де бар: сервердің істен шығуы желінің жұмыс істемей қалмауына, және желілік ресурстардың минимум жоғалуына әкеліп соғуы мүмкін. Администраторлауға квалификацияланған персонал керек; желілер және желілік жабдықтар өте қымбат болады.

Қорытындылай келе, клиент-сервер архитектурасы программалық қамтаманы өндірушілерге клиент, сервер үшін керекті компоненттерді таңдау еркіндігін береді.

Ең қарапайым клиент-сервер архитектурасының формасы - бұл екі бөлек процесс клиент пен сервер арасындағы есептеу жүктемесін бөлу. Клиент те, сервер де бір компьютерде орналасуы мүмкін, бірақ көбінесе осы архитертураның жүйелері ақпаратты алмастыру үшін желілік байланыстарды қолданып, клиенттік процесті бір компьютерде, ал сервер-процесс басқа компьтерге орналасады. Осы модельде бір процесс екіншісінен тәуелсіз жұмыс істей алады, белгілі тапсырмаларды орындайды және есептеуіш жүктемені бөледі. Клиент ретінде біз соңғы қолданушының программалық қамтамасын орындайтын үстелдік ДК қарастырамыз. Соңғы қолданушының программалық қамтамасы (front-end software) - бұл серверге желі арқылы жібере алатын және қайтып алатын ақпаратты өңдей алатын кез келген қосымша программа немесе пакет.

Windows ХР басқармасындағы Delphi клиент-сервер программасын орындайтын ПК, мысалы, деректер базасының серверіне сұрау жіберу мүмкін (Windows NT серверде жіберілген InterBase 5. 1. 1 программасына сұрау) . Әдетте, клиент деректер базасына сұрауларын серверге түсінікті диалекте, құрылымдық сұрау тіліндегі (SQL) сөйлем ретінде жібереді.

Клиент-сервер архитектурасының компоненттері

Клиент-сервер архитектурасының негізгі үш компоненті бар:

- Соңғы қолданушының программалық қамтамасы;

- Аралық қамтама;

- Сервердің программалық қамтамасы.

Соңғы қолданушының программалық қамтамасына программа өндіру құралдары және есеп беру генераторлары, соның ішінде электронды таблицалар мен тексттік процессорлары жатады. Осы программалық қамтама көмегімен қолданушылар сервермен байланыс орнатып, серверге сұраулар жіберіп жауап ақпарат алады.

Аралық қамтама (middleware) сервер мен соңғы қолданушы үшін ортақ интерфейсті ұсынады, ол ортақ шақырулар көмегімен GUI (қолданушының графикалық интерфейсі), ОЖ, есептеуіш желісі және өзінің драйверлерінің қабаттары арқылы өтеді. Операцияны аяқтау үшін деректер базаның сервері сұрауды орындайды және клиентке талап етілген деректерді клиент программасымен өңделу үшін жібереді.

Сервердің программалық қамтамасы деп - операциялық жүйе мен белгілі ДБ серверін айтамыз. Деректер базасының серверлері тек деректерге қызмет етпейді. Сонымен қатар, оларда параллельді қол жетімдіктің қауіптілігінен деректерді қорғауды қамтамасыз ететін блок жасау және көп қолданушылық қолжетімдікті басқару механизмдері қарастырылған. Одан басқа, деректер базасының сервері деректерді санкционирленбеген қолжетімдіктен қоршайды, деректер базасына сұрауларды оптимизациялайды, кэштеуді қамтамасыз етеді және деректердің сөздігін орналастырады.

Екі басқа маңызды ерекшелігі - cервердің сілтеу деректердің біртұтастығын және транзакция аяқталуын екі жақты бақылауды қамтамасыз ету. Сілтеу деректердің біртұтастығы (referential integrity) - әрбір сыртқы кілтке сәйкес алғашқы кілтті қамтамасыз ететiн механизм. Транзакция аяқталуын екі жақты бақылау (two-phase commit) - аппараттық үзілу кезінде де сіздің деректеріңіз бүлінбейтінінің кепілдігі.

Сақталатын процедуралар, триггерлер және ережелер көмегімен өндірушілер тікелей деректер базасының серверінің программасын құрастыра алады, сөйтіп программаның логикасын орналастыру орны пайда болады. Сақталатын процедуралар (stored procedures) - бұл SQL тіліндегі сөйлемдер тобы және процедуралық логика, оны өндірушілер компиляция жасай алатын объект ретінде деректер базасының серверінде сақтай алады. Клиент-программалар деректер базасының серверіне хабар жіберіп, сақталатын процедуралардың басқа түрлерін де, триггерлерді де сақталатын процедураларды да орындай алады.

Виртуалды жеке желі

VPN өзінің мәнісі бойынша бөлінген желінің қасиеттеріне ие, бірақ ол жалпы қолжетімді желіде, мысалы интернетте өріс табады. Туннельдеу әдістемесі бойынша деректер пакеттері жалпы қолжетімді желіде, әдеттегі екінүктелік қосылыс арқылы трансляцияланады. Әрбір «жіберуші - деректерді алушы» жұп арасында туннель орнатылады. Туннель - қауіпсіз логикалық қосылу, ол бір протокол деректерін басқаның пакеттеріне инкапсуляциялайды. Туннельдердің маңызды қасиеті әртүрлі трафик типтерін дифференцациялау және оларға керекті қызмет көрсету приоритеттерін беру. Туннельдің негізгі компоненттері:

- инициатор;

- маршрутталатын желі;

- туннельдік комутатор;

- бір немесе бірнеше туннельдік терминаторлар.

Туннельді әртүрлі құралдар және программалық қамтама құрып және үзе алады. Мысалы, туннельдің инициаторы алыстатылған қол жетімдікті қосуды орнату үшін программалық қамтамасы бар және модеммен жабдықталған мобильді ноутбук қолданушысы бола алады. Сонымен қатар, сәйкес функционалды мүмкіншіліктері бар экстражелінің (локальды желінің) маршрутизаторы да инициатор бола алады. Туннель әдетте экстрожелінің коммутаторымен немесе қызмет көрсету провайдерінің шлюзімен аяқталады.

VPN жұмыс істеу принципі негізгі желілік технологиялар мен протоколдарға қарсы шықпайды. Мысалы, алшақтатылған қолжетімдікті қосуды орнату кезінде клиент серверге PPP стандартты пакеттер хаттамасын жібереді. Локальды желілер арасында бөлшектелген виртуалды байланыстарды орнатқан кезде олардың маршрутизаторлары РРР пакеттерімен алмасады. Принципиалды жаңа момент ол жалпы қолжетімді желі шегінде пакеттерді қауіпсіз туннель арқылы жіберу.

Туннельдеу бір протоколды логикалық орта арқылы хаттамасы басқа пакеттерді жіберуге мүмкіндік береді. Нәтижесінде бірнеше әр типті желілердің әрекеттесу проблемалары жіберілетін деректердің біртұтастық пен конфеденциалдылықты қамтамасыз ету қажеттілігінен бастап сыртқы протоколдардың немесе адресациялау сұлбасымен аяқтап шешіледі.

Корпорацияның бар желілік инфраструктурасын VPN қолдануды дайындау программалық және аппараттық қамтама арқылы жүзеге асырады. Меншікті виртуалды желініні ұйымдастыруды глобальды желі арқылы кабельді өткізумен салыстыруға болады. Ереже бойынша, алшақтатылған қолданушы мен туннельдің соңғы құрылғысы арасындағы тікелей байланысы РРР хаттамасы бойынша жүзеге асырылады.

РРР (Point - to - Point Protokol) - бұл алшақтатылған қол жетімдікті әр түрлі өндірушілердің программалары бір бірімен әрекеттесу үшін қолданылатын стандартты протоколдар жиыны. РРР қосылу алшақтатылған желілермен байланысты РРР сервер арқылы жүзеге асырады. Сонымен қатар РРР хаттамасы алшақтатылған қол жетімдік серверге басқа өндірушілердің РРР қолдайтын алшақтатылған қол жетімдік программалардан кіріс шақыруларды алуға мүмкіндік береді.

VPN туннельдерін жасаудың ең кең таралған әдісі - желілік протоколдарды РРР-ге инкапсуляциялау және жасалған пакеттерді туннельдеу протоколдарына инкапсуляциялау. Осында «жолаушы» екінші деңгейлі протокол болғандықтан осы әдіс екінші деңгейлі туннельдеу деп аталады.

Альтернативті әдіс - желілік протоколдардың пакеттерін тікелей туннельдеу протоколдарына инкапсуляциялау туннельдеудің үшінші деңгейі деп аталады.

Туннельді ұйымдастырудың қандай протоколдар қолданылуына мен қандай мақсаттар көздеуіне тәуелсіз негізгі әдістеме өзгеріссіз қалады. Әдетте бір протокол алшақтатылған түйінмен байланыс орнату үшін, ал екіншісі - туннель арқылы жіберу мақсатымен деректерді және қызметтік ақпаратты инкапсуляциялау үшін қолданылады.

VPN технологиясы

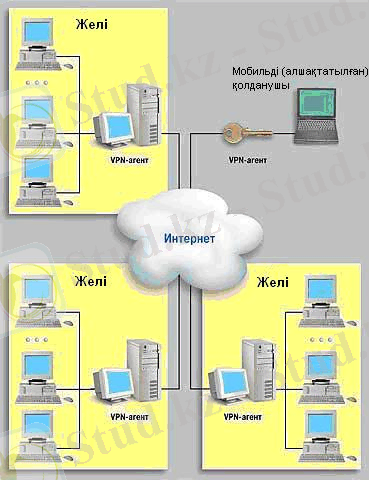

VPN технологиясы (Virtual Private Network - виртуалды жеке желісі) - желілер мен олар арқылы жіберілетін деректерді қорғау әдісі (сурет 3. 19) .

Сурет 3. 19-VPN схемасы

VPN мәні келесіден құралады:

- интернетке шығысы бар барлық компьтерлерге VPN ұйымдастыратын жабдықты орналастырылады (VPN - агент) .

- VPN - агенттер барлық шығыс ақпаратты автоматты түрде шифрлейді (сәйкесінше барлық кіріс ақпаратты қайта шифрлейді) . Сонымен қатар ақпараттың тұтастығын ЭЦҚ (электро - цифрлік қолы - берілген электрондық құжатты жасандыдан қорғауға арналған электрондық құжаттың реквизиті, ол электрондық цифрлық кодтың жабық кілттін пайдаланып ақпаратты криптографиялық алмастыру нәтижесінде алынады) және имитоқосымша (шифрлеу кілтін қолданып есептелген криптографиялық контрольды қосынды) арқылы қадағалайды.

Интернетте жайылған ақпарат IP протоколдарымен ұсынылатындықтан VPN - агенттер олармен жұмыс істейді.

IP - пакеттерді жіберу алдында VPN - агент келесідей жұмыс істейді:

- VPN - агент қолдайтын бірнеше шифрлеу алгоритмдерінен алушының IP адресі бойынша берілген пакетті қорғауға керектісін таңдайды. Егер оның икемдеуі ондай алушы болмаса, онда ақпарат жіберілмейді;

- қолданушының ЭЦҚ пакетіне немесе имитоқосымшаны анықтайды және қосады;

- пакетті шифрлейді (тақырыбымен толық) ;

- инкапсуляцияны жүргізеді, яғни жаңа атауды құрастырады, осында алушының адресі емес оның VPN - агент адресі көрсетіледі. Бұл пайдалы қосымша функция екі желі арасындағы айырбасталуды бар болғаны VPN - агент орналасқан екі компьютер арасындағы айырбасталу ретінде көрсетуге мүмкіндік береді. Қаскүнем үшін пайдалы ақпарат, мысалы, ішкі IP - адрестер оған қол жетімсіз болады.

IP - пакетті алу кезінде кері әрекет орындалады:

- тақырыпта жіберушінің VPN - агент туралы мәліметтер болады. Егер ол икемдеуде рұқсат етілген тізімге кірмесе онда ақпарат қайтарылады. Әдейі немесе кездейсоқ бүліну бар пакеттерді алғанда сол сияқты әрекеттер жүргізіледі;

- икемдеуге сәйкес шифрлеу алгоритмдері, ЭЦҚ және керекті криптографиялық кілттер таңдалынады;

- пакет қайта шифрленеді, содан кейін оның біртұтастығы тексеріледі. Егер ЭЦҚ дұрыс болмаса, қайтарылады;

- соңында бастапқы түрдегі пакетті ішкі желі бойынша нақты адресатқа жіберіледі.

Барлық операциялар автоматты түрде орындалады. VPN технологиясында тек VPN - агенттерді икемдеу қиын.

VPN - агент тікелей қорғалған компьютерде тұру мүмкіншілігі интернетке қосылатын мобильді қолданушылар үшін пайдалы. Осы жағдайда ол орналасқан компьютердің деректердің айырбастауын қауіпсіздендіреді.

VPN - агенттің IP - пакеттердің маршрутизаторларымен қосарлынуы (осы жағдайда оны криптографиялық деп атайды) мүмкін.

Сипаттама көрсеткендей VPN - агенттер қорғалатын желілер арасында каналдарды жасайды, әдетте оларды «туннель» деп атайды. Шынында да, желілер бір бірімен интернет арқылы байланысқан, ішіндегі алмастырылатын ақпарат ешкімге көрінбейді.

Туннельді әртүрлі құралдар және программалық қамтама құрып және үзе алады. Мысалы, туннельдің инициаторы алыстатылған қол жетімдікті қосуды орнату үшін программалық қамтамасы бар және модеммен жабдықталған мобильді ноутбук қолданушысы бола алады. Сонымен қатар, сәйкес функционалды мүмкіншіліктері бар экстражелінің (локальды желінің) маршрутизаторы да инициатор бола алады. Туннель әдетте экстрожелінің коммутаторымен немесе қызмет көрсету провайдерінің шлюзімен аяқталады

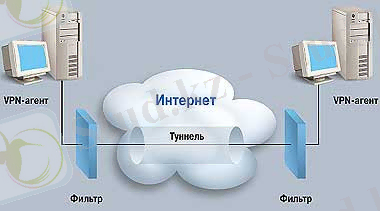

Туннельдеу бір протоколды логикалық орта арқылы хаттамасы басқа пакеттерді жіберуге мүмкіндік береді. Қолжетімді желі шегінде пакеттерді қауіпсіз туннель арқылы жіберу (сурет 3. 20) .

Сурет 3. 20- Туннельдеу және фильтрациялау

Барлық пакеттер икемдеулерге сәйкес «фильтрацияланады». Осылайша VPN - агенттердің жұмысы екі механизмнен тұрады: туннельдерді жасау және өтетін пакеттерді фильтрациялау.

«Қауіпсіздік саясаты» деп аталатын туннельдерді жасаудың ережелер жиынтығы VPN - агенттердің икемдеулерінде жазылады. Төмендегілер тексерілгеннен кеійн IP - пакеттер туннельге жіберіледі немесе қайтарылады:

- IP - адрес көзі (шығыс пакеті үшін - қорғалынатын желі компьютерінің нақты адресі) ;

- IP - адрес міндеті;

- берілген пакетке ие жоғары деңгейлі протокол (мысалы, TCP хаттамасы немесе UDP User Datagram Protocol - қолданушылық датаграммалардың хаттамасы, қосымша процесстерге транспорттық қызметтерді көрсетеді) .

TCP (Transmission Control Protocol) хаттамасы қосымша деректерді сенімді жеткізуді қамтамасыз ету үшін IP сервисін пайдаланады. TCP екі немесе одан да көп хосттар арасында байланысқа бағытталған сеансты жасайды. Бірнеше пакеттер ағымын қолдау, ағымның координациясы, қателерді бақылау және бұзылған пакеттер ретін қалпына келтіру мүмкіншіліктеріне ие .

UDP (User Datagram Protocol) - қолданушылық датаграммалардың хаттамасы, қосымша процесстерге транспорттық қызметтерді көрсетеді

- ақпарат алынған немесе жіберілген порттың номері (мысалы, 1080) .

Практикалық қолданылуы. Қолданылуына қатысты VPN желінің құрастырудың бүкіл дүние жүзінде қолданылатын негізгі төрт вариантын көрсетуге болады:

- «Internet VPN» варианты, бір ұйымның байланыстың ашық каналдары арқылы өзара әрекеттесетін бірнеше таратылған филиалдарын қорғалатын желіге біріктіру мүмкіндігін береді. Осы вариант бүкіл дүниеде кеңінен таратылған, негізінен оны өндіріс - компаниялары қолданады;

- «Client/Server VPN» варианты, корпаротивтік желінің екі түйіні арасында жіберілетін деректердің қауіпсіздігін қамтамасыз етеді. Осы варианттың ерекшелігі VPN бір желінің сегментінде орналасқан түйіндер арасында мысалы, сервер және жұмыс станциясы арасында құрастырылады. Осындай қажеттілік бір физикалық желіде бірнеше логикалық желілерді құру керек болғанда жиі пайда болады. Мысалы, бір физикалық сегментте орналасқан серверге бағынатын финансттық департамент және қадр бөлімі арасында трафикті бөлу керек болғанда қолданылады. Осы вариант каналды деңгейден жоғары жұмыс істейтін VLAN технологиясына ұқсайды.

- «Extranet VPN» варианты, өзінің қызметкерлеріне қарағанда сенімділік деңгейі төмен сырттан қолданушылар қосылатын желілерге арналған.

- «Remote Access VPN» варианты, корпаротивтік желілерге үйден қосылатын немесе notebook арқылы қосылатын (мобильді қолданушы) жеке қолданушы мен корпоративтік желінің сегменті (орталық офис немесе филиал) арасында қорғалатын әрекеттесуді қамтамасыз етуге мүмкіндік береді. Бұл вариант ерекшелігі: алшақтатылған қолданушының «статикалық» тұрақты адресі жоқ және қорғалатын ресурстарға бөлінген VPN құралы арқылы емес, тікелей VPN функцияларын жүзеге асыратын программалық қамтамасы орнатылған компьютерден қосылуы. Осы варианты біз қолданамыз.

Қауіпсіздік. Әрине ешқандай компания финансттық және басқа конфедициалды ақпаратты интернетке ашық түрде жібергісі келмейді. IPSec қауіпсіздік протоколдар стандаттарына салынған VPN каналдары қуатты шифрлеу алгоритмдерімен қорғалады. IPSec (Internet Protocol Security - халықаралық қауымдастығы IETF - Internet Enginiring Task Force тобымен таңдалған стандарты) интернет - хаттамасы (IP) үшін қауіпсіздік негіздерін қамтамасыз етеді. IPSec хаттамасы қорғанысты желілік деңгейде қамтамасыз етеді және байланытың екі жағындағы құралдарынан ғана IPSec хаттамасын қолдауын талап етеді. Олардың арасында орналасқан қалған барлық құралдар тек IP пакеттердің трафигін қамтамасыз етеді .

IPSec технологиясын пайдаланатын қолданушылардың әрекеттесу әдісін «қорғалған ассоцияция» - Security Association (SA) терминімен анықтайды. Қорғалған ассоциация бір біріне жіберетін ақпаратты қорғау үшін IPSec құралдарымен пайдалынылатын қолданушылармен жасалған шарттар негізінде жұмыс істейді. Бұл шарт бірнеше параметрлерді реттейді: жіберуші мен алушының IP - адрестері, криптографиялық алгоритм, кілттердің өлшемі, кілттердің қызмет ету мерзімін, аутентификацияның алгоритмі

Алшақтатылған қол жетімдік басқа стандарттар Microsoft дамытатын PPTP (Point to Point Tunneling Protocol), Cisco дамытатын L2F (Layer 2 Forwading) үшін протоколдарын қосады. Microsoft және Cisco IETF бірігіп жұмыс істейді, бұл екі протоколдарды L2P2 (Layer 2 Protocol) стандартына біріктіру мақсаты: IPSec - ті қолданып туннельдік аутентификация, жеке меншікті қорғау және тұтастықты тексеру.

... жалғасы- Іс жүргізу

- Автоматтандыру, Техника

- Алғашқы әскери дайындық

- Астрономия

- Ауыл шаруашылығы

- Банк ісі

- Бизнесті бағалау

- Биология

- Бухгалтерлік іс

- Валеология

- Ветеринария

- География

- Геология, Геофизика, Геодезия

- Дін

- Ет, сүт, шарап өнімдері

- Жалпы тарих

- Жер кадастрі, Жылжымайтын мүлік

- Журналистика

- Информатика

- Кеден ісі

- Маркетинг

- Математика, Геометрия

- Медицина

- Мемлекеттік басқару

- Менеджмент

- Мұнай, Газ

- Мұрағат ісі

- Мәдениеттану

- ОБЖ (Основы безопасности жизнедеятельности)

- Педагогика

- Полиграфия

- Психология

- Салық

- Саясаттану

- Сақтандыру

- Сертификаттау, стандарттау

- Социология, Демография

- Спорт

- Статистика

- Тілтану, Филология

- Тарихи тұлғалар

- Тау-кен ісі

- Транспорт

- Туризм

- Физика

- Философия

- Халықаралық қатынастар

- Химия

- Экология, Қоршаған ортаны қорғау

- Экономика

- Экономикалық география

- Электротехника

- Қазақстан тарихы

- Қаржы

- Құрылыс

- Құқық, Криминалистика

- Әдебиет

- Өнер, музыка

- Өнеркәсіп, Өндіріс

Қазақ тілінде жазылған рефераттар, курстық жұмыстар, дипломдық жұмыстар бойынша біздің қор #1 болып табылады.

Ақпарат

Қосымша

Email: info@stud.kz