Информационная безопасность банковской системы: анализ угроз и меры усиления на примере ПАО Сбербанк

Введение

Безопасность банковской системы в целом, и каждого отдельного банка, является самой засекреченной информацией в мире, конечно после военной тайны. Финансовые секреты - лакомая добыча заинтересованных организованных групп. От иностранных государств и до преступных элементов, имеются желающие получить незаконным способ текущую информацию. Если в частном банковском секторе утечка секретной информации может привести к банкротству или потерям клиентов, то в государственном масштабе может привести к полному коллапсу всей финансовой системы, что является одной из главных целей подрывной войны против нашего государства.

Из истории развития мировой банковской системы, имеется несколько фактов того, что когда секретная информация становилась достоянием конкурентов, то происходило крушение банковской системы. Одним из примеров имеется крушение крупнейшего банка Венецианской республики, после ого, как через шпионов была добыта информация о крупнейших вложениях. Это было крупнейшей финансовой победой знаменитых Медичи. Точно также в позднейшей истории были факты крахов банков Ост-индийской компании, и в других известных странах Европы, таких как французский банк Ротшильдов.

В современной истории хищение банковской информации принимает другую сторону, в век главенствования всемирной сети Internet, с помощью очень профессиональных людей в информационных технологиях, владеющих способами использования ошибок программного обеспечения, становится очень лёгкой задачей. С помощью хищения информации с банковских карт, происходят списания немаленьких денежных сумм с лицевых счетов клиентов банка.

Также имеется не мало фактов, когда злоумышленники используя социальную психологию получают конфиденциальную информацию от сотрудников определённого банка, и с помощью полученных прав используют информацию в своих целях. Также хакеры похищая, с помощью технических средств, аккаунты пользователей банковских услуг распространяемых при помощи пластиковых карт, снимали с текущих счетов большие денежные суммы.

Приведённые примеры показывают, что при любом техническом прогрессе, используя новейшее программное обеспечение, которое при его эксплуатации допускает появление ошибок при обработке операций, можно получить определённые успехи в проникновении в информационные сети банковского управления. Можно сформулировать мечту современного хакера - с помощью пластиковой карты высокого статуса получить допуск к информационной банковской системе, и прикрываясь легальным допуском использовать права для управления финансовыми потоками.

В отчете рассматривается «идеальная» структура построения информационной банковской системы, её примерная работа (так как если рассматривать фактическую систему работы, то это является разглашением конфиденциальной информации), и предложения об улучшении её работы с небольшим теоретическим проектом.

В заключении подробно рассмотрены полученные выводы об информационных системах банковских структур, её работе, потенциальных угрозах. Актуальность этой работы связана с тем, что в быстроизменяющемся мире происходят различные процессы могущие различными способами модифицировать имеющиеся структуры. Также она показывает, как воспитан технический специалист с профессиональной точки зрения.

1. Анализ информационной банковской системыМоделью для исследования является ДБ АО «Сбербанк» является ПАО «Сбербанк».

Основанием для исследования данного объекта, явился тот факт, что он является головным банком для нескольких областей Российской Федерации и Республики Казахстан, имеет на своем техническом вооружении современное оборудование, имеет большую информационную систему связи со своими подчиненными филиалами посредством привлечения всех имеющихся, на настоящие время, форм связи. И на его примере можно рассмотреть все проблемы, означенные в данном дипломном проекте.

Описание используемой информационной системыОрганизационная структура исследуемого объекта состоит из следующих отделов:

- Руководства

- Отдела бухгалтерского учета и отчетности

- Отдела расчета и переводов

- Отдела вкладов

- Коммунального отдела

- Отдела кредитования

- Отдела службы безопасности

- Отдела кадров

- Отдела ценных бумаг

- Отдела валютного контроля

- Валютного отдела

- Экономического отдела

- Юридического отдела.

- Отдела информационных технологий

- Инкассаторского отдела

Рисунок 1 Организационная структура филиала банка

Приведённая структура является схематической и не отражает истинного структурного разделения.

На основании организационной структуры также сформирована и внутренняя локальная сеть. Локальная сеть построена на использовании системы «Сервер - клиент». Это проверенная система, которая стабильно работает. Основана на применении оптико-волоконной связи с большой пропускной системой. Серверное ПО MicrosoftServer 2012 основано на применении мэйнфреймов с большим дисковым пространствоми большим количеством процессоров Xenon.

В систему отдельно выделены локальные сети отделов, которые расписаны в отдельные подсети, с непересекающимися IP-адресами. Часть персональных компьютеров, работающих с конфиденциальными данными выделены в бездисковые рабочие станции. На остальных пользовательских компьютерах развернутыWindows 7SP2. Для обеспечения безопасности , файервол на базе Cisco.

Описание информационной защитыДоступ к информационной банковской система развернут на основании работы ActiveDirectory. Эта система представляет собой идентификацию пользователя по его аккаунту, введенную в базу данных. При работе с аккаунтом прописываются допуски пользователя к информационным ресурсам. На пример работник отдела кадров не попадет в систему бухгалтерского учета, даже если он зайдет в систему со своим паролем. Допуск к использованию документов организован на системе LOTUS, в которой каждый документ закреплен за своим пользователем. Так же ведутся логические записи о входе-выходе пользователя системы и какими документами он пользуется. В отделах среднего звена работающих по своим направлениям, начальники отделов, имеющие право подписи выходных документов используют ключ-таблетку ля пользования своим рабочим местом. Все финансовые документы проходят через логико-параметрический контроль и подписываются цифровой подписью. Алгоритм которой меняется каждые сутки. Реализован механизм подтверждения полученных/оправленных документов посредством связи с отправителем и подтверждение ХЕШ-суммы MD. Внутри офиса действует беспроводная сеть Вай-Фай, позволяющая служащим получать на рабоие планшеты всю информацию необходимую им при работе с клиентами в отдалении от рабочих мест. Доступ к сети так же запаролен, и не имеет гостевого входа.

Для контроля за копированием электронных документов, в рабочих станциях физически отключены порты USB, кроме двух - при обращении к которым посредством специально разработанной Сберегательным банком программы фиксируются копирование/передача данных с носителя.

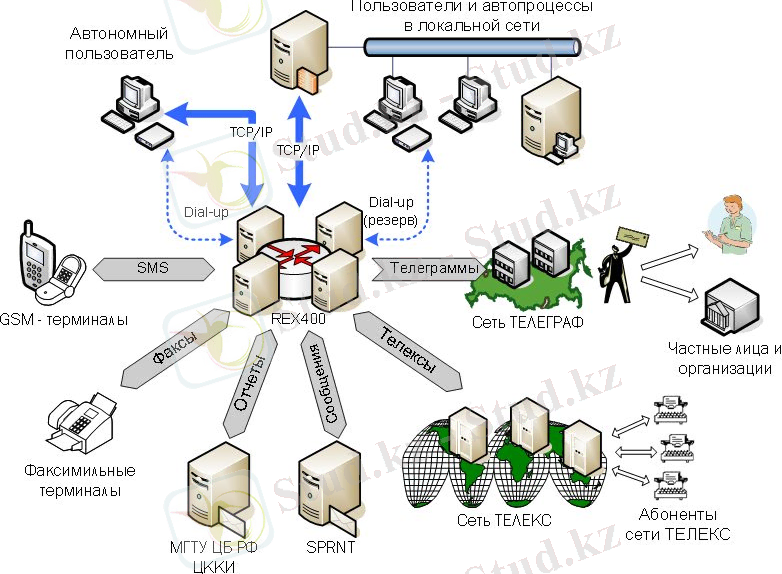

Рисунок 2 схема работы внутренней информационной сети

Работа с филиальной структурой основана на применении выделенных сетей которые защищены посредством применения VPN. Обмен информацией происходит посредством её кодирования через шифроблок (криптосервер), эти блоки синхронизированы между собой и работают синхронно с выделенным ему филиалом.

Для работы с удаленными пользователями и банкоматами выделены радиочастоты с плавающей частотой. Особо это построено для получения информации в реальном времени от терминалов и банкоматов. Так как вся информация о пластиковых картах хранится в центральном информационном хранилище, то происходит передача запроса о использовании пластиковой карты, подтвержденной вводом PIN-кода. Запись транзакций об операциях также происходит через выделенный радиоканал.

Система работы с банкоматом основана на том, что операционная система банкомата принимает и передает считанную информацию нехраня её в своей памяти.

Применение антивирусной политики основано Применение антивирусов для межсетевых экранов на сегодняшний день сводится к осуществлению фильтрации доступа в Интернет при одновременной проверке на вирусы проходящего трафика. Также защищают файл-серверы, сервера баз данных и сервера систем коллективной работы, поскольку именно они содержат наиболее важную информацию. антивирусной защите подлежат все компоненты банковской информационной системы, связанные с транспортировкой информации и/или ее хранением:

- Файл-серверы;

- Рабочие станции;

- Рабочие станции мобильных пользователей;

- Сервера резервного копирования;

- Сервера электронной почты;

- Отдел информационной защиты прилагает большие усилия по отработке потенциальных угроз нарушения информационной, и проводит следующие мероприятия:

- организацию режима и охраны для исключения возможности тайного проникновения на территорию и в помещения посторонних лиц;

- организацию работы с сотрудниками по обучению правилам работы с конфиденциальной информацией, ознакомление с мерами ответственности за нарушение правил защиты информации;

- организацию работы с документами, включая разработки и использование документов и носителей КИ, их учет, исполнение, возврат, хранение и уничтожение;

- организацию использования технических средств сбора, обработки, накопления и хранения КИ;

- регламентация разрешительной системы разграничения доступа персонала к защищаемой информации;

- организация ведения всех видов аналитической работы;

- регламентация действий персонала в экстремальных ситуациях;

- регламентация организационных вопросов защиты персональных компьютеров, информационных систем, локальных сетей;

- организация защиты информации - создание службы информационной безопасности или назначение ответственных сотрудников за защиту информации.

В основу построения информационной системы положен принцип создания единого информационного пространства, обеспечивающего информационную поддержку принятия решений всферах банковской информационной системы.

Оперативное взаимодействие и обмен информацией между субъектами информационной системы осуществляется через Интернет с помощью технического оператора, в функции которого входит:

- сопровождение сервера центральной базы данных;

- предоставление интерфейсов доступа к данным;

- обеспечение достоверности данных и их защита при передаче, обработке и хранении.

Централизация хранения критичных для принятия решений об банковских операциях и передача их через Интернет сопряжены с угрозами сохранности и достоверности данных, что требует принятия комплекса мер по обеспечению их защиты.

По используемым сетевым протоколам методы передачи данных в ИАС МЛГ ВС можноразделить на три группы:

1. Веб-приложенияпередающие данные по протоколу HTTP (англ. - "протокол передачи гипертекста") .

2. Обмен данными через криптотуннель, основанный на протоколе SCP (англ. SecureCopy - "безопасное копирование"), с использованием в качестве транспортного протокола SSH (англ. SecureSHell - "безопасная оболочка") .

3. Электронная почта, передаваемая по протоколу SMTP (англ. - простой протокол передачи почты) .

Электронная почта, являясь наиболее доступным методом для пользователей, не владеющих информационными технологиями, имеет множество недостатков. Их можно частично компенсировать с помощью дополнительного программного обеспечения (ПО) шифрования и электронной цифровой подписи (ЭЦП), но это нецелесообразно, так как делаетпередачу данных более сложной по сравнению с использованием других методов.

Шифрование Интернет - трафика

... продолжение- Информатика

- Банковское дело

- Оценка бизнеса

- Бухгалтерское дело

- Валеология

- География

- Геология, Геофизика, Геодезия

- Религия

- Общая история

- Журналистика

- Таможенное дело

- История Казахстана

- Финансы

- Законодательство и Право, Криминалистика

- Маркетинг

- Культурология

- Медицина

- Менеджмент

- Нефть, Газ

- Искуство, музыка

- Педагогика

- Психология

- Страхование

- Налоги

- Политология

- Сертификация, стандартизация

- Социология, Демография

- Статистика

- Туризм

- Физика

- Философия

- Химия

- Делопроизводсто

- Экология, Охрана природы, Природопользование

- Экономика

- Литература

- Биология

- Мясо, молочно, вино-водочные продукты

- Земельный кадастр, Недвижимость

- Математика, Геометрия

- Государственное управление

- Архивное дело

- Полиграфия

- Горное дело

- Языковедение, Филология

- Исторические личности

- Автоматизация, Техника

- Экономическая география

- Международные отношения

- ОБЖ (Основы безопасности жизнедеятельности), Защита труда