Проектирование VLAN-инфраструктуры и сети на базе ICS с технико-экономическим обоснованием для ТОО «ALTERNATE»

СОДЕРЖАНИЕ

ВВЕДЕНИЕ5

1 ТЕОРЕТИЧЕСКИЕ ОСНОВЫ VLAN7

1. 1Типы VLAN8

1. 2Трафик VLAN. Формат кадра VLAN13

1. 3Преимущества VLAN15

2 ПРОЕКТИРОВАНИЕ СЕТИ С ICS ДЛЯ ТОО «ALTERNATE»17

2. 1 Компании разработчики ICS (Internet Control Server) 17

2. 2 ICS суть22

2. 3 Структура ЛВС27

2. 4 Возможность подключения удаленного офиса (VPN) 40

2. 5 Настройка и наладка оборудования47

3 ТЕХНИКО-ЭКОНОМИЧЕСКОЕ ОБОСНОВАНИЕ55

3. 1 Расчет затрат и эксплуатационные расходы55

3. 2 Безопасность жизнедеятельности63

3. 3 Экономическая эффективность73

ЗАКЛЮЧЕНИЕ76

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ77

ВВЕДЕНИЕ

Современный темп городской жизни предполагает неустанное следование за техническим прогрессом во всех областях жизни. Если раньше, например, люди обходились сберкассами, то теперь не представляем, как быть без банкоматов. Меньше 10-15 лет назад офисы обходились несколькими компьютерами, и далеко не всякий мог похвастаться сетью между ними, не говоря уже о других новшествах (высокоскоростной Интернет, VPN, и т. д. ) конечно, это обуславливалось и дороговизной оборудования, и недостатком специалистов, и незнанием (или нехотением) самих руководителей вводить что-то новое. То сейчас, конечно, в связи с доступностью и распространенностью информации любой, даже небольшой офис (что там говорить - даже простой домашний пользователь) создает сеть с разделяемой средой, с сетевыми устройствами различного уровня. В современных локальных сетях четко прослеживается тенденция перехода от систем с разделяемой средой на базе концентраторов к использованию коммутаторов (ключевая разница между коммутатором и концентратором заключается в способе работы с блоками информации - фреймами) .

Компьютеры, объединенные в локальную сеть, являются базой для работы прикладных программ, выполняющих необходимые предприятию задачи: одновременный доступ к данным с нескольких рабочих мест, обмен информацией между пользователями, обществление ресурсов - принтеров, дискового пространства, и т. п., общий доступ к сети Интернет.

В современных условиях более 80% различных атак и попыток доступа к информации осуществляется изнутри локальных сетей. Виртуальные локальные сети (VLAN) предоставляют дополнительные преимущества с точки зрения безопасности. Пользователи одной рабочей группы не могут получить доступ к данным другой группы, потому что каждая VLAN - это закрытый, логически обособленный домен. Представьте компанию, в которой финансовый департамент, работающий с конфиденциальной информацией, расположен на трех этажах офисного здания. На тех же этажах расположены инженерный департамент и отдел маркетинга. Сотрудники финансового департамента, инженерного отдела и отдела маркетинга подключены к сети как члены трех разных VLAN. При этом вся информация, пересылаемая между VLAN, может проходить только через маршрутизаторы, на которых используются мощные средства безопасности. Следовательно, сетевой трафик, создаваемый финансовым департаментом будет надежно защищен.

Очень важным преимуществом VLAN является возможность создания рабочих групп, основываясь на функциональности, а не на физическом расположении. Традиционно администраторы группировали рабочие станции физическим перемещением пользователей, их столов и серверов в общее рабочее пространство, например в один сегмент. VLAN позволяет администратору создавать, группировать и перегруппировывать сетевые сегменты логически и немедленно, без изменения физической инфраструктуры и отключения пользователей. Возможность легкого добавления, перемещения и изменения пользователей сети - ключевое преимущество VLAN.

В условиях глобального экономического спада неизмеримо возрастает значение технологий, которые помогают сокращать затраты и издержки. Сложная экономическая ситуация заставила предприятия различных отраслей пересмотреть и зачастую существенно сократить бюджеты, в том числе и области ИТ. Спады в экономике ускоряют внедрение эффективных решений и устраняют решения, которые слишком затратные.

На примере инфраструктурного программного обеспечения можно легко убедиться, что зачастую при равном функционале разница только в стоимости лицензирования различных решений может достигать значений в 700%. В большинстве корпоративных сетей инфраструктурное ПО решает типовой набор задач: управление группами пользователей сети, обеспечение безопасного доступа к Интернет, построение системы электронной почты, системы защиты от информационных угроз и др. Реализовать решение этих задач можно как на базе Интернет-шлюза Ideco ICS, так и с помощью технологий, например, корпорации Microsoft. Несложно провести сравнительный анализ затрат на лицензирование базового набора инфраструктурного ПО.

Но это все про локальную сеть одного офиса. А ведь у многих клиентов в городе несколько офисов. Это и эффективно: удобнее для клиента. Это и выгодно: гораздо проще арендовать несколько офисов за доступную арендную плату, чем снимать целый этаж в новомодном бизнес-центре. Но когда есть несколько офисов в таком мегаполисе как Алматы, встает вопрос быстрого обмена информацией, данными. Вопрос эффективного взаимодействия. Ведь в одном офисе, к примеру, может находиться руководство и бухгалтерия, в другом служба технической или клиентской поддержки, в третьем - служба логистики. Как сделать так, чтобы все эти удаленные друг от друга подразделения работали как единый организм, слаженно и эффективно? Ответ прост - воспользоваться услугой использовать технологию виртуальной частной сети - VPN.

1 ТЕОРЕТИЧЕСКИЕ ОСНОВЫ VLAN

Бурный рост рынка коммутаторов Ethernet привел к появлению большого числа продуктов, обладающих многими замечательными свойствами. Одним из самых полезных и наиболее часто встречающихся свойств, несомненно, является поддержка виртуальных локальных вычислительных сетей (ВЛВС) или Virtual Local Area Network (VLAN) . Концепция VLAN, первоначально разработанная только для сегментации коммутаторов на несколько доменов коллизий, оказалась весьма нужной и для конфигурирования сетей. Без VLAN коммутируемые сети были бы «плоскими» [1, 2, 3, 4, 5] .

История VLAN насчитывает много интересных фактов. Первыми продуктами, реализующими VLAN, были сегментирующие коммутаторы. Такие устройства можно логически разделить на два или более виртуальных коммутатора. Они осуществляли коммутацию многочисленных сетевых сегментов, что имело большое значение, если принять во внимание высокую цену портов первых коммутаторов Ethernet - 700 долл. и выше.

По мере того как производители включали все больше функций коммутации в свои микросхемы ASIC, коммутируемый порт Ethernet неуклонно дешевел. Сегодня уже большинство предприятий имеют сети с коммутируемыми и разделяемыми сегментами. С помощью технологий VLAN можно создавать многочисленные виртуальные сетевые сегменты и таким образом повышать информационную безопасность и ограничивать распространение широковещательных сообщений. Для того чтобы вывести эти возможности за рамки единственного коммутатора, производители сетевого оборудования разработали фирменные протоколы и механизмы сигнализации, с помощью которых можно создавать VLAN, охватывающие несколько коммутаторов. Это позволило пользователям проектировать сеть на основе логической структуры своей организации, а не физического местоположения ее частей.

Определение состава VLAN ранее осуществлялось только на базе портов коммутатора. Каждый такой порт мог принадлежать только одной VLAN. Сегодня же состав VLAN определяется несколькими способами. Многие из них разработаны с тем, чтобы облегчить перемещение сетевого оборудования, его добавление и замену, а также, чтобы обеспечить информационную безопасность.

В начале истории Ethernet, локальные сети ограничивались одним доменом коллизий. При появлении мостов с двумя и более портами, стало возможным сегментировать большую сеть на меньшие домены коллизий, значительно улучшив производительность сети. Однако это не уменьшало перегрузок сети, вызванных внезапным широковещательным штормом. Широковещательный трафик свободно перемещался через Ethernet-мосты. C появлением Ethernet-маршрутизаторов, пользователей сети стали группировать в рабочие группы с общим доменом коллизий. Это не только улучшило эффективность сети внутри каждой группы, но и уменьшило перегрузки общей сети, вызванное внезапным широковещательным штормом. Однако разделение общей сети маршрутизаторами на рабочие группы вызвало другие проблемы. Связь между рабочими группами стала возможна только через маршрутизаторы уровня три. Это замедлило доступ к глобальным серверам компании. С появлением технологии коммутируемого VLAN Ethernet стало возможно логическое сегментирование сети на множество широковещательных доменов, улучшающее производительность сети и уменьшающее широковещательный трафик, без замедления доступа к глобальным серверам компании. С появлением коммутируемого Ethernet (Switching local-area network) потребность его на рынке все возрастала и возрастала. На протяжении нескольких лет число коммутируемых портов в корпоративных сетях постоянно возрастало. При этом каждый коммутируемый порт был разделен все меньшим и меньшим числом пользователе сети, и даже достиг одиночного подключения каждого пользователя сети к коммутируемым портам. Этот тип сетевой инфраструктуры лучше всего пригоден для развертывания VLAN. Виртуальные сети могут быть определенны как группы пользователей, отнесенные к определенным отделам или выполняющие общие функции, без ограничения физическим местонахождением пользователей и даже без ограничения использования разных сетевых устройств (коммутаторов), к которым они подключены физически. Написанное выше предложение как бы определяет границы VLAN.

- Типы VLAN

Сегодня существует достаточно много вариантов реализации VLAN. Простые варианты VLAN представляют собой просто набор портов коммутатора, более сложные реализации позволяют создавать группы на основе других критериев. В общем случае возможности организации VLAN тесно связаны с возможностями коммутаторов [6] .

Сети на базе портов

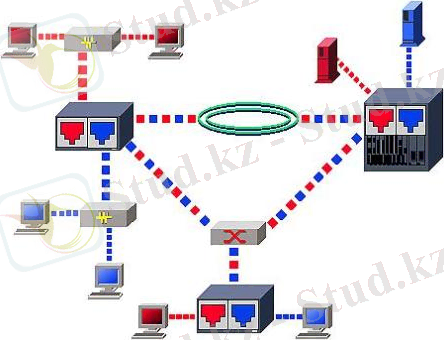

На рисунке 1. 1 представлена схема сети, организованная на базе портов. Это простейший вариант организации виртуальной ЛВС. VLAN на базе портов обеспечивают высочайший уровень управляемости и безопасности. Устройства связываются в виртуальные сети на основе портов коммутатора, к которым эти устройства физически подключены. VLAN на базе портов являются статическими и для внесения изменений требуется физическое переключение устройств.

Однако построенные на базе портов виртуальные сети имеют некоторые ограничения. Они очень просты в установке, но позволяют поддерживать для каждого порта только одну виртуальную ЛВС. Следовательно, такое решение мало приемлемо при использовании концентраторов или в сетях мощными серверами, к которым обращается много пользователей (сервер не удастся включить в разные VLAN) .

Рисунок 1. 1 - Сети на базе портов

Кроме того, виртуальные сети на основе портов не позволяют вносить в сеть изменения достаточно простым путем, поскольку при каждом изменении требуется физическое переключение устройств.

Сети на базе MAC-адресов

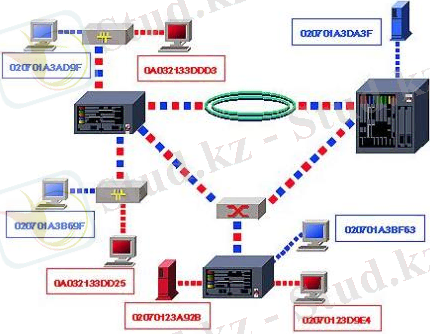

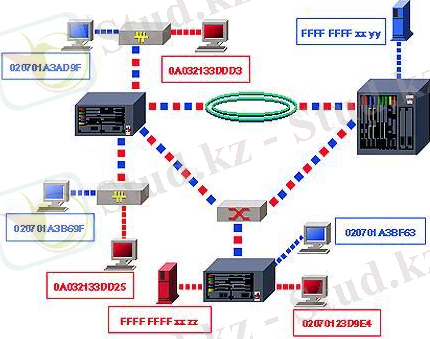

Хотя этот тип виртуальных сетей относится к числу наиболее простых, VLAN на базе MAC-адресов настраивать сложнее, нежели сети на основе физических портов. Виртуальная сеть на базе MAC-адресов группирует устройства (рисунок 1. 2) . Сети на базе MAC-адресов являются одним из наиболее безопасных и управляемых типов VLAN.

Рисунок 1. 2 - Сети на базе MAC-адресов

Настройка виртуальной сети на основе MAC-адресов может отнять много времени - представьте себе, что вам потребуется связать с VLAN адреса 1000 устройств. Кроме того, MAC-адреса "наглухо зашиты" в оборудование и может потребоваться много времени на выяснение адресов устройств в большой, территориально распределенной сети.

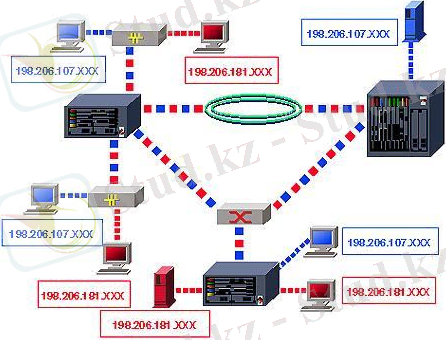

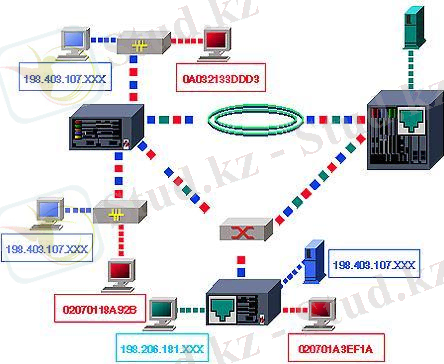

VLAN на сетевом уровне

Согласно рисунку 1. 3 виртуальные ЛВС сетевого уровня позволяют администратору связать трафик для того или иного протокола в соответствующей виртуальной сети. Точно таким же способом создаются широковещательные домены в сетях на основе маршрутизаторов. Протокол может быть задан в форме IP-подсети или сетевого номера IPX. Можно, к примеру, объединить в виртуальную ЛВС всех пользователей подсети, которая была организована до использования коммутаторов.

Рисунок 1. 3 - VLAN на сетевом уровне

Спектр возможностей коммутатора, на базе которого строится VLAN, часто определяет гибкость виртуальных сетей данного типа. Многие виртуальные ЛВС сетевого уровня поддерживают системы на базе нескольких коммутаторов, тогда как другие могут работать только с одним устройством. Помните, что этот тип виртуальных ЛВС почти не отличается от сетей на базе маршрутизаторов и некоторые коммутаторы неспособны обеспечить требуемую в данном случае производительность.

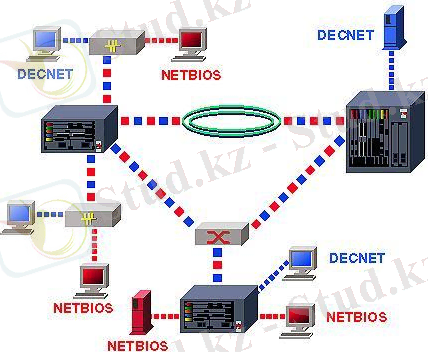

VLAN на базе протоколов

Этот тип виртуальных сетей (рисунок 1. 4) строится на базе заданного в каждом кадре типа протокола.

Рисунок 1. 4 - VLAN на базе протоколов

Администратор может самостоятельно выбрать поля в заголовках кадров, по которым будет определяться принадлежность к виртуальной сети, и загрузить подготовленные правила во все коммутаторы сети. Возможно поместить в одну виртуальную сеть всех пользователей, работающих с протоколом NetBios или IP. Для работы с данным типом виртуальных сетей администратор должен досконально разбираться в заголовках широковещательных кадров.

Многоадресные (multicast) VLAN

На рисунке 1. 5 многоадресный (multicast) трафик отличается от широковещательного (broadcast), который передается во всю сеть, и одноадресного (unicast), обеспечивающего связь "точка-точка".

Рисунок 1. 5 - Многоадресные (multicast) VLAN

Многоадресный трафик представляет собой обмен "точка-многоточка" (один со многими) или многоточечный (многие со многими) и в последнее время становится все более популярным для различных сетевых приложений. Многоадресный режим может использоваться для видеоконференций, биржевых систем, новостей и т. п. систем, где одна и та же информация передается многочисленным пользователям. Виртуальные ЛВС с многоадресным трафиком создаются динамически путем прослушивания IGMP (Internet Group Management Protocol) . Когда пользователь открывает приложение, использующее режим multicast, он динамически включается в виртуальную сеть, связанную с данным приложением. По окончании работы с программой пользователь удаляется из соответствующей виртуальной сети.

VLAN на базе правил

Это наиболее мощная реализация VLAN, позволяющая администратору использовать любые комбинации критериев для создания виртуальных ЛВС (рисунок 1. 6) .

Рисунок 1. 6 - VLAN на базе правил

Для включения устройств в виртуальные ЛВС можно использовать все перечисленные выше способы при условии их поддержки установленными в сети коммутаторами. После того, как правила загружены во все коммутаторы, они обеспечивают организацию VLAN на основе заданных администратором критериев. Поскольку в таких сетях кадры постоянно просматриваются на предмет соответствия заданным критериям, принадлежность пользователей к виртуальным сетям может меняться в зависимости от текущей деятельности пользователей. Виртуальные ЛВС на основе правил используют широкий набор критериев принадлежности к сети, включая все перечисленные выше варианты: MAC-адреса, адреса сетевого уровня, тип протокола и т. д. Возможно, также использовать любые комбинации критериев для создания правил, наиболее точно соответствующих вашим задачам.

VLAN для уполномоченных пользователей

VLAN для уполномоченных пользователей обеспечивают высокий уровень безопасности в сети и предъявляют более строгие требования к пользователям для предоставления доступа к серверам или иным сетевым ресурсам. Например, сеть уполномоченных пользователей может быть создана для финансового отдела предприятия и сотрудники других подразделений не смогут получить доступ в эту сеть, не имея соответствующих полномочий.

- Трафик VLAN. Формат кадра VLAN

Компьютер при отправке трафика в сеть даже не догадывается, в каком VLAN он размещён. Об этом думает коммутатор. Коммутатор знает, что компьютер, который подключен к определённому порту, находится в соответствующем VLAN. Трафик, приходящий на порт определённого VLAN, ничем особенным не отличается от трафика другого VLAN. Другими словами, никакой информации о принадлежности трафика определённому VLAN в нём нет. Однако, если через порт может прийти трафик разных VLAN, коммутатор должен его как-то различать. Для этого каждый кадр (frame) трафика должен быть помечен каким-то особым образом. Пометка должна говорить о том, какому VLAN трафик принадлежит. Наиболее распространённый сейчас способ ставить такую пометку описан в открытом стандарте IEEE 802. 1Q. Существуют протоколы, решающие похожие задачи, например, протокол ISL (Inter Switch Link) от Cisco Systems, но их популярность значительно ниже (и снижается) . Протокол 802. 1Q помещает внутрь фрейма тег, который передает информацию о принадлежности трафика к VLAN (рисунок 1. 7) [7, 8, 9] .

Рисунок 1. 7 - Тег протокола 802. 1Q

Размер тега - 4 байта. Он состоит из таких полей:

- Tag Protocol Identifier (TPID) - Идентификатор протокола тегирования. Размер поля - 16 бит. Указывает какой протокол используется для тегирования. Для 802. 1q используется значение 0x8100;

- Priority - приоритет. Размер поля - 3 бита. Используется стандартом IEEE 802. 1p для задания приоритета передаваемого трафика;

- Canonical Format Indicator (CFI) - Индикатор канонического формата. Размер поля -1 бит. Указывает на формат mac адреса. 1 - канонический, 0 - не канонический;

- VLAN Identifier (VID) - идентификатор VLAN. Размер поля - 12 бит. Указывает, какому VLAN принадлежит фрейм.

При использовании стандарта Ethernet, 802. 1Q вставляет тег перед полем "Тип протокола". Так как фрейм изменился, пересчитывается контрольная сумма (рисунок 1. 8) .

Рисунок 1. 8 - Фреймы (кадры) стандарта 802. 1Q

В стандарте 802. 1Q существует понятие Native VLAN. По умолчанию это VLAN 1. Трафик, передающийся в этом VLAN, не тегируется. Порты коммутатора, поддерживающие VLAN, (с некоторыми допущениями) можно разделить на два множества:

- тегированные порты (или транковые порты, trunk-порты в терминологии Cisco) ;

- нетегированные порты (или порты доступа, access-порты в терминологии Cisco) .

Тегированные порты нужны для того, чтобы через один порт была возможность передать несколько VLAN и, соответственно, получать трафик нескольких VLAN на один порт. Информация о принадлежности трафика VLAN, как было сказано выше, указывается в специальном теге. Без тега коммутатор не сможет различить трафик различных VLAN. Если порт нетегированный в каком-то VLAN, то трафик этого VLAN передается без тега. Нетегированным порт может быть только в одном VLAN. Порт может быть одновременно тегированным в нескольких VLAN и нетегированным в одном VLAN (только в одном VLAN) . В таком случае VLAN, которому порт принадлежит как нетегированный, называется родным (Native VLAN) . Если порт принадлежит только одному VLAN как нетегированный, то тегированный трафик, приходящий через такой порт, должен удаляться (как правило, но не всегда) . Обычно, по умолчанию все порты коммутатора считаются нетегированными членами VLAN 1. В процессе настройки или работы коммутатора они могут перемещаться в другие VLAN. Существуют два подхода к назначению порта в определённый VLAN:

- статическое назначение - когда принадлежность порта VLAN задаётся администратором в процессе настройки;

- динамическое назначение - когда принадлежность порта VLAN определяется в ходе работы коммутатора с помощью процедур, описанных в специальных стандартах, таких, например, как 802. 1X. При использовании 802. 1X для того чтобы получить доступ к порту коммутатора, пользователь проходит аутентификацию на RADIUS-сервере. По результатам аутентификации порт коммутатора размещается в том или ином VLAN (подробнее: 802. 1X и RADIUS) .

- Информатика

- Банковское дело

- Оценка бизнеса

- Бухгалтерское дело

- Валеология

- География

- Геология, Геофизика, Геодезия

- Религия

- Общая история

- Журналистика

- Таможенное дело

- История Казахстана

- Финансы

- Законодательство и Право, Криминалистика

- Маркетинг

- Культурология

- Медицина

- Менеджмент

- Нефть, Газ

- Искуство, музыка

- Педагогика

- Психология

- Страхование

- Налоги

- Политология

- Сертификация, стандартизация

- Социология, Демография

- Статистика

- Туризм

- Физика

- Философия

- Химия

- Делопроизводсто

- Экология, Охрана природы, Природопользование

- Экономика

- Литература

- Биология

- Мясо, молочно, вино-водочные продукты

- Земельный кадастр, Недвижимость

- Математика, Геометрия

- Государственное управление

- Архивное дело

- Полиграфия

- Горное дело

- Языковедение, Филология

- Исторические личности

- Автоматизация, Техника

- Экономическая география

- Международные отношения

- ОБЖ (Основы безопасности жизнедеятельности), Защита труда